[#62] Lightning talk - "Hackowanie na żywo: Kubernetes z wnętrza podów - cz. III" - Mariusz Dalewski

![[#62] Lightning talk - "Hackowanie na żywo: Kubernetes z wnętrza podów - cz. III" - Mariusz Dalewski](https://i1.ytimg.com/vi/2YCVlhZPlOg/maxresdefault.jpg)

Jak skutecznie i bez kosztów obronić się przed ransomware

Follina: Exploit 0-day w Microsoft Office prosto z Białorusi

Wywiad W "Kwadrans Z Ochroną Sygnalistów"

[#61] "Quarkus + Keycloak - autentykacja i autoryzacja w mikroserwisach" - Marek Martofel

![[#61] "Quarkus + Keycloak - autentykacja i autoryzacja w mikroserwisach" - Marek Martofel](https://i1.ytimg.com/vi/u4PuWcju8V4/maxresdefault.jpg)

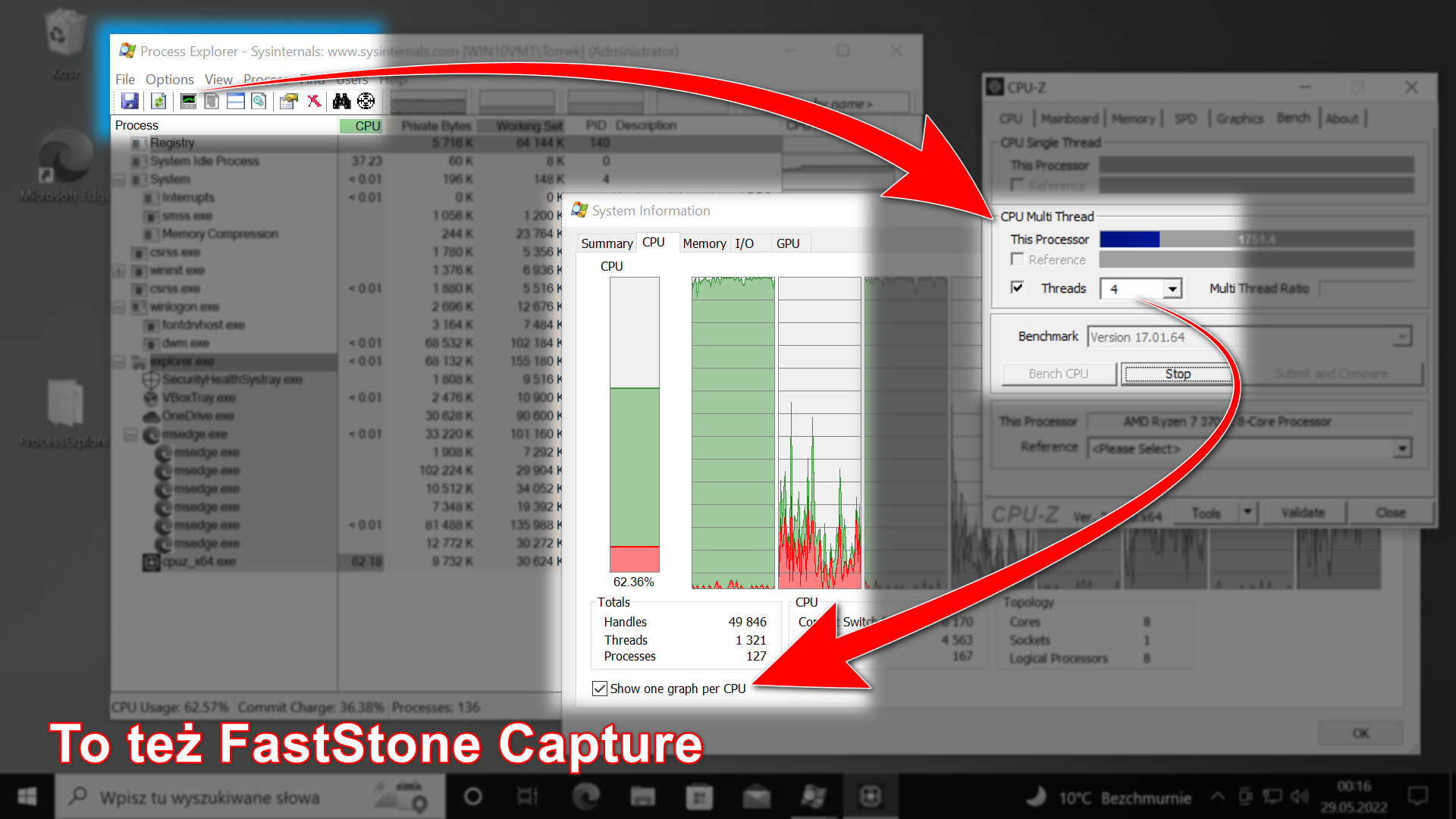

Najlepszy program do zrzutów ekranu

Co To Jest Secrets Management?

4 z 7 firm tworzące oprogramowanie szpiegujące pochodzi z Izraela (ujawnia Facebook)

[#60] "Vendors vs. The Truth – Scan Tools and The OWASP Top 10" - Thomas Konrad

![[#60] "Vendors vs. The Truth – Scan Tools and The OWASP Top 10" - Thomas Konrad](https://i1.ytimg.com/vi/J_l0wX2scNQ/maxresdefault.jpg)

Jak prawidłowo dbać o bezpieczeństwo IT w placówkach ochrony zdrowia?