Jeśli ktoś uważa, iż komputer kwantowy to wciąż hobbystyczna ciekawostka zamknięta w laboratoriach, czas zrewidować ten pogląd – i to o 180 stopni. IBM właśnie ogłosił, iż w 2027 r. pokazany zostanie komputer kwantowy pozbawiony błędów. Wystarczająco potężny, by uzyskać tzw. przewagę kwantową. Ten „rok zero” dla kwantowej użyteczności wytycza nam nowy horyzont. Zaczyna się wielka migracja zabezpieczeń do epoki postkryptograficznej.

Podczas niedawnej prezentacji w Warszawie inżynier z IBM dowodził, iż już trzy kubity (najmniejsze, niepodzielne jednostki informacji kwantowej) mogą dać realny zysk w bankowości. Algorytm do wykrywania fraudów (czyli oszukańczych transakcji) poprawił skuteczność o jeden procent.

W świecie finansów jeden procent mniej strat to często miliony złotych rocznie. Ta metoda łączy zwykłą sztuczną inteligencję — program uczący się na danych — z komponentem kwantowym. AI sama decyduje, czy konkretne zadanie wysłać na tradycyjny serwer, czy na komputer kwantowy. Programista nie musi się już nad tym zastanawiać.

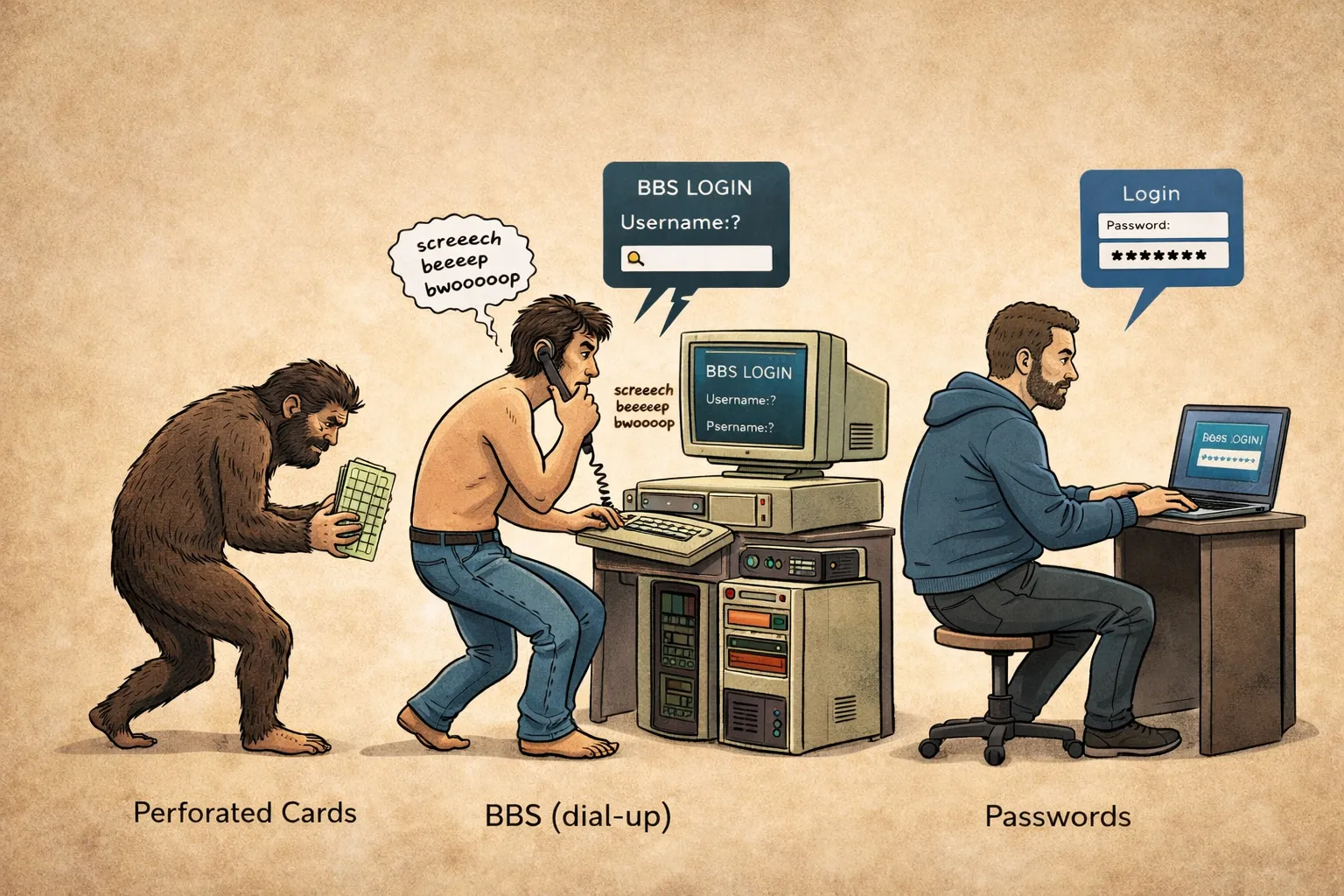

Dlaczego komputer kwantowy może łamać hasła szybciej?

Zwykły komputer myśli zero-jedynkowo, kwantowy – jak mawiają entuzjaści – „na wszystkie możliwe sposoby jednocześnie”. W klasycznym labiryncie sprawdzasz każdy korytarz po kolei, aż w końcu trafia się ten, który prowadzi do wyjścia – tak działają dziś urządzenia. Z kolei komputery kwantowe działają tak, iż sprawdzają wszystkie korytarze naraz. Dzięki temu znalezienie wyjścia jest znacznie szybsze.

Najgłośniej o komputerach kwantowych mówią dziś specjaliści od kryptografii, czyli nauki o szyfrowaniu danych. Większość dzisiejszych zabezpieczeń opiera się na faktoryzacji (rozbijaniu dużej liczby na mniejsze, „pierwsze” czynniki) albo na krzywych eliptycznych, które również wymagają żmudnej matematyki. Algorytm Shora, napisany specjalnie dla maszyn kwantowych, potrafi rozwiązać problem faktoryzacji błyskawicznie, co łamie szyfry takie jak RSA. Drugi istotny algorytm, Grovera, przyspiesza brute-force, czyli brutalne zgadywanie klucza przy szyfrach symetrycznych, gdzie do szyfrowania i odszyfrowywania używa się tej samej tajnej liczby.

Instytucje odpowiedzialne za bezpieczeństwo, jak amerykańska NSA (agencja wywiadowcza dbająca m.in. o ochronę informacji), NIST (instytut standaryzacyjny w USA) i europejska ENISA (agencja cyberbezpieczeństwa), ogłosiły plan przejścia na post-quantum cryptography. To zbiór nowych algorytmów odpornych na komputery kwantowe. Od 2027 r. sprzęt i oprogramowanie sprzedawane amerykańskim instytucjom rządowym będzie musiało te algorytmy wspierać. Unia Europejska publikuje podobne wytyczne, a Polska zapowiada własne rekomendacje.

Czytaj też: Rośnie znaczenie krytycznej podwodnej infrastruktury cyfrowej. Może być ona narażona na częstsze ataki.

Komputer kwantowy sprawia, iż trzeba bardziej uważać na bezpieczeństwo

Niektórzy cyberprzestępcy stosują dziś zasadę „zbieraj teraz, odszyfruj później”. Kopiują zaszyfrowane pliki i czekają, aż zdobędą wystarczająco silny komputer kwantowy, żeby je otworzyć jak starą walizkę bez zamka. Dlatego firmy muszą działać już teraz: zrobić audyt — czyli spis — wszystkich kluczy i certyfikatów, wymienić te oparte na starych metodach, przetestować oprogramowanie, które automatycznie wyszukuje słabe punkty. IBM i inne firmy oferują narzędzia, które skanują sieć, wskazują miejsca ryzyka i podpowiadają plan migracji.

Na szczęście dziś duża część ruchu sieciowego szyfrowana jest algorytmem AES-256. AES to szyfr symetryczny: „256” oznacza długość klucza w bitach. Algorytm Grovera skraca liczbę potrzebnych prób, ale choćby po tym skróceniu klucz 256-bitowy wymaga gigantycznej, dziś nieistniejącej jeszcze maszyny kwantowej, by go złamać. Dlatego AES-256 wciąż pozostaje „względnie bezpieczny”. Mimo wszystko eksperci zalecają dołożenie kolejnych warstw ochrony, zwłaszcza w podpisach cyfrowych i wymianie kluczy, bo te obszary padają ofiarą Schora najszybciej.

Czytaj też: Polska w kwantowej czołówce. QKD to technologiczny przełom dla naszego bezpieczeństwa (i finansów też)

Dobre strony kwantu: mamy ich wiele

IBM stworzył Quantum Network, czyli sieć ponad 270 uczelni i firm, które razem testują, do czego kwant może się przydać: od projektowania nowych leków i materiałów, przez optymalizację portfela inwestycyjnego, po planowanie tras ciężarówek. Każdy z tych problemów ma gigantyczną przestrzeń rozwiązań — liczbę możliwych opcji tak ogromną, iż klasyczne komputery w pewnym momencie kapitulują. Włączenie choćby kilkudziesięciu kubitów potrafi skrócić obliczenia z lat do godzin.

W Polsce temat także nabiera tempa. Podczas konferencji padła zapowiedź, iż krajowe agencje rządowe niedługo opublikują wskazówki dotyczące bezpiecznego przejścia na nowe szyfry. jeżeli pojawią się w przetargach publicznych, firmy dostarczające oprogramowanie dla sektora państwowego będą musiały je spełnić, podobnie jak kiedyś wprowadzono obowiązkową obsługę podpisu elektronicznego czy e-faktur.

A co w związku z tym możesz zrobić Ty? o ile kierujesz zespołem IT, poproś o prosty audyt kryptograficzny: lista algorytmów, długości kluczy, miejsc przechowywania certyfikatów. jeżeli jesteś programistą, zajrzyj do Qiskita, darmowej biblioteki Pythona do eksperymentów kwantowych. A jeżeli po prostu lubisz wiedzieć więcej, wpisz „post-quantum cryptography” w wyszukiwarkę i zacznij od oficjalnych rekomendacji NIST.

Warto pamiętać, iż kwantowa zmiana nie nadejdzie z dnia na dzień, będzie stopniowa, z roku na rok. Wczesne przygotowanie daje przewagę. Zwlekanie grozi tym, iż Twoje dane pewnego dnia stracą zamek, a kłódka okaże się tylko ładną ozdobą.

Źródło zdjęcia tytułowego: AdobeStock

Zostaw komentarz i weź udział w dyskusji poniżej! Dziękujemy:)