Tylko jedna na sześć firm na świecie testuje możliwość odzyskiwania danych w razie awarii – wynika z badania Veeam Ransomware Trends Report 2022. Brakuje adekwatnych procedur na wypadek ataku, wiele przedsiębiorstw zaniedbuje też kwestię sprawdzania kopii zapasowych i powiązanych procesów. Aż 20% w ramach strategii reagowania wymienia zapłacenie okupu, które nie daje żadnej gwarancji odzyskania zasobów. Gdy nastąpi cyberatak, może się więc okazać, iż wiele firm mimo posiadanej ochrony danych czy planu ciągłości biznesowej, nie będzie w stanie przywrócić danych i działalności.

Przywracanie danych trwa średnio aż 18 dni

W skali globalnej jedna na pięć firm, które posiadały kopię zapasową, mogła zacząć odzyskiwanie danych w mniej niż godzinę po ataku. W przypadku połowy firm było to od 2 do 4 godzin. Aż 11% firm nie mogło skorzystać ze swoich kopii zapasowych w ogóle. Proces przywracania wszystkich zasobów tylko w przypadku 7% firm trwał mniej niż tydzień. Co trzecia firma potrzebowała na to od jednego do dwóch tygodni, a 22% choćby miesiąc. Tak długi czas związany jest ze skalą zasobów, które trzeba przywracać, ale też z koniecznością upewnienia się, iż przywrócone zasoby są „czyste” a zagrożenie zostało całkowicie zniwelowane.

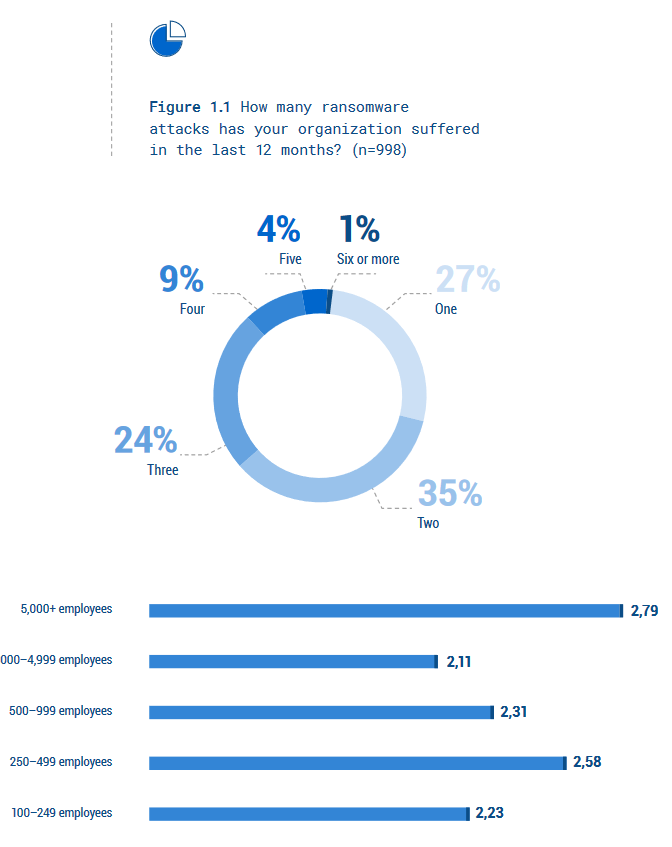

Jedno z pytań dotyczyło ataków ransomware: ile razy w ciągu roku twoja firma została zaatakowana?

Jedno z pytań dotyczyło ataków ransomware: ile razy w ciągu roku twoja firma została zaatakowana?

Z raportu Veeam wynika, iż cyberprzestępcom udaje się zaszyfrować średnio niemal połowę danych biznesowych, a ofiary są w stanie odzyskać tylko 72% z nich. Wskazuje to, iż ataki są coraz bardziej powszechne i dotkliwe. W Polsce sytuacji dodatkowo nie ułatwia fakt, iż firmy wciąż w niskim stopniu korzystają z chmury do zabezpieczania swoich danych.

Przywracanie danych trwa średnio aż 18 dni

W skali globalnej jedna na pięć firm, które posiadały kopię zapasową, mogła zacząć odzyskiwanie danych w mniej niż godzinę po ataku. W przypadku połowy firm było to od 2 do 4 godzin. Aż 11% firm nie mogło skorzystać ze swoich kopii zapasowych w ogóle. Proces przywracania wszystkich zasobów tylko w przypadku 7% firm trwał mniej niż tydzień. Co trzecia firma potrzebowała na to od jednego do dwóch tygodni, a 22% choćby miesiąc. Tak długi czas związany jest ze skalą zasobów, które trzeba przywracać, ale też z koniecznością upewnienia się, iż przywrócone zasoby są „czyste”, a zagrożenie zostało całkowicie zniwelowane.

Badanie Veeam wykazało też, iż wiele firm zaniedbuje kwestię sprawdzania kopii zapasowych przed ich przywróceniem. Mniej niż połowa przedsiębiorstw po ataku ransomware przywraca dane do wyizolowanego środowiska (sandbox) i testuje na obecność złośliwego systemu przed ich wprowadzeniem do systemu. Co czwarta firma przywraca dane od razu i dopiero wtedy skanuje je pod kątem bezpieczeństwa. Kolejnych 7% po przywróceniu danych jedynie monitoruje zasoby.

Ile firm ma plan działania na wypadek cyberataku?

Procedury reagowania na wypadek incydentów związanych z cyberbezpieczeństwem, nie są stosowane na szeroką skalę. Jedynie 37% przedsiębiorstw deklaruje, iż posiada dodatkowe egzemplarze kopii zapasowych, a 35% regularnie sprawdza backup. Tylko 27% ma przygotowaną ścieżkę decyzyjną na wypadek ataku. Co czwarta firma dysponuje też planem komunikacji z pracownikami, klientami i interesariuszami. Podobny odsetek dba o plan izolacji i alternatywną infrastrukturę jak np. serwery czy pamięć masowa. Dla 20% firm częścią strategii reagowania na atak jest wciąż zapłata okupu. Trzeba jednak wyraźnie zaznaczyć, iż taka taktyka napędza kolejne ataki i nie daje żadnej gwarancji, iż zasoby zostaną odzyskane. Cyberprzestępcy, choćby jeżeli otrzymają zapłatę, nie są zobowiązani do odszyfrowania danych i jest duża szansa, iż zdecydują się tego nie robić.

Wciąż widoczne są też spore braki w łączeniu działań zespołów odpowiedzialnych za cyberbezpieczeństwo i tych, które odpowiadają za kopie zapasowe. choćby 21% szefów bezpieczeństwa informacji i dyrektorów IT zauważa, iż strategia cyberbezpieczeństwa ich firmy nie jest połączona ze strategią przywracania działalności po awarii. Tylko 1 na 4 firmy przyznaje, iż ma w pełni zintegrowaną strategię przygotowania na cyberatak i przywracania działalności po awarii. U 17% przedsiębiorstw integracja tych obszarów jest na niskim poziomie.

Jak firmy mogą się chronić?

Kluczowe jest przygotowanie i regularne testowanie przez firmę planu przywracania działalności na wypadek ataku. Podstawową zasadą zawsze powinno być niepłacenie okupu, gdyż nie gwarantuje to odzyskania dostępu do zasobów. Jedyny scenariusz, jaki powinny zakładać firmy, to przywrócenie danych i działalności z pomocą backupu. Trzeba przy tym pamiętać, iż cyberprzestępcy na celownik biorą nie tylko firmowe dane, ale też ich kopie zapasowe – czasem to ich główny obiekt zainteresowania. najważniejsze jest zrozumienie, iż nawet najbardziej dopracowany proces tworzenia backupu nie pomoże, jeżeli firma nie będzie mogła przywrócić zasobów z kopii zapasowej.

Dlatego należy konsekwentnie stosować zasadę 3-2-1-1-0: powinny istnieć co najmniej trzy kopie ważnych danych na dwóch różnych rodzajach nośników. Przynajmniej jedna z nich powinna się znajdować poza siedzibą firmy, w trybie offline, być odizolowana od sieci lub niezamienialna. Ważne jest też upewnienie się, iż kopie zapasowe zostały wykonane bezbłędnie (stąd „0” w zasadzie). jeżeli firma ma kopię, której nie można zmodyfikować – np. na niezmiennym nośniku lub odizolowaną od sieci (air-gapped), w razie ataku zespół IT może gwałtownie odzyskać dane, choćby jeżeli przestępcy za cel obrali też backup.