Wielkimi krokami zbliża się publikacja corocznego raportu CERT Polska. Prace redakcyjne i edytorskie idą pełną parą, a w międzyczasie chcemy podzielić się z czytelnikami naszego bloga statystykami z zeszłego roku. Są one pewnym przybliżeniem krajobrazu bezpieczeństwa teleinformatycznego w Polsce, jak również obserwacją pewnych trendów pod względem liczby zarejestrowanych incydentów w podziale na kategorie. Zespół CERT Polska od wielu lat posługuje się klasyfikacją eCSIRT.net (obecnie jej szóstą wersją oznaczoną jako mkVI)1, która dość dobrze precyzuje poszczególne rodzaje incydentów.

W 2018 roku operatorzy z zespołu CERT Polska przyjęli 19439 zgłoszeń, które zostały dokładnie przeanalizowane i odpowiednio zaklasyfikowane. Spośród nich 5675 było podstawą do założenia incydentu. Odnotowaliśmy w sumie 3739 incydentów bezpieczeństwa, czyli średnio ponad 10 rejestrowanych incydentów dziennie. Pozostałe kilkanaście tysięcy zgłoszeń nieprzypisanych do żadnego incydentu to zgłoszenia nieistotne lub automatyczne alerty pochodzące z różnych systemów ostrzegania. W przypadku tych drugich nasze działania polegały najczęściej na zasileniu danymi platformy n62 lub innych, wewnętrznych systemów analitycznych.

W wielu przypadkach jeden incydent jest powiązany z kilkoma zgłoszeniami (np. trzy różne osoby zgłaszają tę samą stronę phishingową).

Poniższa tabela zawiera liczbę obsłużonych incydentów ze szczegółowym podziałem na poszczególne kategorie według klasyfikacji eCSIRT.net.

| Obraźliwe i nielegalne treści | 431 | 11,53 |

| Spam | 419 | 11,21 |

| Dyskredytacja, obrażanie | 5 | 0,13 |

| Pornografia dziecięca, przemoc | 0 | 0 |

| Niesklasyfikowane | 7 | 0,19 |

| Złośliwe oprogramowanie | 862 | 23,05 |

| Wirus | 4 | 0,11 |

| Robak sieciowy | 0 | 0 |

| Koń trojański | 117 | 3,13 |

| Oprogramowanie szpiegowskie | 0 | 0 |

| Dialer | 1 | 0,03 |

| Rootkit | 1 | 0,03 |

| Niesklasyfikowane | 739 | 19,76 |

| Gromadzenie informacji | 101 | 2,7 |

| Skanowanie | 80 | 2,14 |

| Podsłuch | 1 | 0,03 |

| Inżynieria społeczna | 7 | 0,19 |

| Niesklasyfikowane | 13 | 0,35 |

| Próby włamań | 153 | 4,09 |

| Wykorzystanie znanych luk systemowych | 30 | 0,8 |

| Próby nieuprawnionego logowania | 37 | 0,99 |

| Wykorzystanie nieznanych luk systemowych | 0 | 0 |

| Niesklasyfikowane | 86 | 2,3 |

| Włamania | 125 | 3,34 |

| Włamanie na konto uprzywilejowane | 11 | 0,29 |

| Włamanie na konto zwykłe | 21 | 0,56 |

| Włamanie do aplikacji | 35 | 0,94 |

| Bot | 4 | 0,11 |

| Niesklasyfikowane | 54 | 1,44 |

| Dostępność zasobów | 49 | 1,31 |

| Atak blokujący serwis (DoS) | 7 | 0,19 |

| Rozproszony atak blokujący serwis (DDoS) | 35 | 0,94 |

| Sabotaż komputerowy | 0 | 0 |

| Przerwa w działaniu usług (niezłośliwe) | 1 | 0,03 |

| Niesklasyfikowane | 6 | 0,16 |

| Atak na bezpieczeństwo informacji | 46 | 1,23 |

| Nieuprawniony dostęp do informacji | 21 | 0,56 |

| Nieuprawniona zmiana informacji | 13 | 0,35 |

| Niesklasyfikowane | 12 | 0,32 |

| Oszustwa komputerowe | 1878 | 50,23 |

| Nieuprawnione wykorzystanie zasobów | 1 | 0,03 |

| Naruszenie praw autorskich | 8 | 0,21 |

| Kradzież tożsamości, podszycie się | 43 | 1,15 |

| Phishing | 1655 | 44,26 |

| Niesklasyfikowane | 171 | 4,57 |

| Podatne usługi | 69 | 1,85 |

| Otwarte serwisy podatne na nadużycia | 14 | 0,37 |

| Niesklasyfikowane | 55 | 1,47 |

| Inne | 25 | 0,67 |

Tabela 1. Incydenty obsłużone przez CERT Polska według typów

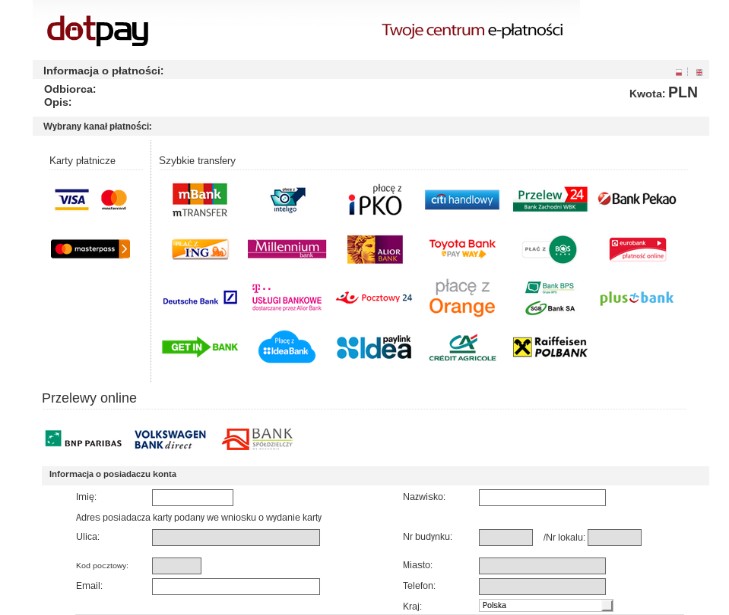

W zeszłym roku odnotowaliśmy 17,5% więcej incydentów w stosunku do 2017 roku. Najwięcej zarejestrowanych zdarzeń dotyczyło phishingu, złośliwego systemu oraz spamu. W odniesieniu do statystyk z 2017 roku nastąpiła zmiana na najniższym stopniu podium w tym niechlubnym rankingu, ponieważ wtedy pierwsza trójka kształtowała się następująco: phishing, złośliwe oprogramowanie, włamania komputerowe. Jednak to phishing jest kategorią zdecydowanie dominującą i wyraźnie odstającą od reszty incydentów. Odsetek incydentów phishingowych utrzymał się na podobnym poziomie w porównaniu do 2017 roku, oscylując na poziomie ok. 44%. Najczęściej spotykane scenariusze dotyczyły phishingów na zagraniczne serwisy takie jak Netflix lub PayPal umieszczonych na skompromitowanych, polskich serwerach, jak również phishingów na polskie instytucje (głównie banki), znajdujących się w zagranicznych hostingach. Wiodącym motywem takich ataków było pozyskanie danych uwierzytelniających w celu dostępu do płatnych usług lub kradzieży środków pieniężnych z konta. Wiele wariantów scenariuszy dotyczyło także sprzedaży towarów po bardzo atrakcyjnych cenach w serwisach z ogłoszeniami. Celem było skłonienie użytkowników do skorzystania z fałszywych stron imitujących serwisy z szybkimi płatnościami online.

Strona podszywająca się pod operatora płatności online

W 2018 roku zauważalnie rozwinął się także proceder zakładania fałszywych sklepów internetowych. Porównując z 2017 rokiem, zespół CERT Polska zaobserwował ponad trzykrotny wzrost liczby incydentów związanych z działalnością tak zwanych fake sklepów. Duża w tym zasługa wzrostu świadomości użytkowników sieci, którzy częściej i chętniej zgłaszali nam tego typu oszustwa. Przestępcy starali się pozyskiwać jak największą liczbę ofiar na przykład poprzez pozycjonowanie reklam swoich witryn w popularnych wyszukiwarkach internetowych oraz mediach społecznościowych.

Przykład fałszywego sklepu „oferującego” elektronikę w atrakcyjnej cenie

Druga najpopularniejsza kategoria zdarzeń to wszelkiego rodzaju złośliwe oprogramowanie. W tym przypadku bardzo często zaznaczaliśmy typ incydentu jako „niesklasyfikowane”. Po pierwsze dlatego, iż w wielu scenariuszach używane były różne typy oraz rodziny złośliwego oprogramowania, wykorzystujące szerokie spektrum stosowanych metod i technik ataku. Uniemożliwiało to jednoznaczne przypisanie do konkretnej kategorii malware’u. Po drugie bardzo często zgłaszany był do nas również ransomware, który nie posiada osobnej kategorii w klasyfikacji eCSIRT.net (a szkoda!). Pod tym względem klasyfikacja pozostało niedoskonała i pozostaje mieć nadzieję, iż w kolejnej iteracji się to zmieni.

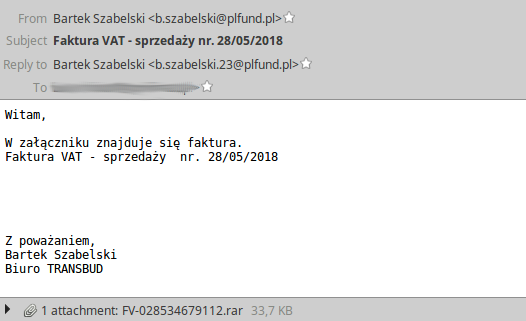

Przeważająca większość zgłoszeń, które otrzymaliśmy w związku ze wszystkimi rodzajami złośliwego oprogramowania, dotyczyła ataków na polskich użytkowników. Popularnym scenariuszem ataku pozostały maile z fałszywą fakturą, nakazem zapłaty (lub dopłaty) albo informacją o przesyłce od kuriera, zawierające plik ze skryptem, dokumentem z makrami lub linkiem odsyłającym do strony dystrybuującej złośliwe oprogramowanie (np. malware ukierunkowany na użytkowników bankowości elektronicznej oraz mobilnej).

Mail ze złośliwym załącznikiem pod postacią fałszywej faktury

W tym roku pierwszy raz publikujemy również klasyfikację incydentów obsłużonych przez nasz zespół w podziale na sektory gospodarki. Szczegółowy podział znajduje się w tabeli poniżej. Na pierwszy rzut oka wyraźnie widać bardzo wysoki odsetek incydentów oznaczonych jako Inne (3 z 4 incydentów dotyczyły właśnie tej kategorii podmiotów). Są to głównie zgłoszenia dotyczące osób fizycznych lub podmiotów prywatnych. Na kolejnych miejscach znalazły się incydenty, które dotknęły sektor bankowy oraz sektor publiczny. Tych ostatnich w porównaniu do kategorii Inne było jednak niewiele. Zdajemy sobie sprawę, iż przedstawiona klasyfikacja nie jest idealna. Stworzyliśmy ją, zanim zespół CERT Polska, na mocy ustawy o Krajowym Systemie Cyberbezpieczeństwa został wyznaczony na jeden z trzech CSIRTów poziomu krajowego. Teraz, gdy ustawa już obowiązuje, będziemy mogli doprecyzować klasyfikację tak, aby w kolejnych latach jak najlepiej oddawała obraz bezpieczeństwa teleinformatycznego kraju w ujęciu sektorowym.

| Infrastruktura cyfrowa | 29 | 0,78 |

| Służba zdrowia | 13 | 0,35 |

| Bankowość | 643 | 17,2 |

| Finanse | 62 | 1,66 |

| Energetyka | 20 | 0,53 |

| Transport | 51 | 1,36 |

| Sektor publiczny | 85 | 2,27 |

| Wodociągi | 2 | 0,05 |

| Inne | 2834 | 75,8 |

| Razem | 3739 | 100 |

Tabela 2. Incydenty obsłużone przez CERT Polska według klasyfikacji ze względu na sektor gospodarki

Więcej obserwacji znajdziecie już niedługo w naszym raporcie rocznym. Zachęcamy do śledzenia bloga CERT Polska oraz naszych profilów w mediach społecznościowych, aby być na bieżąco z doniesieniami dotyczącymi publikacji raportu.

2 https://www.cert.pl/projekty/