Fortinet z nowymi problemami (i starymi też…)

Ben Zhou przemówił. Co się stało z ponad ćwierć miliardem dolarów z ataku na Bybit?

Ten system Linux wygląda jak Windows XP. Spora dawka nostalgii

Microsoft: kupcie sobie lepsze komputery i przejdźcie na Windows 11

Ubuntu 25.04 Plucky Puffin dostępny do pobrania. Nowości? Masa

POTENTIAL – cyfrowa tożsamość dla całej Europy coraz bliżej

Ochrona komputera – 25 sprawdzonych metod

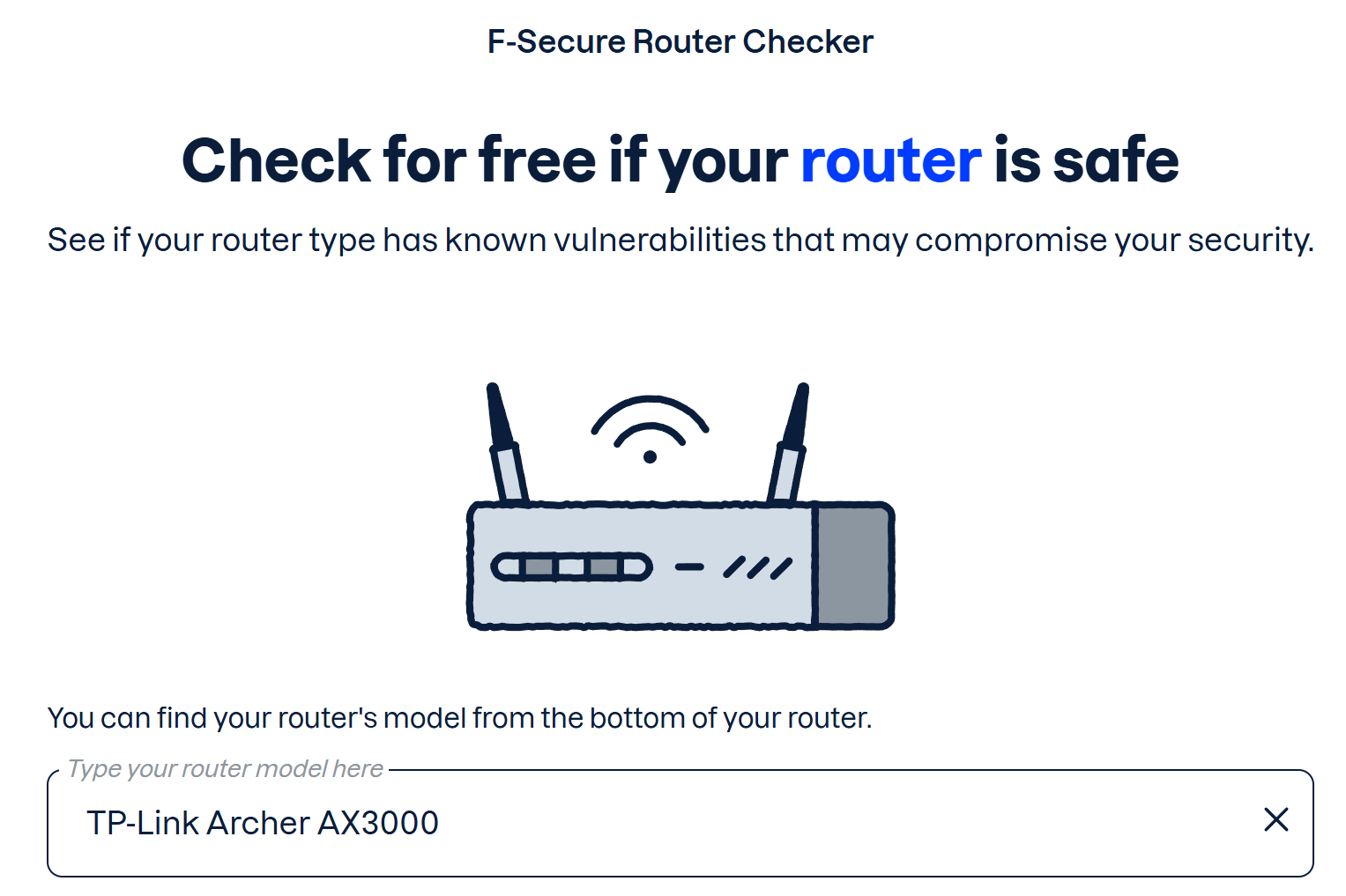

Nowy F‑Secure Router Checker sprawdzi podatność urządzenia sieciowego

Chiny oskarżają USA o cyberataki podczas Zimowych Igrzysk Azjatyckich!

Uważaj na oferty pracy: cyberprzestępcy polują na programistów Pythona i JavaScript