Ryzyka publikacji zdjęć dzieci w internecie

Skąd oszuści mają twój numer telefonu? „Przecież nigdzie go nie podawałem”

Dangling DNS ułatwia hakerom przejęcie subdomeny organizacji

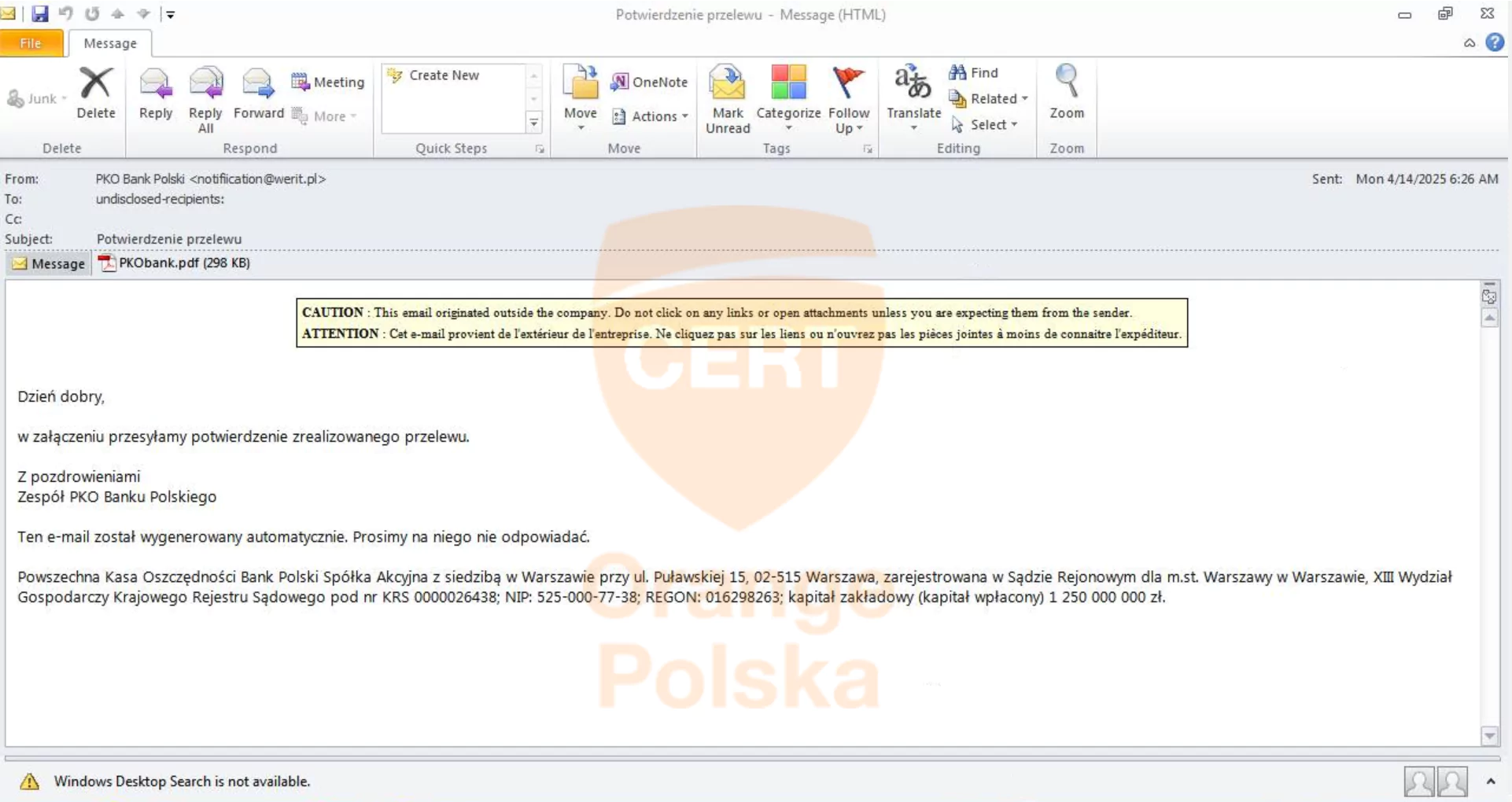

PKO BP na celowniku przestępców – nowa kampania Remcos RAT

Arduino 87: Budujemy budzik - interfejs

Chrome bez groźnego błędu. Google usunęło go po 23 latach

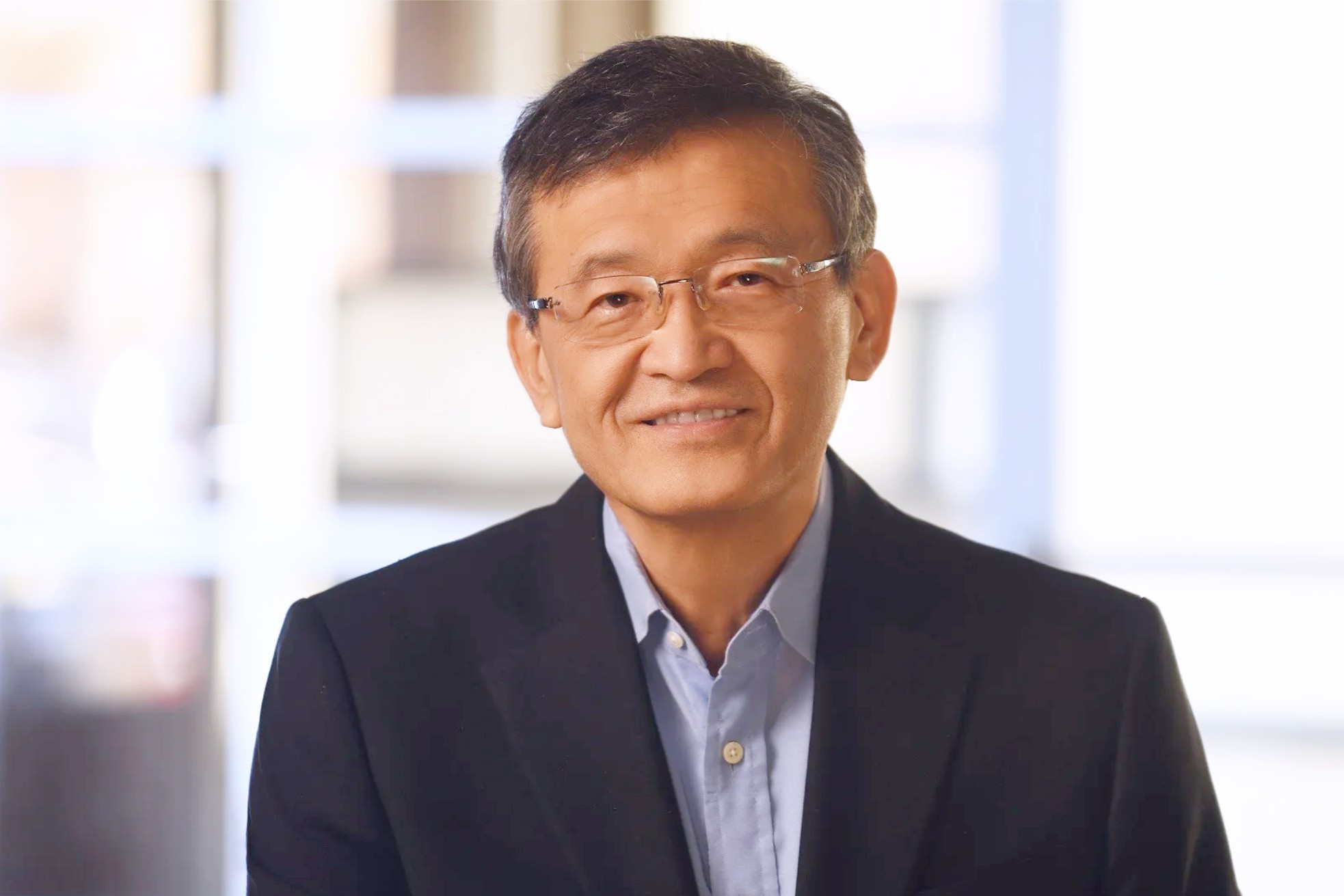

„Firma HPE jest naszym głównym partnerem w zakresie rozwiązań Data Center” – powiedział Sławomir Zieliński, CEO Fast IT

Już 66% europejskich firm uważa cyberataki oparte na AI za największe ryzyko cybernetyczne w 2025 roku, wynika z najnowszego badania Palo Alto Networks

Kontrowersje wokół nowego CEO Intela i jego chińskich inwestycji

Jak bezpieczny jest twój Windows 11? Proste i darmowe triki ograniczające malware