Cyberczujność – jak nauczyć dzieci bezpiecznego korzystania z Internetu?

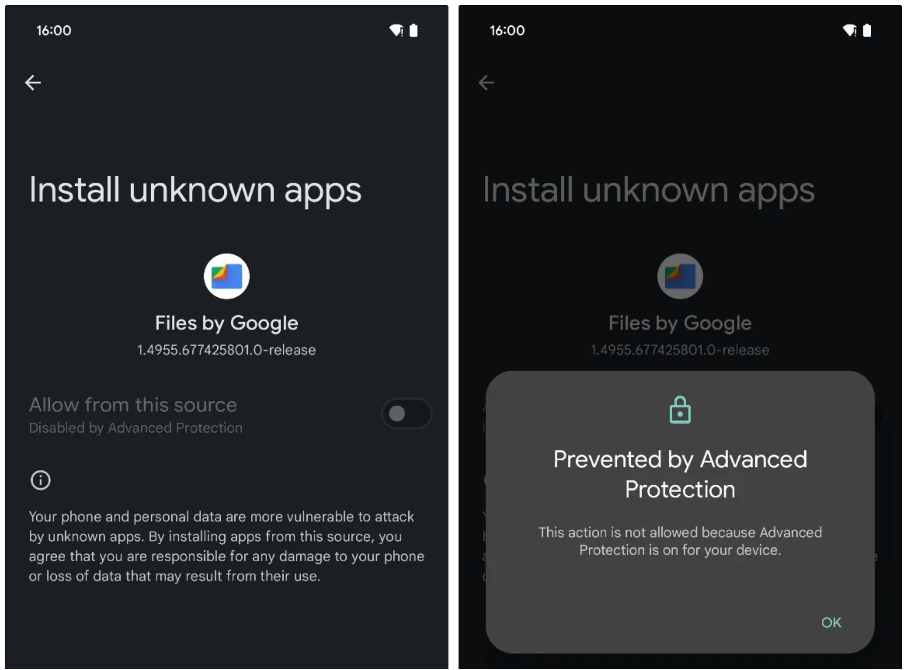

Android 16 wprowadza nowe metody ochrony przed oszustwami, blokując niektóre funkcje podczas połączeń telefonicznych

Specjaliści cyberbezpieczeństwa – najgorętsza profesja 2025?

Veeam upraszcza proces odzyskiwania danych po awarii w środowisku Microsoft Hyper-V z wykorzystaniem orkiestracji

Firmy IT poszukują ekspertów od nowoczesnych technologii, rezygnują już jednak z mniej doświadczonych kandydatów

Został mniej niż rok! 14 października zakończy się wsparcie dla popularnych produktów Microsoft

Dlaczego nie używam Norda, Protona i Brave'a - zapowiedź webinaru

Reprymenda rządu dla szefowej CBA. Chodzi o jej przesłuchanie przed komisją śledczą ds. Pegasusa

AI, Cyberbezpieczeństwo i Europejska Perspektywa

Umiesz rozpoznać deepfake? Zobacz, jak to zrobić