Seria luk w Zoom. Możliwe choćby zdalne wykonanie kodu. Łatajcie!

Vmware Workstation (Windows) i Vmware Fusion (macOS) za darmo! Co dalej z Vmware?

RK 155 - Oh My H@ck 2024 wydanie specjalne | Rozmowa Kontrolowana

Pojawi się nowy gracz na rynku rozwiązań MDR – Trustwave i Cybereason łączą siły

Cyfrowa tożsamość na celowniku hakerów – raport Cisco Talos wskazuje największe cyberzagrożenia w minionym kwartale

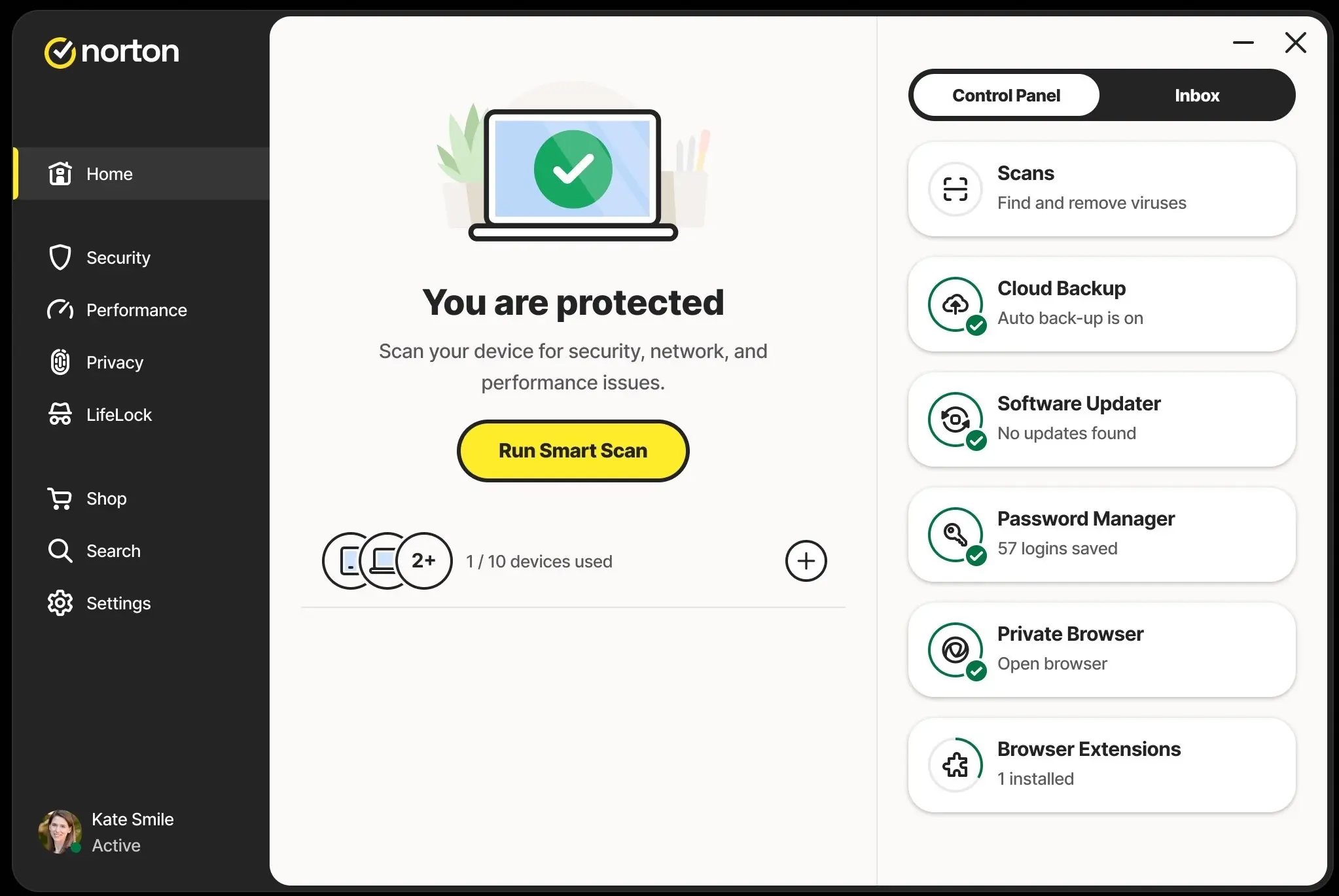

Nowy Norton Security 24 dla macOS i Windows

Jedna z agencji rządowych USA wzywa pracowników do ograniczenia korzystania z telefonów po ataku „Salt Typhoon’ Hack”!

Jak rozpoznać, iż dzwoni bot?

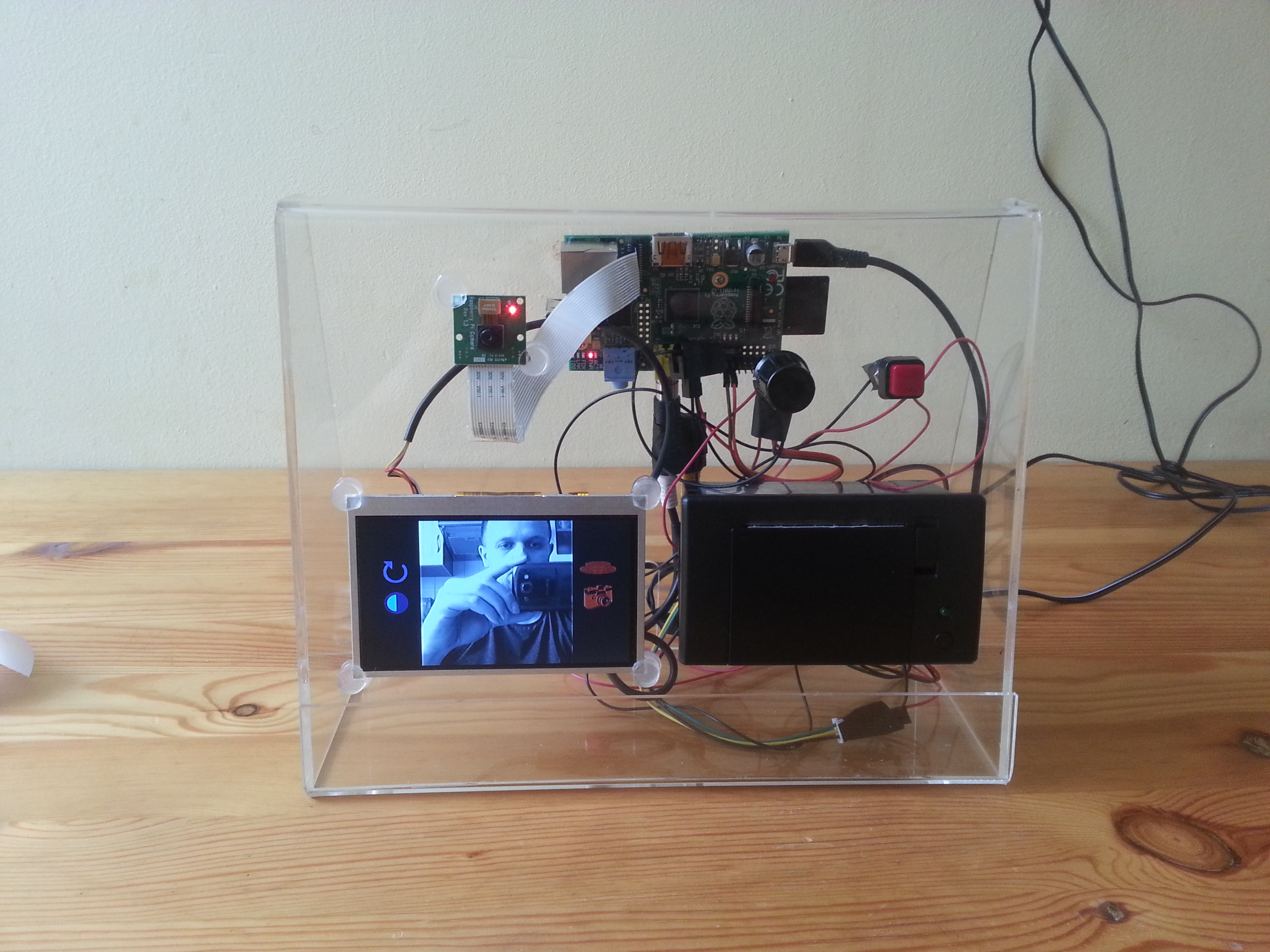

SelfPIe printer czyli moja fotobudka z 2014 roku

Analiza danych w języku R – odcinek 7