Poważna wpadka Netfliksa w Polsce. Dane kilku tysięcy Polaków wyciekły

Raport „Krajobraz europejskich ISAC-ów w 2023 roku”

Nowa siedziba Centrum Cyberbezpieczeństwa NASK

Nowy atak na routery wykorzystujący zero-day! Analiza podobnych ataków

Wystawa twórczości artystycznej Marioli Hałas i Miry Zydorczak - wernisaż 7 grudnia 2024 r. - Galeria Refektarz KOK

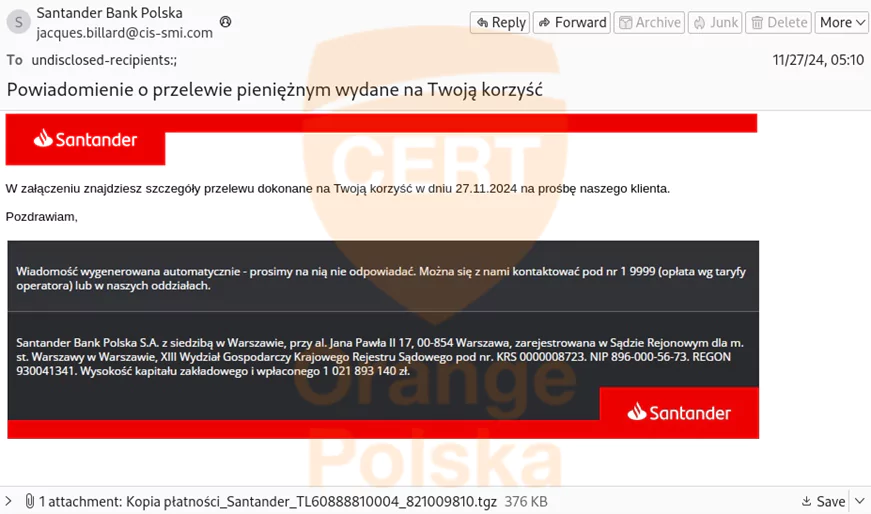

Cyber Threat Intelligence – krajobraz zagrożeń (09/12/24)

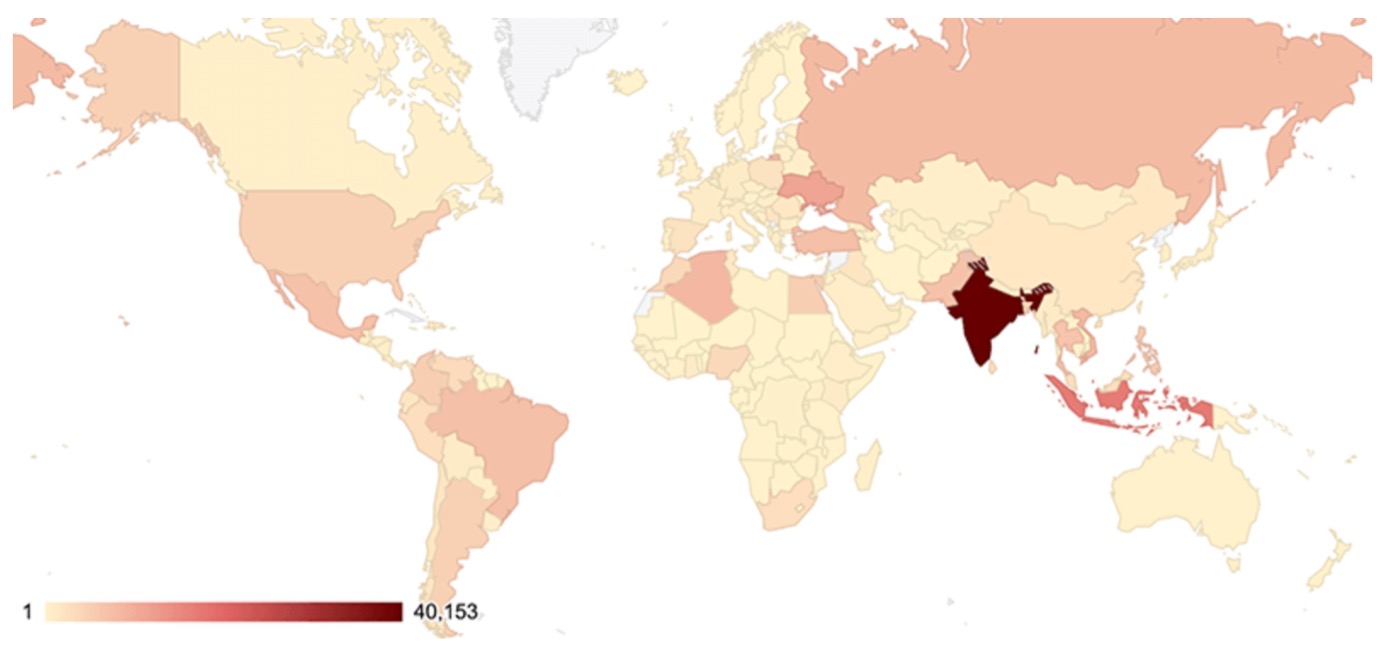

Botnet Socks5Systemz obsługuje nielegalne proxy dzięki 80 000 urządzeń

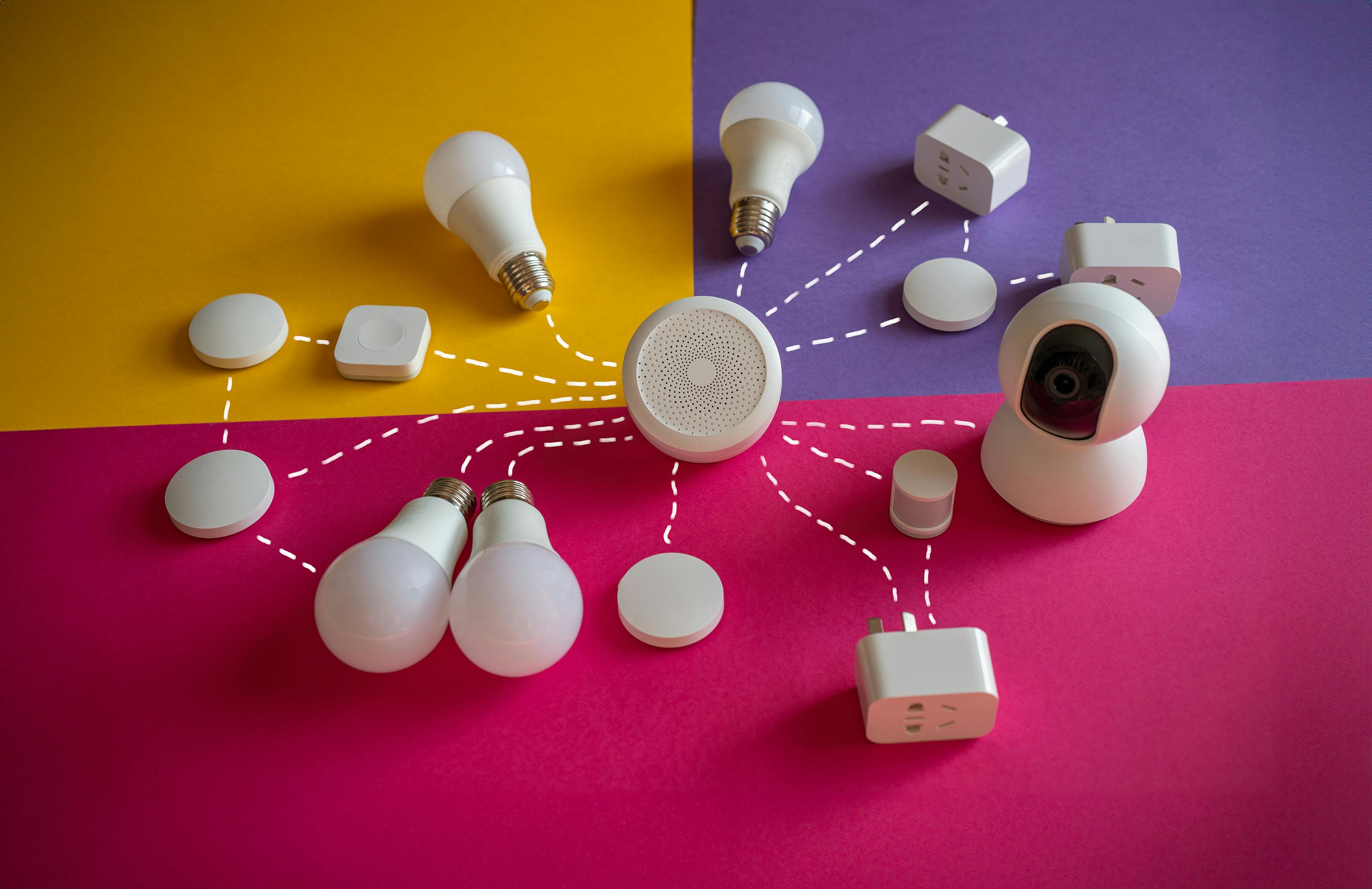

Inteligentne urządzenia to niewidzialne oczy i uszy w naszych domach. Zagrażają naszej prywatności i bezpieczeństwu

Scam na LinkedIn. Świetna praca, inwestycja, choćby miłość

Piotr Zarzycki, Paweł Srokosz: ScamBook | OMH 2024