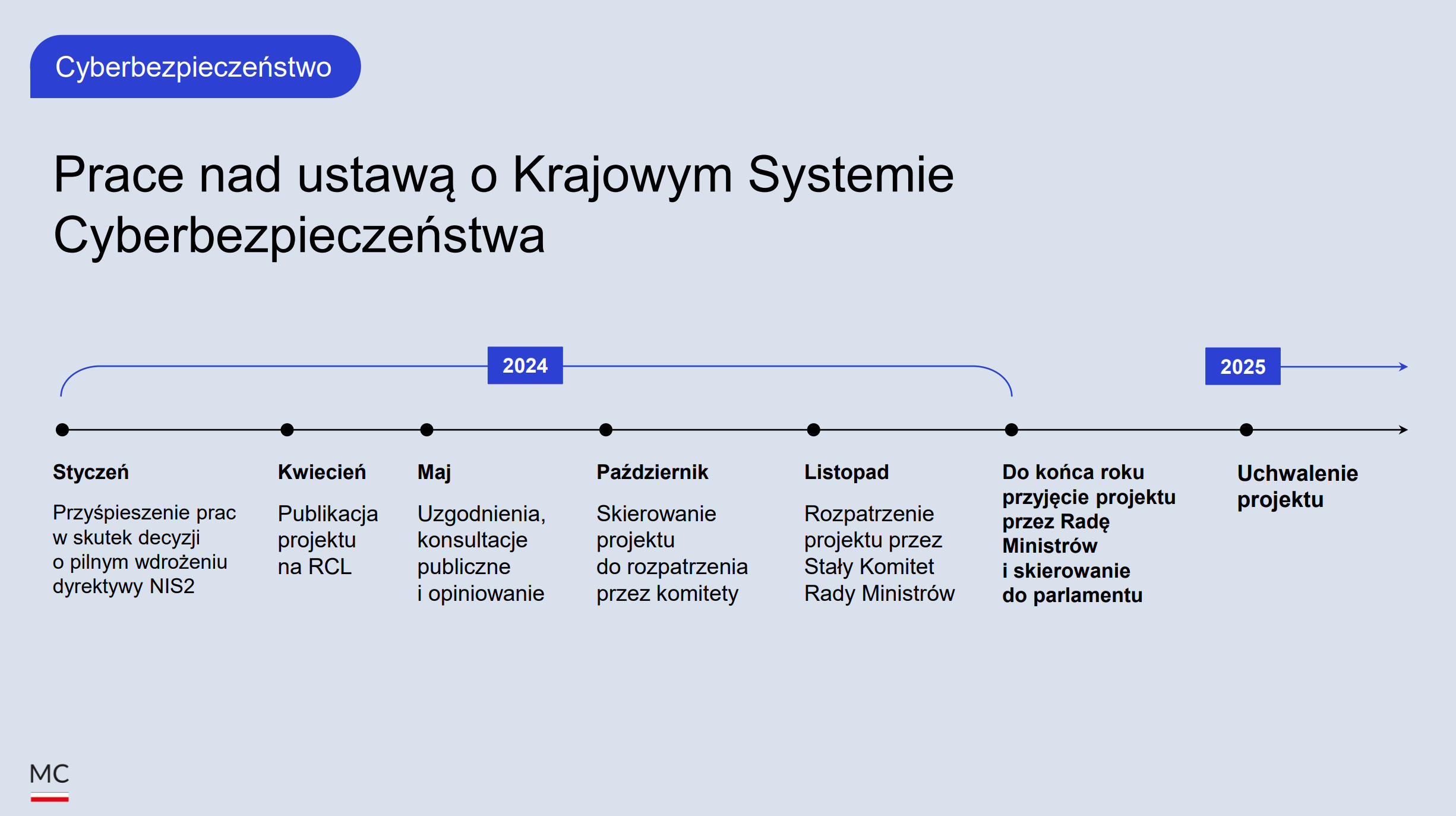

Zakończono prace nad zmianą w KSC. Wprowadzono istotne zmiany w kontekście ochrony polskiej infrastruktury przed cyberatakami

⚠️ Uwaga na SMS-y od “e-Urząd Skarbowy”

KONGRES BEZPIECZEŃSTWO POLSKI – Total Security

Zapłaciłam wzrokiem, siedząc na wózku — testujemy dostępność PayEye

RK150 - Badacz cyberbezpieczeństwa, Adam Kliś | Rozmowa Kontrolowana

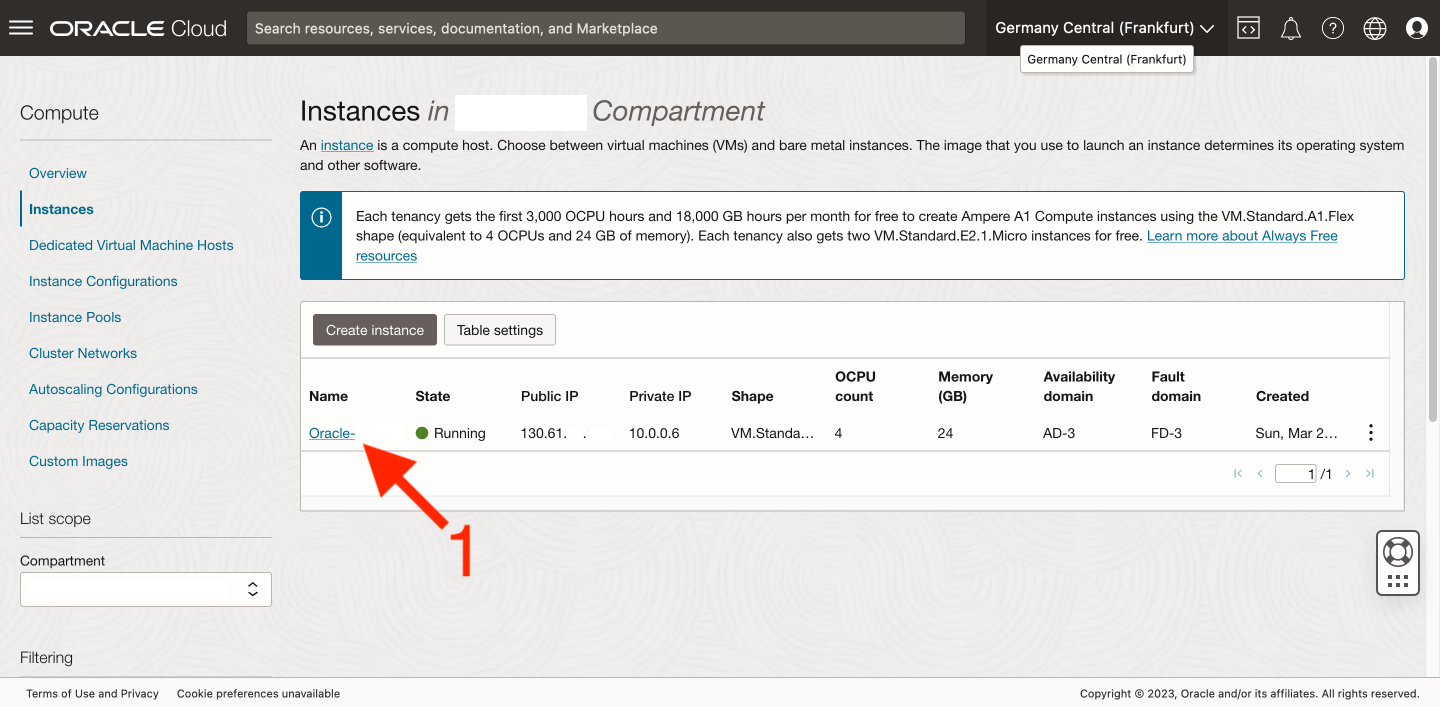

~200GB Free Cloud for Your files [ENG 🇬🇧]

![~200GB Free Cloud for Your files [ENG 🇬🇧]](https://blog.tomaszdunia.pl/wp-content/uploads/2023/03/oracle40.png)

Darmowa chmura ~200GB na Twoje pliki

Poznaj najciekawsze darmowe szkolenia z cyberbezpieczeństwa z okazji Europejskiego Miesiąca Cyberbezpieczeństwa!

Ukryte oprogramowanie na nowym sprzęcie - co to jest bloatware i jak się go pozbyć?

Uwaga na ataki phishingowe przed Prime Day na Amazonie