Wzrost zagrożeń ransomware na wolności – podsumowanie testów w maju 2024

Wykonanie złośliwego kodu w TPM na procesorach INTEL. Nowa luka w zabezpieczeniach UEFI

Dziecko w sieci. Jak dbać o cyfrowe wychowanie najmłodszych?

RK145 - Pogaduchy do cyberpoduchy! | Rozmowa Kontrolowana

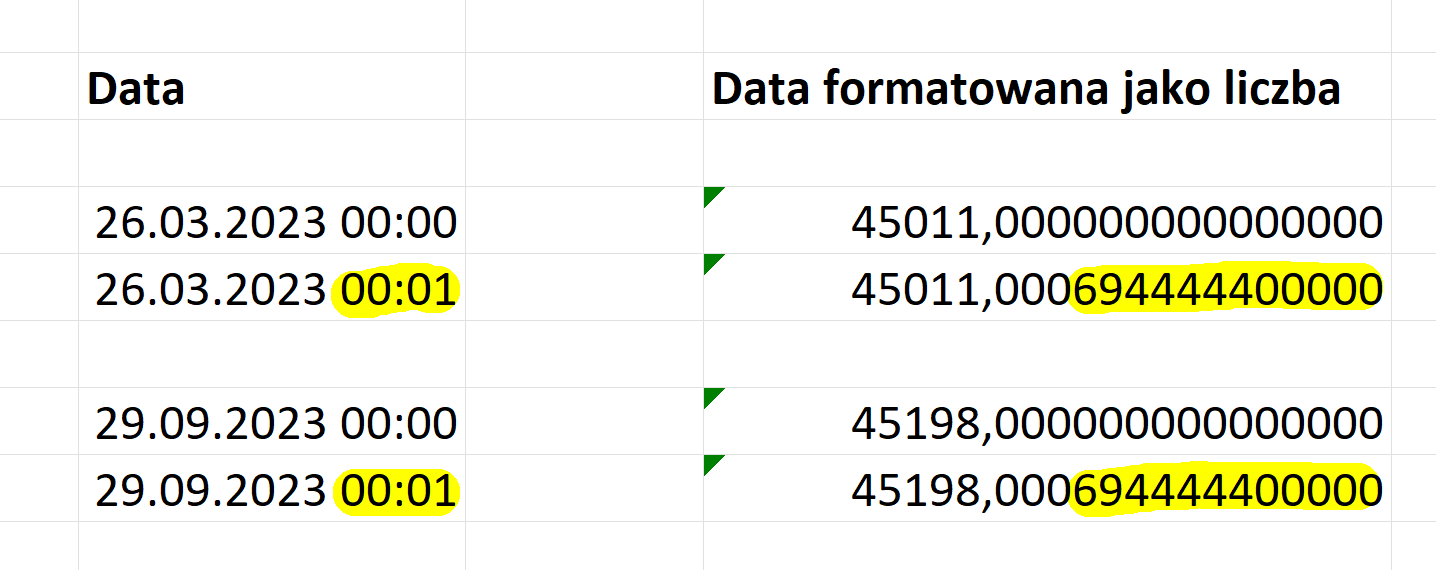

Analiza danych w języku R – odcinek 5

CYBERSEC 2024 – czego się dowiedzieliśmy?

Co to jest doxing (doxxing)? Na czym polega? Jak się bronić?

Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa: Co nas czeka?

Czym jest CVE?

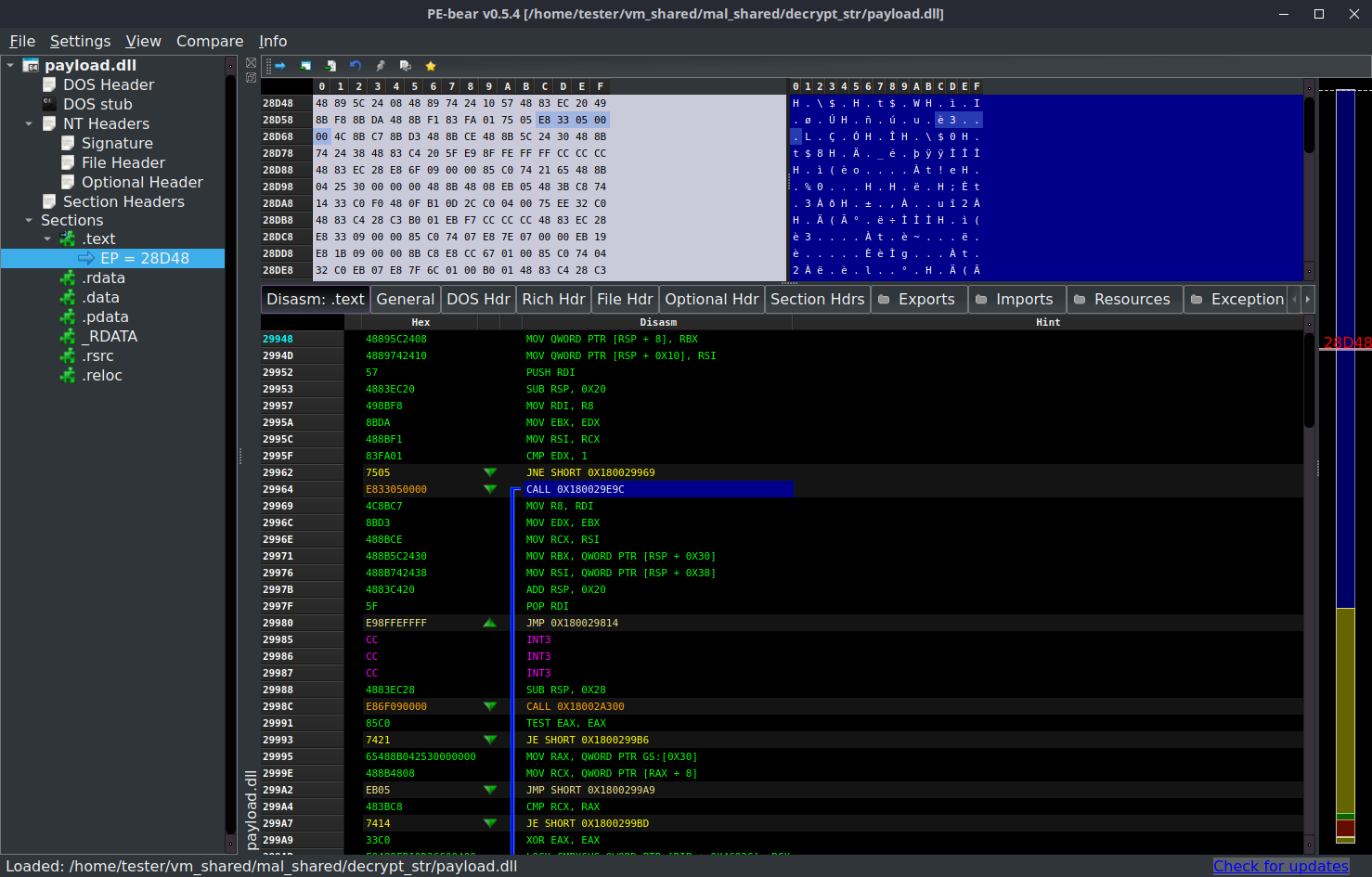

Jak analizować pliki wykonywalne Windowsa, czyli spotkanie z PE-bear i Hasherezade