Jak wyglądał krajobraz cyberzagrożeń w 2023 roku?

Kto i dlaczego wynosi dane z firmy?

Cyberatak pozbawił Irlandczyków wody na dwa dni

TikTok testuje 15-minutowe filmy

Czy numer telefonu jest daną osobową?

Google planuje wyeliminowanie plików cookie stron trzecich w 2024 roku

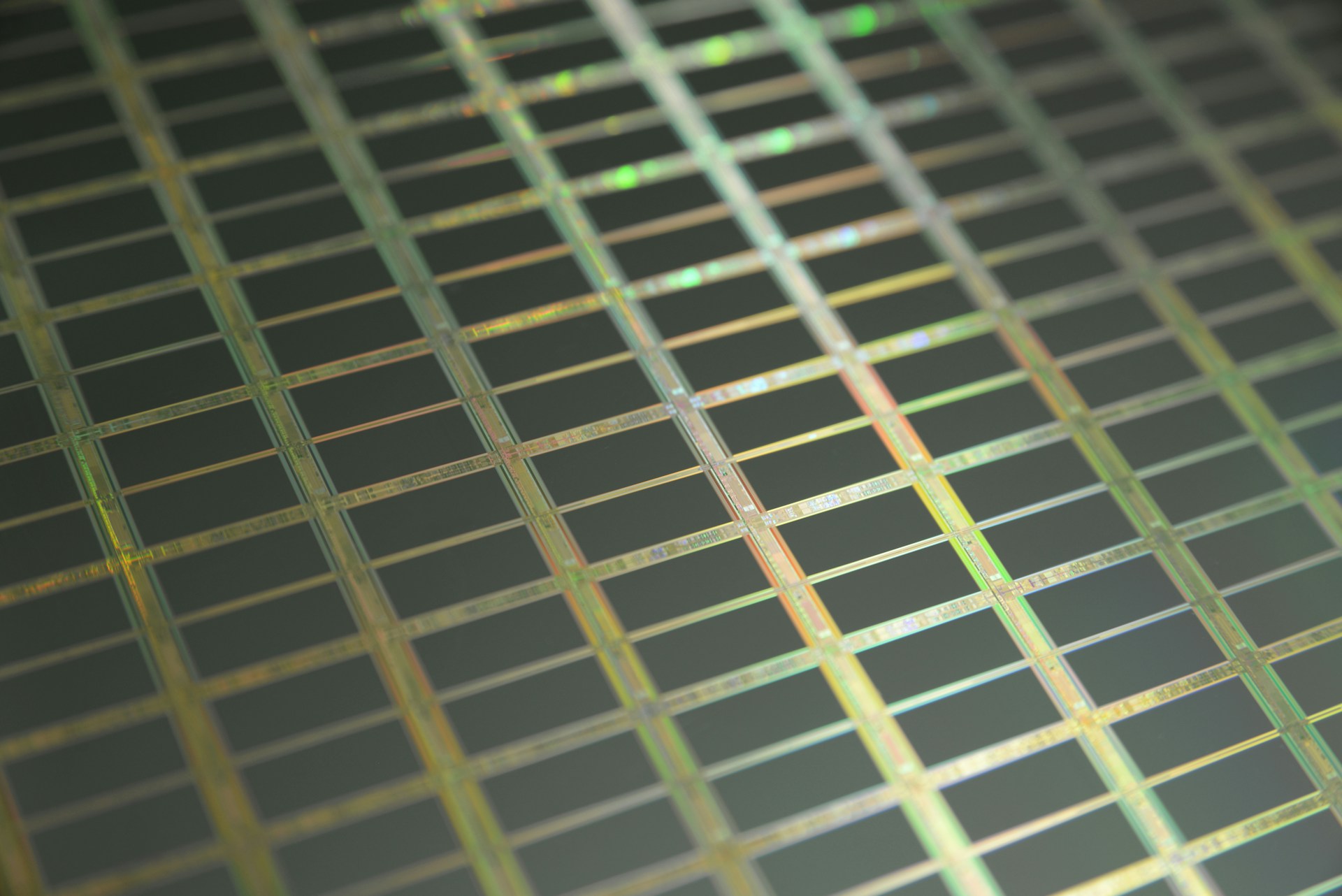

Liczy się zysk. Korea Płd. sprzedaje narzędzia czipowe Chinom

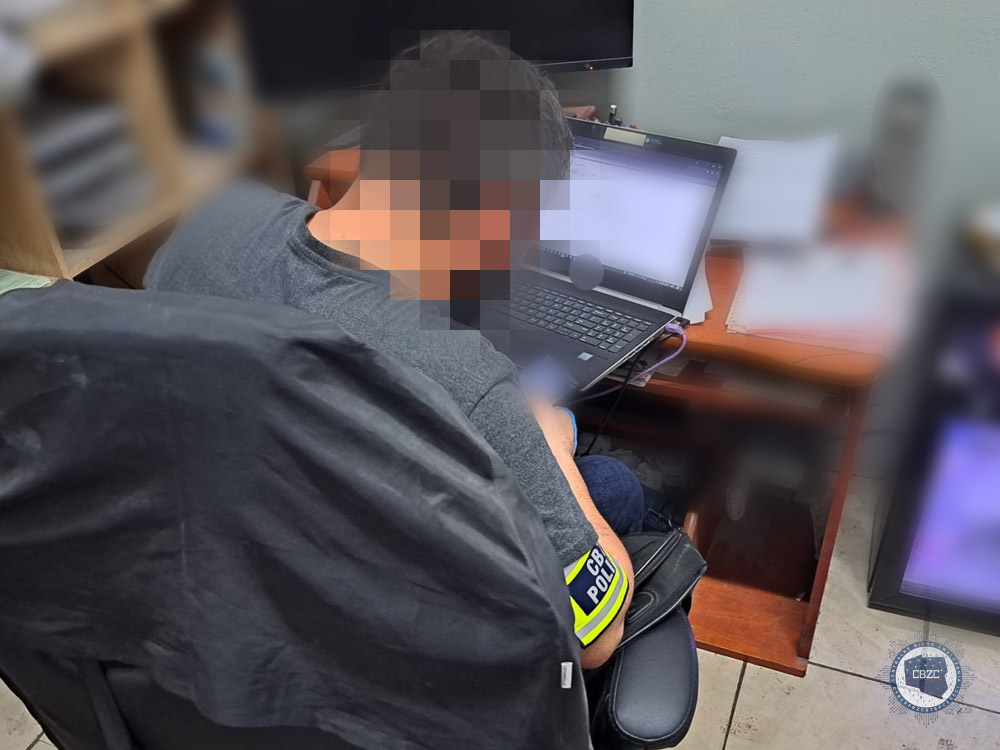

Cyberpolicja: oszustwo na masową skalę. W tle fałszywe inwestycje

Gigantyczny cyberatak na studio Sony. Hakerzy: 50 BTC i dajemy Wam spokój

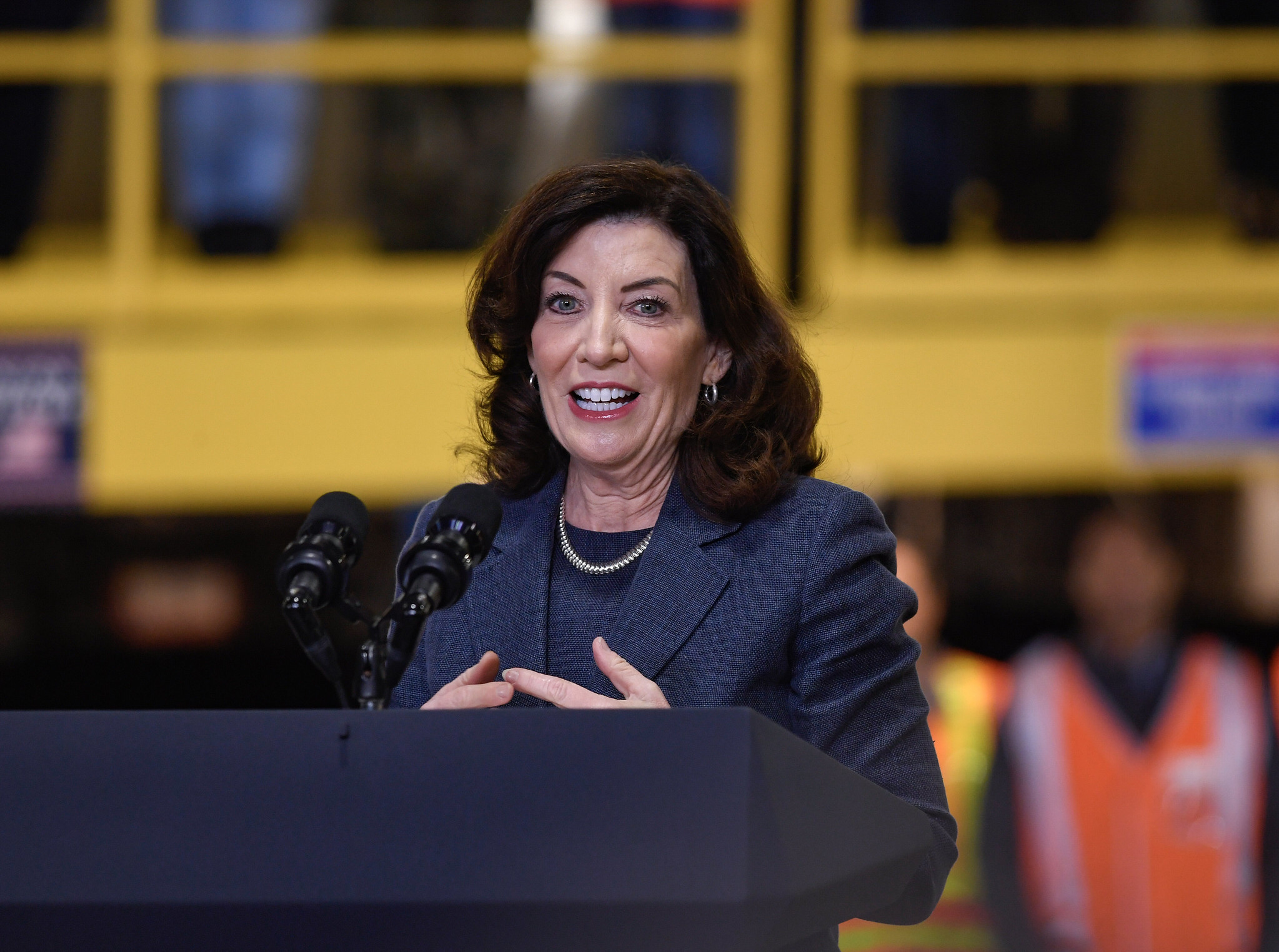

Miliard dolarów na czipy. Nowy Jork ma wielkie plany