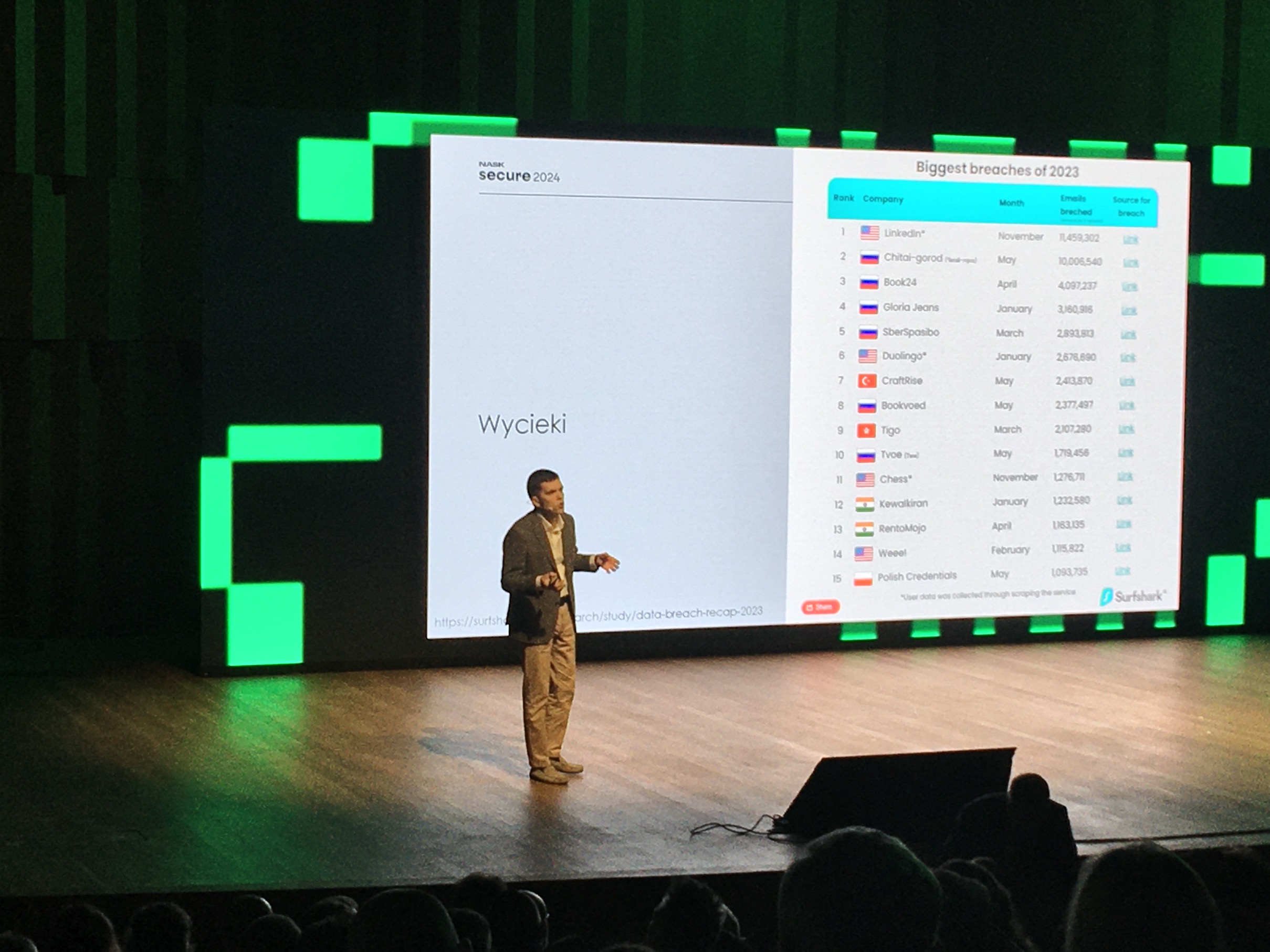

Tysiące odkrytych podatności w 2023 r. „W Polsce jest bardzo źle”

Na jakie trudności i wyzwania musimy się przygotować, gdy chcesz pracować w sprzedaży?

Dyrektor NASK: Istotne są motywacje atakujących

Jak wysłać wrażliwe dane, aby nie wpadły w niepowołane ręce?

Płatny Google Chrome?

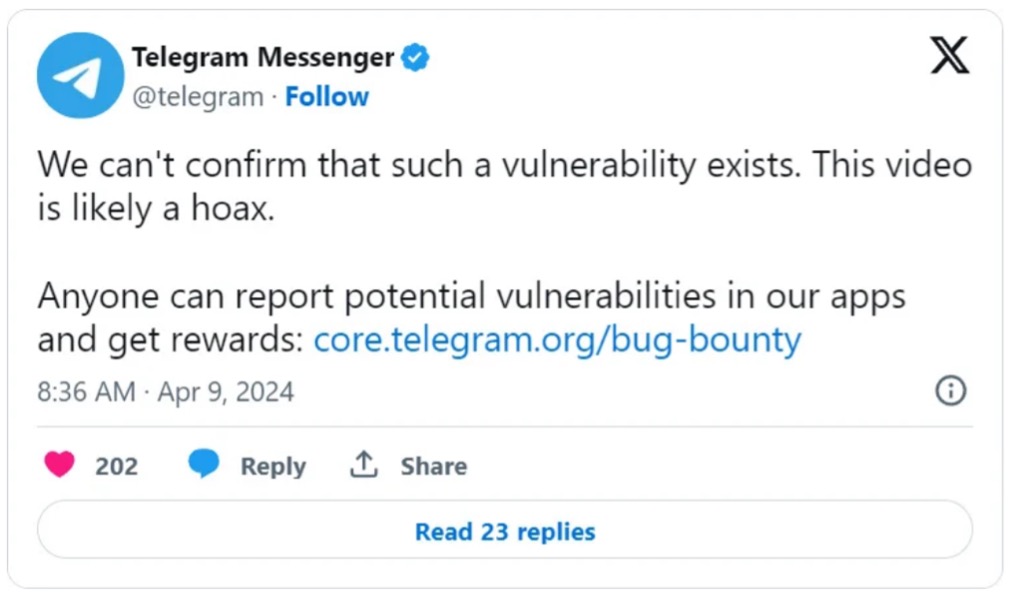

Aplikacja Telegram wykorzystywana do uruchamiania złośliwych skryptów Python

⚠️ Uwaga na fałszywe oferty Kart Miejskich

Jak wysłać wrażliwe dane, aby nie wpadły w niepowołane ręce

Unid datalink protocol(s) over a PSK8 ST and STANAG-4539 (2)

Nowa tożsamość projektowania. Nowe podejście Samsung na 2030 rok