OSINT perspektywicznie – strategia amerykańskiego wywiadu 2024-2026

5 powodów, dla których używanie Pegasusa w Polsce nie mogło być legalne

Oszustwo nigeryjskie. Cyberpolicja rozbiła grupę przestępczą

Lotnisko Chopina sprzedaje porzucone walizki za 9 złotych? Nie, to oszustwo

Konkurs resortu cyfryzacji. 6 milionów złotych na cyfrowe kompetencje kobiet

Sprawdź, czy jesteś ofiarą nowego, popularnego ataku brute force na WordPress!

Skradziono informacje o kartach kredytowych American Express

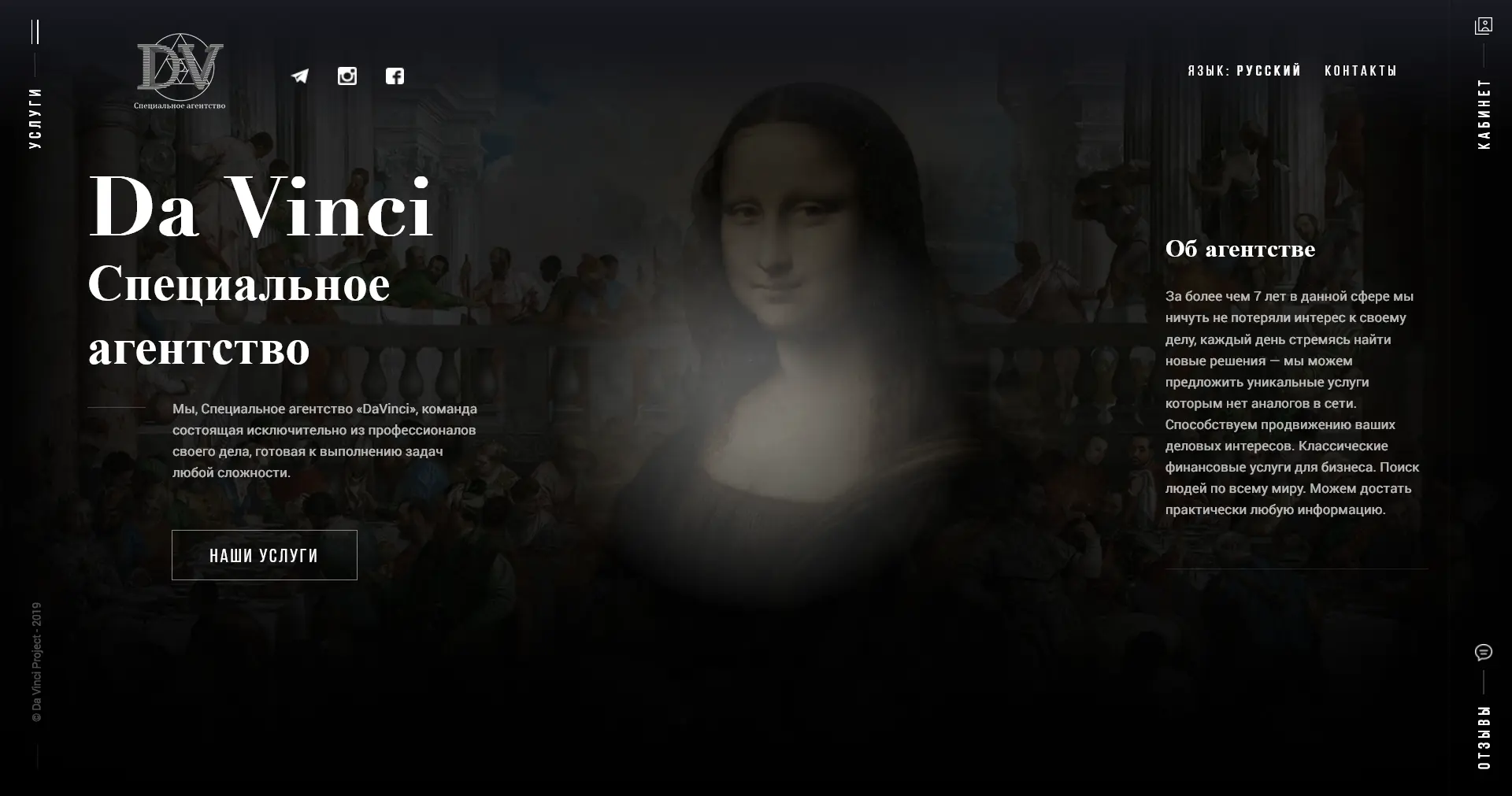

Usługi cyberprzestępcze na przykładzie rosyjskiej grupy UAC-0050 i projektu DaVinci

Stany Zjednoczone wyrzucą TikToka ze swojego rynku? Albo zamerykanizują go…

Kradzież danych uwierzytelniających. Uaktywniła się groźna grupa