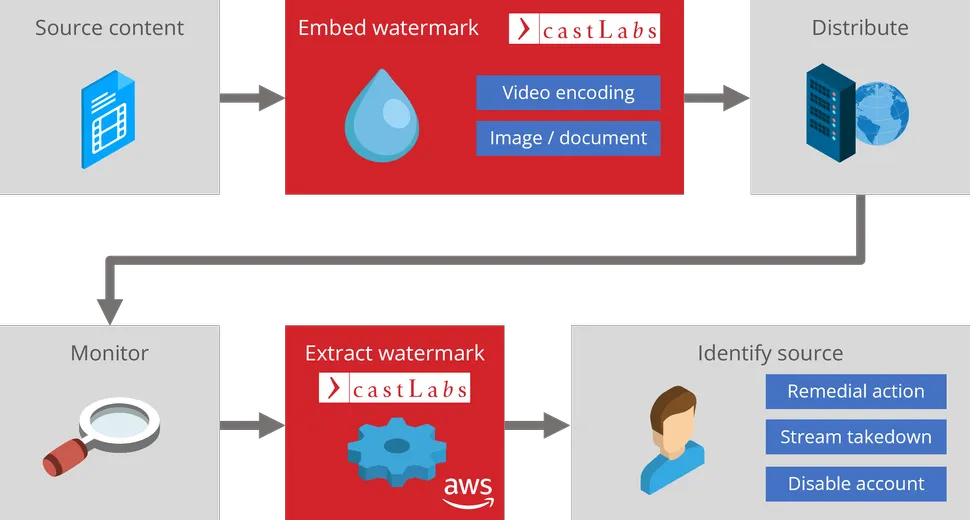

Firma castLabs zaprezentowała nowy system ochrony treści (DRM) na pomocą techniki “single-frame forensic watermarking”

Somalia wyłącza TikToka i komunikator Telegram. Chodzi o bezpieczeństwo

Inteligentne żarówki TP-Link mogą służyć do kradzieży hasła Wi-Fi

DSA zacznie obowiązywać za kilka dni. Czy Big Techy znów zignorują regulacje?

Amerykańska Komisja Papierów Wartościowych i Giełd wydaje nowe standardy cyberbezpieczeństwa dla spółek

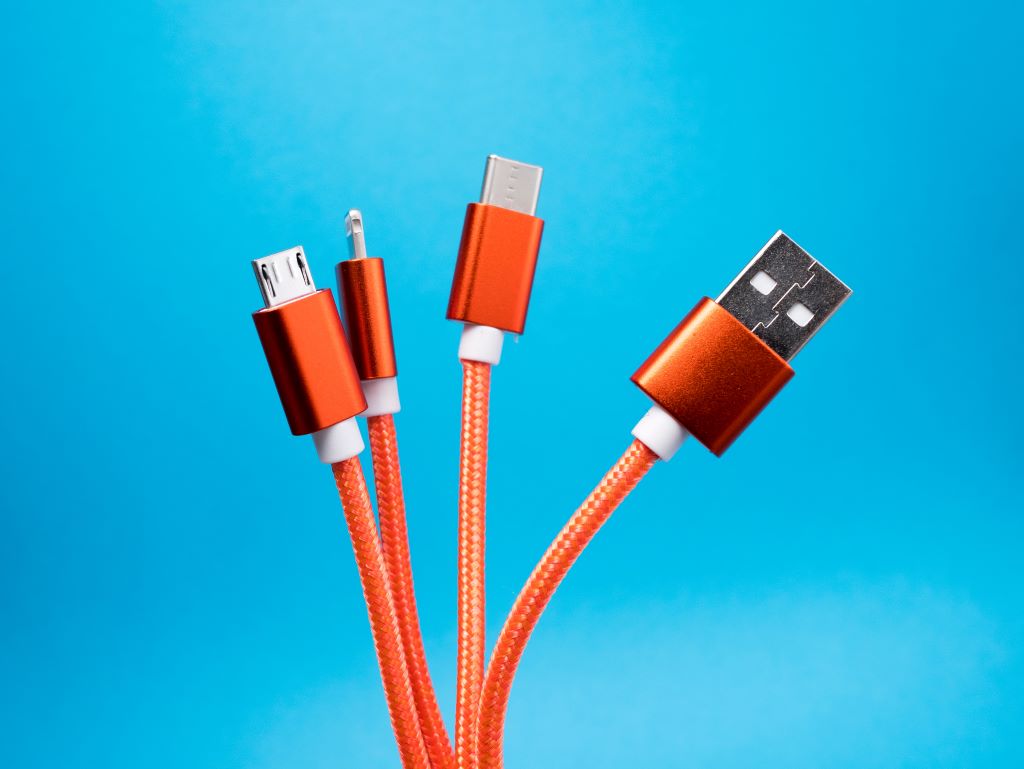

Duża zmiana w nowym iPhonie. Ładowanie będzie łatwiejsze?

5 narzędzi OSINT, które mogą zmienić Twój biznes

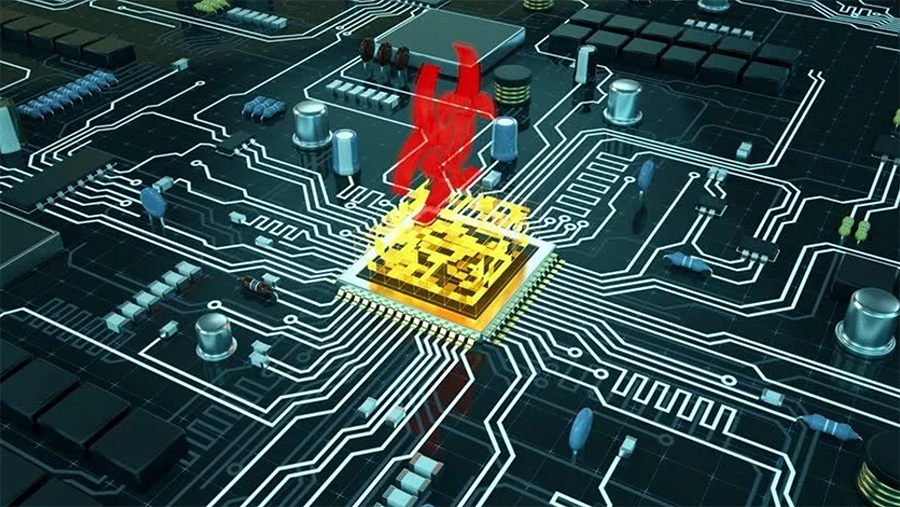

Jak największe firmy IT reagują na Downfall – wyjątkowo poważną lukę w zabezpieczeniach procesora Intel?

Internetowa miłość. Zachować podwójną czujność

Nowa funkcja Instagrama - kanały. Czym są i ja je używać?