Uważaj na fałszywe reklamy i SMS-y od Żabki

Jak bardzo istotne jest bezpieczeństwo w łańcuchu dostaw?

OSINT – tajniki szpiegostwa w XXI wieku

Kilka przykrych słów o systemie Radio-Stop i sabotażu kolei w Szczecinie

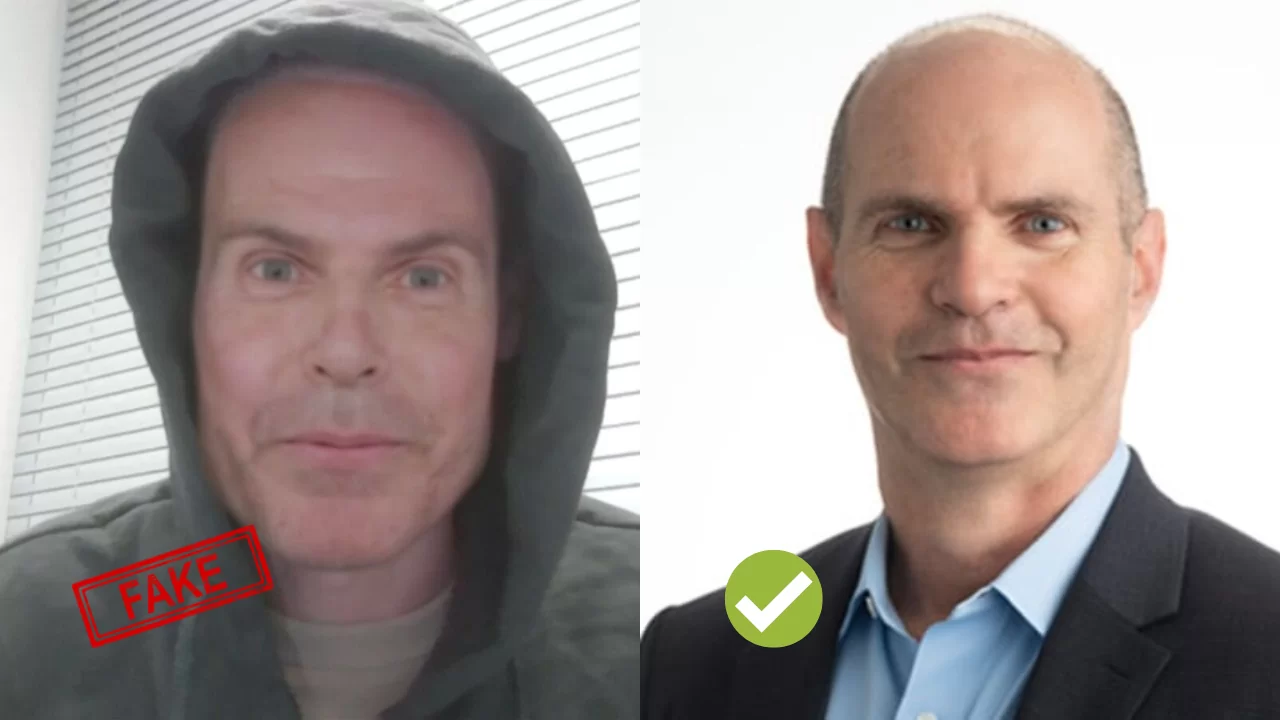

Szef dzwoni na Zoomie i prosi o wykonanie ważnego przelewu. Nadchodzi era oszustw przy użyciu technologii deepfake

Firewalld, czyli rozbudowana zapora ogniowa

Duża kooperacja na rynku patentów. Huawei i Ericssona łączą siły

Standard MCPTT. Technologia dla służb

TikTok deklaruje gotowość na przepisy Aktu o usługach cyfrowych

Hakerzy potrzebują (średnio) 16 godzin, by dotrzeć do najważniejszych zasobów firm