Kolejny atak DDoS na BLIK. Płatności nie dochodzą

Kolejny atak DDoS na system BLIK

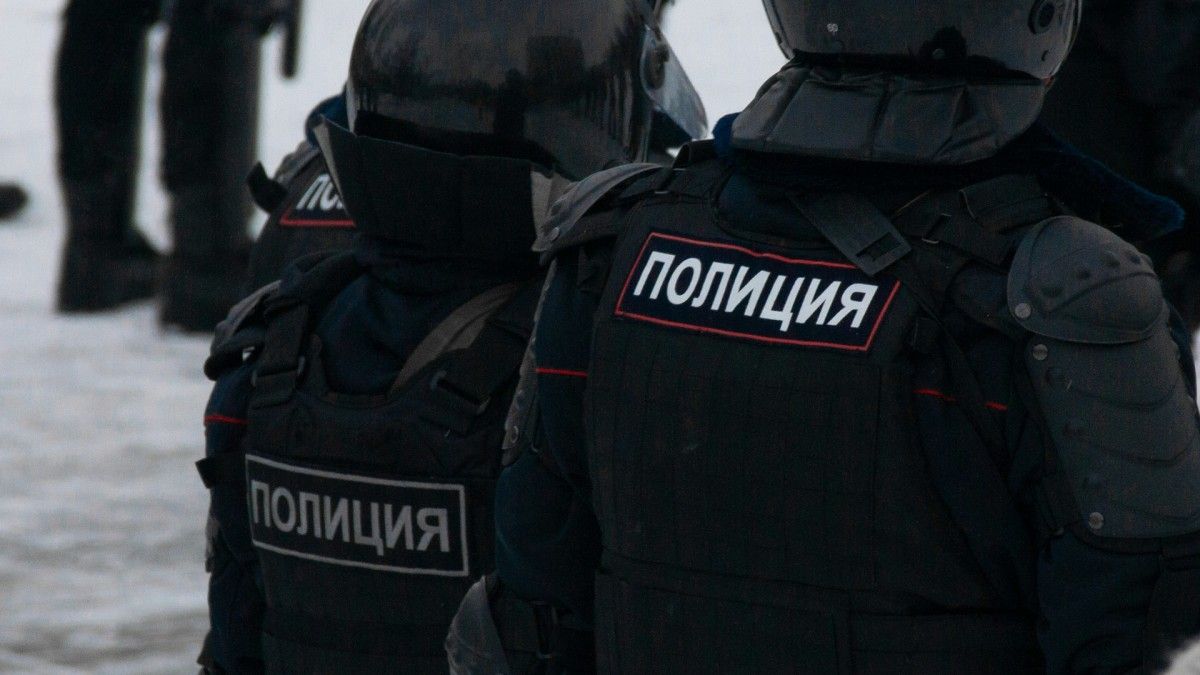

Rosyjskie służby kontra hakerzy. Infostealer Meduza rozbity

BLIK mierzy się z kolejną awarią. Firma potwierdza

Policja ostrzega przed nową falą oszustw "na NFZ". Pilny apel

Musk tworzy kosmiczną tarczę dla USA. Trump w euforii

CVE – Kompleksowy Przewodnik Po Lukach Bezpieczeństwa

PZU wzmacnia cyberbezpieczeństwo dzięki polskiemu startupowi RIFFSEC

Jak rozpoznać fałszywy bankomat? Podpowiadamy, na co trzeba zwracać uwagę. istotny jest jeden szczegół

Kolejne wycieki danych. Zastrzeż numer PESEL w kilka sekund