Cyber security – czy pandemia przysporzyła nam więcej cyberkłopotów?

Powstaje nowa amerykańska instytucja. Poskromi Big Techy?

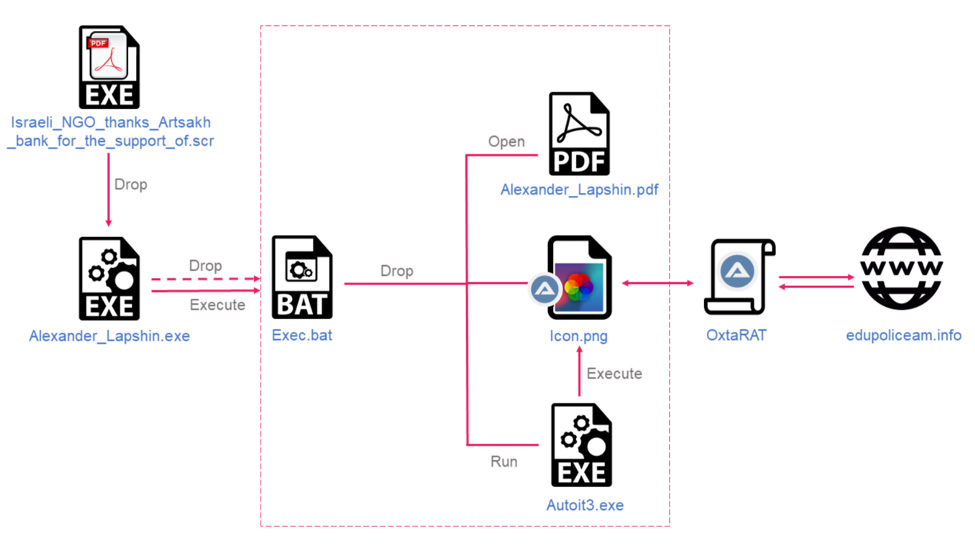

Organizacje w Armenii padły ofiarą ataków z wykorzystaniem nowego narzędzia szpiegującego

Największy na świecie rejestrator domen ofiarą cyberataku

Incydent bezpieczeństwa w sieci FBI. Trwa dochodzenie

Twitter wyłączył uwierzytelnianie dwuskładnikowe przez SMS. Radzimy co zrobić

Chiny znowu groźne. Unijne agencje ostrzegają przed hakerami

Meta testuje płatną weryfikację kont. Zapłacimy za swoją tożsamość [KOMENTARZ]

![Meta testuje płatną weryfikację kont. Zapłacimy za swoją tożsamość [KOMENTARZ]](https://cdn.defence24.pl/2023/02/20/originals/UqdnG1WgDaKpnjr5xpNVV4XNWJieuD0izmq94bei.jpg)

Executive Search – metody i skuteczność

Uwaga na te krytyczne podatności w Cisco oraz Fortinet – dzięki nim haker może włamać się do Twojej firmy