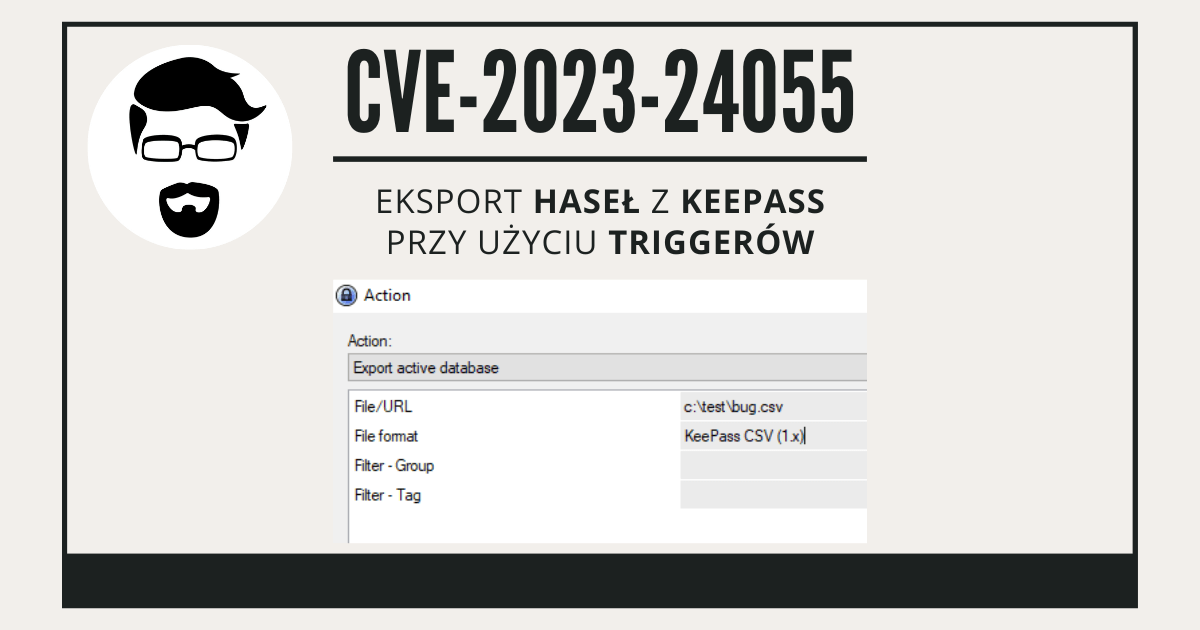

CVE-2023-24055 - błąd czy feature?

Ignacy Łukasiewicz ożył dzięki AI

Atak hakerski na twórców gry League of Legends

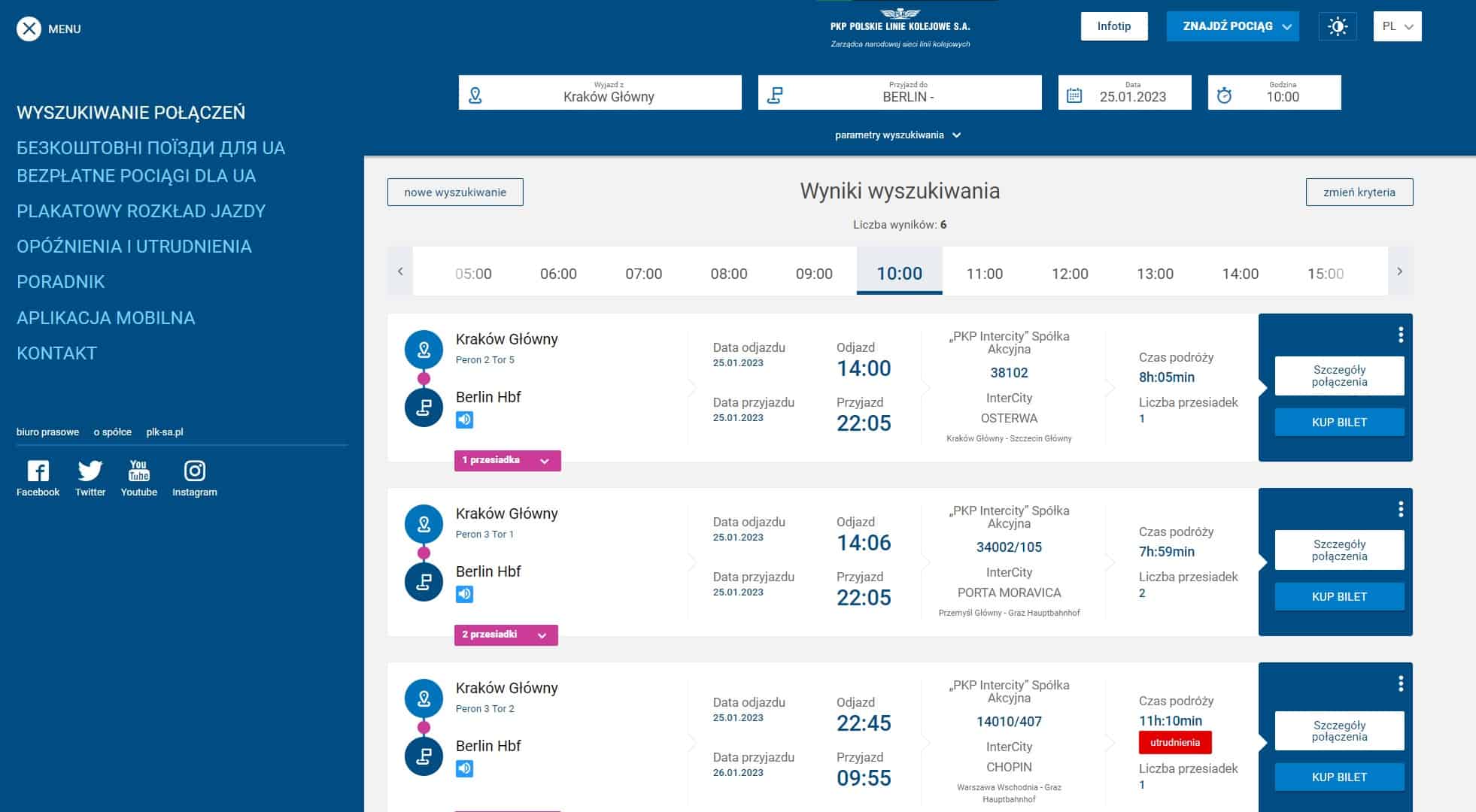

Podróże kolejami po Europie – jak znaleźć pociąg, trasy i ceny

CERT Polska stworzył nowe narzędzie. Artemis sprawdza poziom zabezpieczeń stron internetowych

Nie prawda, a nawyk ma największe znaczenie, gdy korzystamy z social mediów

Szyfrowanie naszych czasów. Chiny są w stanie je złamać?

Raport: Jak wyglądały przychody z ransomware w 2022 roku?

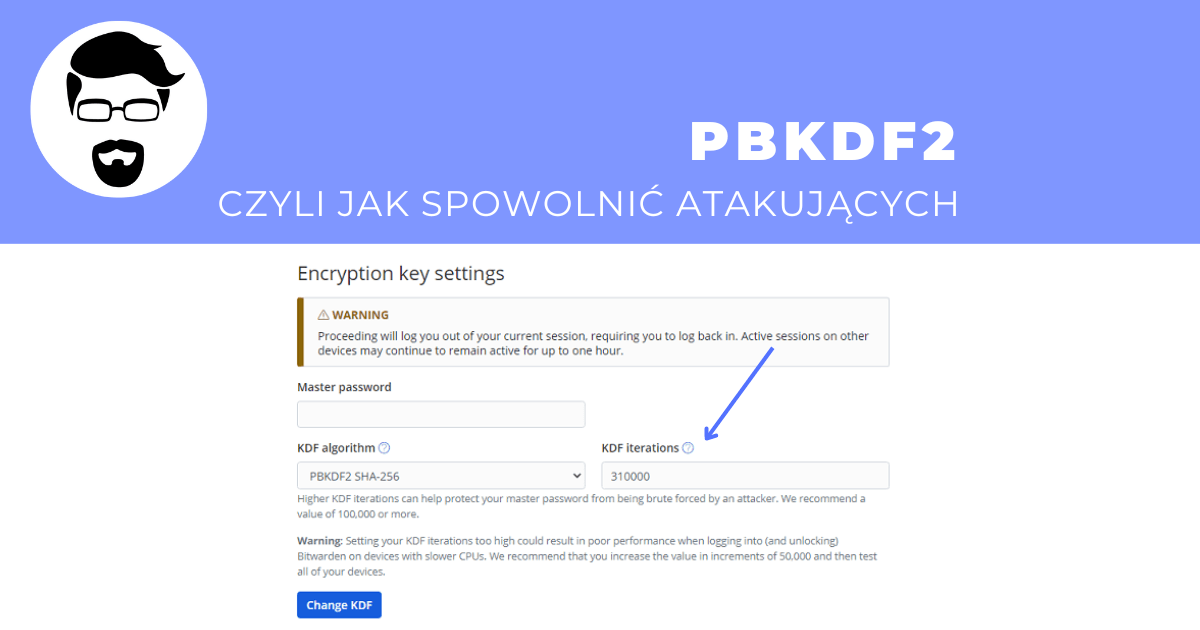

PBKDF2 czyli jak spowolnić atakujących

Trojan bankowy Hydra atakuje