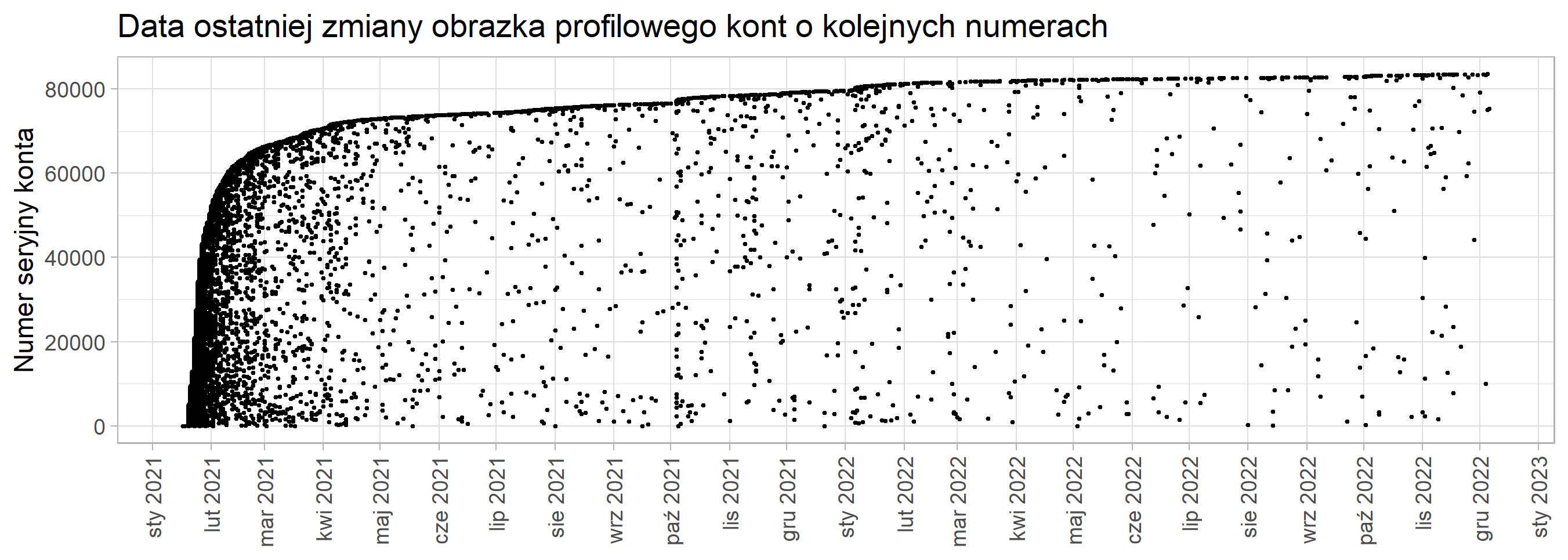

Nieliczni fani portalu Albicla

Google. Najpopularniejsze wyszukiwania

Rosyjska grupa żeruje na wizerunku polskiego dostawcy sprzętu dla specjalsów

Microsoft rezygnuje z bezpiecznej przeglądarki internetowej

Cyber, Cyber… – 307 – Raport (8.12.2022 r.) – Szybkie zastrzeganie numer PESEL

Zapowiedź 3 sezonu Ligi Cyber Twierdzy

Policja ostrzega przed spoofingiem. Jak nie stracić danych i pieniędzy?

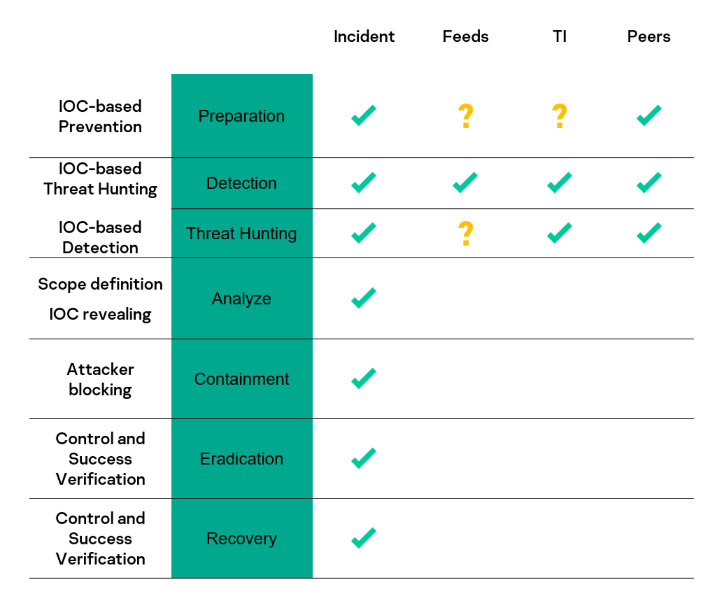

Jak wykorzystać IOC w scenariuszach bezpieczeństwa?

Rewolucja na iPhone’ach. Apple wprowadza pełne szyfrowanie kopii zapasowych w iCloud

Wręczono nagrody im. Mariana Rejewskiego