Jak giełdy kryptowalut zwalczają cyberprzestępców?

Cyberataki w liczbach. Jaka jest skala ryzyka?

Wielki atak hakerski w Szwecji. Bezrobotni nie dostają pieniędzy

Meta obiecuje, iż metawersum przyniesie wzrost gospodarczy. Jest jedno "ale"

Dziennikarze z Salwadoru pozwali NSO Group za inwigilację Pegasusem

Grupa Lazarus znów uderzyła!

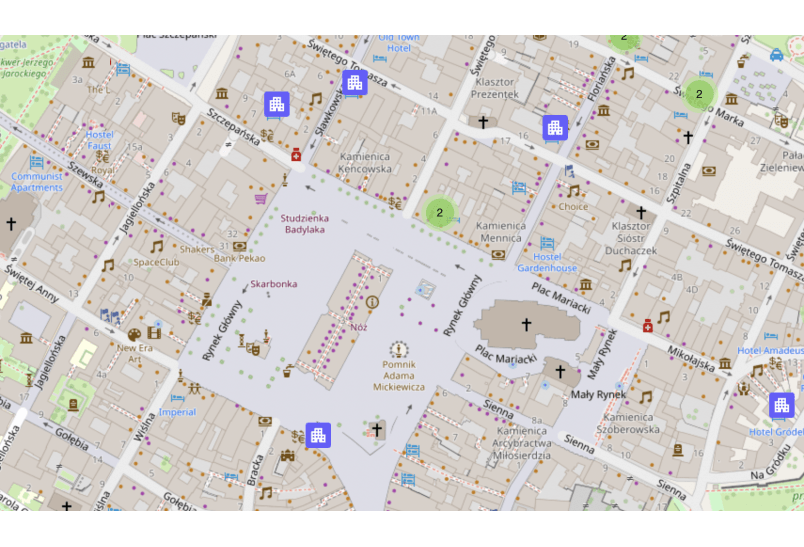

Centralny Wykaz Obiektów Hotelarskich. Jak sprawdzić dane?

Dostałeś SMS o "przesyłce z nadwagą"? Skasuj natychmiast!

SMS ma 30 lat. Eksperci: usługa gwałtownie nie wyginie.

Cyber, Cyber… – 304 – Raport (5.12.2022 r.) – Wyciekły certyfikaty do podpisywania aplikacji mobilnych