Wizualizacja danych – aplikacje, które podsumowują Twój rok

USA zablokują TikToka na dobre? Ruszyły prace nad ustawą

Cyber, Cyber… – 312 – Raport (14.12.2022 r.) – Hakerzy aktywnie wykorzystują lukę Citrix ADC

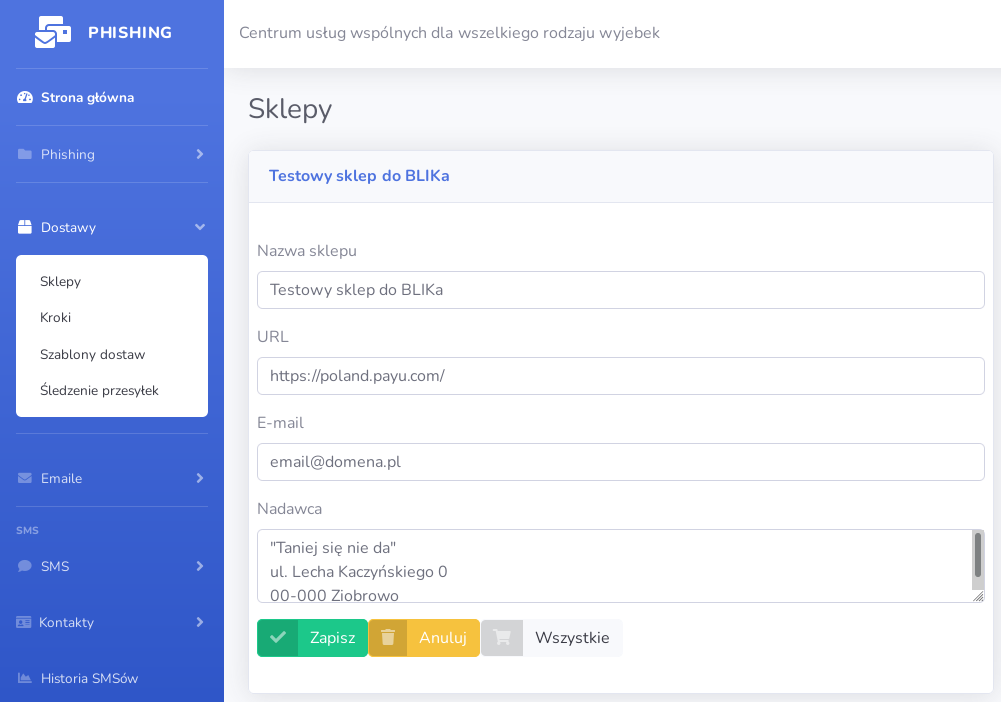

Uwaga na fałszywe bramki BLIK używane przez polskich złodziei

Trojan CHAOS RAT wykorzystywany w złośliwych koparkach kryptowalut

Samsung i Siltec w obronie ulotnych danych

Będzie większa ochrona przed kradzieżą tożsamości. Zastrzeżesz swój PESEL

Chiny walczą o umysły Tajwańczyków

Twitter rozwiązuje radę ds. zaufania i bezpieczeństwa; wcześniej były rezygnacje i krytyka

Dodatkowa weryfikacja na Twitterze