Samsung i Siltec w obronie ulotnych danych

Będzie większa ochrona przed kradzieżą tożsamości. Zastrzeżesz swój PESEL

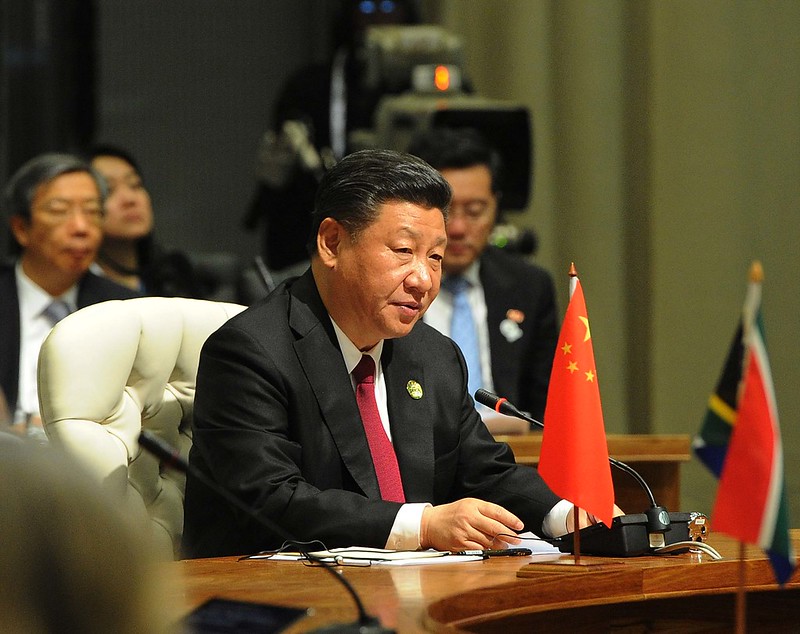

Chiny walczą o umysły Tajwańczyków

Twitter rozwiązuje radę ds. zaufania i bezpieczeństwa; wcześniej były rezygnacje i krytyka

Dodatkowa weryfikacja na Twitterze

Chcesz płacić mniej za Amazon Prime? Pokaż jakie reklamy oglądasz

W ISSA Polska potrafimy się bawić

Naruszenie danych w Uber po ataku na zewnętrznego dostawcę

Cyber, Cyber… – 311 – Raport (13.12.2022 r.) – Krytyczna podatność w Fortigate

Rząd zajmie się spoofingiem i phishingiem. Prace idą powoli, ale do przodu