Grupa Lazarus znów uderzyła!

Centralny Wykaz Obiektów Hotelarskich. Jak sprawdzić dane?

Dostałeś SMS o "przesyłce z nadwagą"? Skasuj natychmiast!

SMS ma 30 lat. Eksperci: usługa gwałtownie nie wyginie.

Cyber, Cyber… – 304 – Raport (5.12.2022 r.) – Wyciekły certyfikaty do podpisywania aplikacji mobilnych

Jak przygotować telefon do naprawy przed oddaniem do serwisu? [WYWIAD]

![Jak przygotować telefon do naprawy przed oddaniem do serwisu? [WYWIAD]](https://cdn.defence24.pl/2022/12/05/originals/iwpaJPAG3g1Xp2UmRY1jyDqpHTg3EZv62eZDEHwU.jpg)

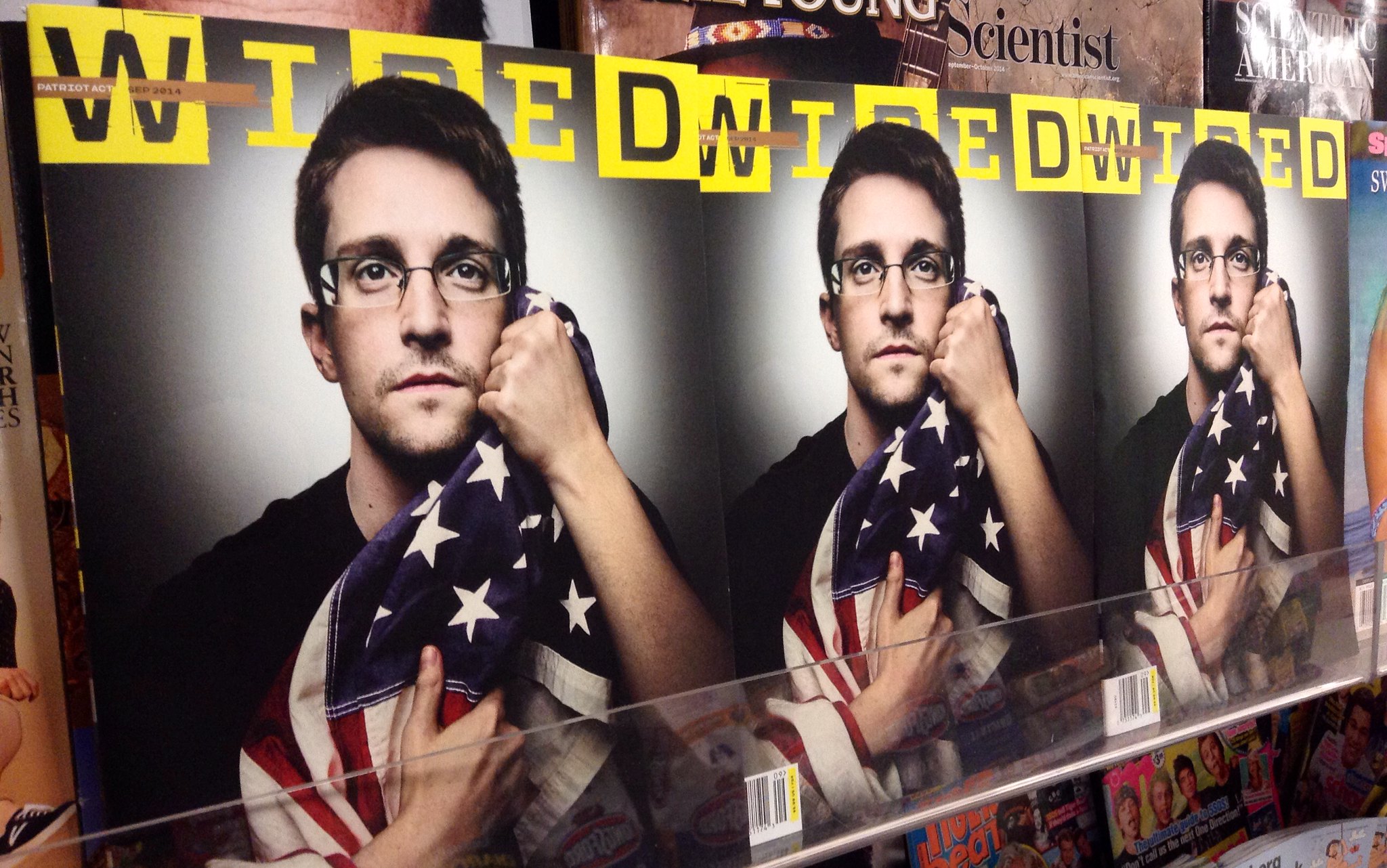

Snowden złożył przysięgę na wierność Rosji? To jedyny sposób na uniknięcie ekstradycji do USA

Witamy nowego członka wspierającego – Kancelarię Prawną Piszcz i Wspólnicy

Polska spada w rankingu gotowości cyfrowej

Mastodon – sieć społecznościowa jako źródło informacji