Google: Polacy coraz bardziej świadomi zagrożeń w sieci

Cyber, Cyber… – 297 – Operacyjna odporność cyfrowa

Advanced Threat Summit - podziękowanie

Nowe funkcje w aplikacji mObywatel. Sprawy związane z energią czy opałem załatwisz online

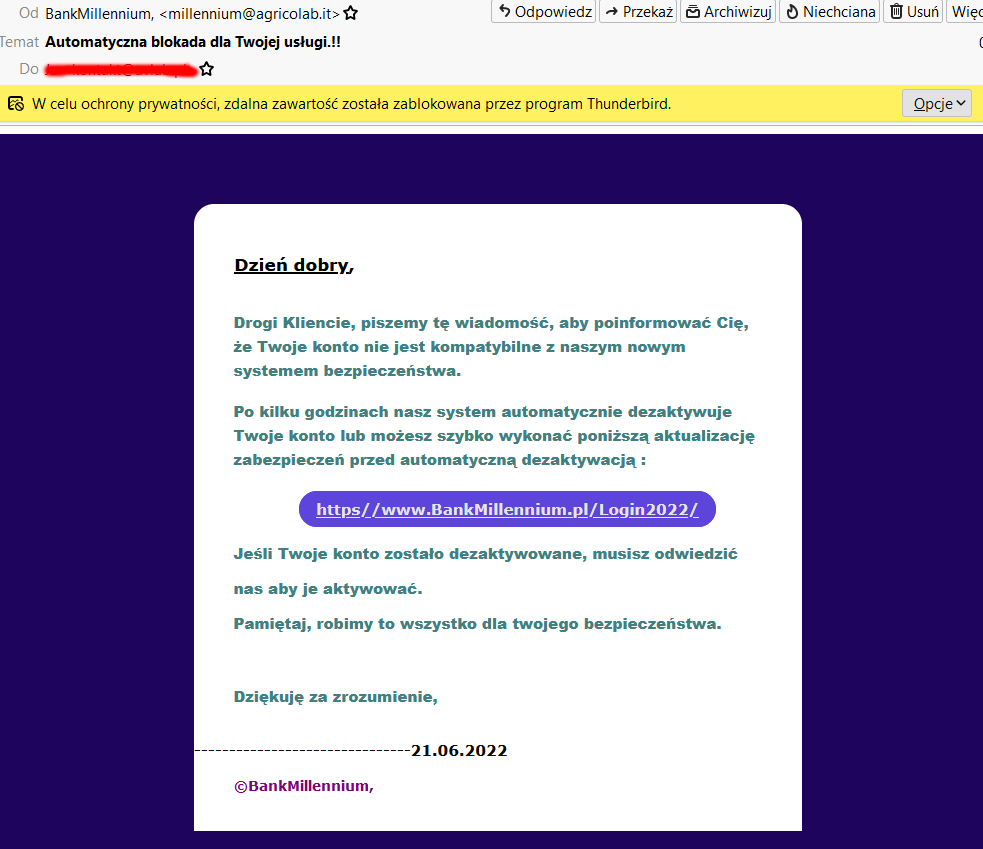

#2 WIEŚCI Z DARK WEB

Jak nie dać się oszukać podczas Black Friday i Cyber Monday

Dzisiaj i w Cyber Monday cyberprzestępcy będą szukać okazji

Polityka Waszyngtonu zwyciężyła. Huawei rezygnuje z Europy

Cyber, Cyber… – 296 – Raport (25.11.2022 r.) – O czym warto pamiętać w szale zakupów?

Dane 487 mln użytkowników WhatsAppa na sprzedaż. Pokrzywdzeni również Polacy