Witam w trzecim wpisie rozszerzającym serię „Internetowa inwigilacja”! przez cały czas walczymy z podglądaczami usadowionymi na drodze naszej korespondencji, takimi jak firmy telekomunikacyjne.

Gorąco zachęcam, żeby przed tym wpisem zapoznać się z dwoma poprzednimi.

W pierwszym przedstawiam szyfrowaną komunikację przez HTTPS oraz nietypową analogię z kłódkami i skrzynkami.

W drugim – szyfrowanie metadanych, czyli m.in. informacji o odwiedzanych stronach, wcześniej publicznie widocznych.

Ten wpis przedstawi sposoby na szyfrowanie komunikacji z DNS-em – swoistą książką telefoniczną internetu.

Razem z poprzednim wpisem tworzą całość. Samo chowanie metadanych raczej nic by nam nie dało bez uszczelnienia DNS-a. I vice versa.

Zapraszam do lektury!

Wpis skupia się na roli DNS-a w większej prywatnościowej układance i omawia go pobieżnie. Parę ciekawych technikaliów przesunę do osobnego wpisu, o zastosowaniach cenzorskich.

Poza tym nie zajmują się cyberbezpieczeństwem, nie wierzcie mi na ślepo.

Spis treści

- Czym jest DNS

- Po pierwsze: zaufany DNS

- DoH i DoT, czyli szyfrowanie na ratunek

- Jasne i ciemne strony

- Ostatni element układanki

- Podsumowanie i przestroga

- Bonus: porady prywatnościowe

- Włączanie DoH i DoT

- Włączanie ECH i kontrola prywatności

- Dla właścicieli stron

Czym jest DNS

Wszystkie interakcje przez internet (nawet te najbardziej podstawowe, jak „odwiedzenie stronki”) porównywałem dotąd do wysyłania i odbierania przesyłek przez pocztę – naszą przeglądarkę.

W naszej pocztowej analogii pomijaliśmy dotąd pewną rzecz.

Mianowicie: w przypadku korespondencji pocztowej sami musimy zapisać dokładny adres na kopercie. Zaś w przeglądarce wystarczy iż klikniemy link albo wpiszemy w pasek nazwę strony.

To tak, jakbyśmy na kopercie listu napisali jedynie „Jan Kowalski”, nie podając adresu. No, może coś bardziej go identyfikującego, jak PESEL. A jednak jakimś cudem to działa. Nasza „poczta” doręcza prośbę o stronkę, a my ją otrzymujemy.

Jak? Logika dyktuje, iż mają gdzieś jakieś źródło, w którym są w stanie znaleźć aktualny adres (IP) wskazanej im z nazwy osoby (stronki).

Hipoteza: może na naszym komputerze jest wielka baza z informacjami? Łącząca wszystkie możliwe nazwy stron z ich adresami?

Pudło – choć faktycznie niektóre pary nazwa-adres są zapisywane na naszym dysku, dla szybszego dostępu w przyszłości.

Ale nie dla całego światowego internetu. Takie coś zajmowałoby bardzo dużo miejsca; do tego musiałoby być ciągle aktualizowane. W końcu adresy IP stronek mogą się czasem zmieniać.

Zatem nie na naszym urządzeniu. To gdzie?

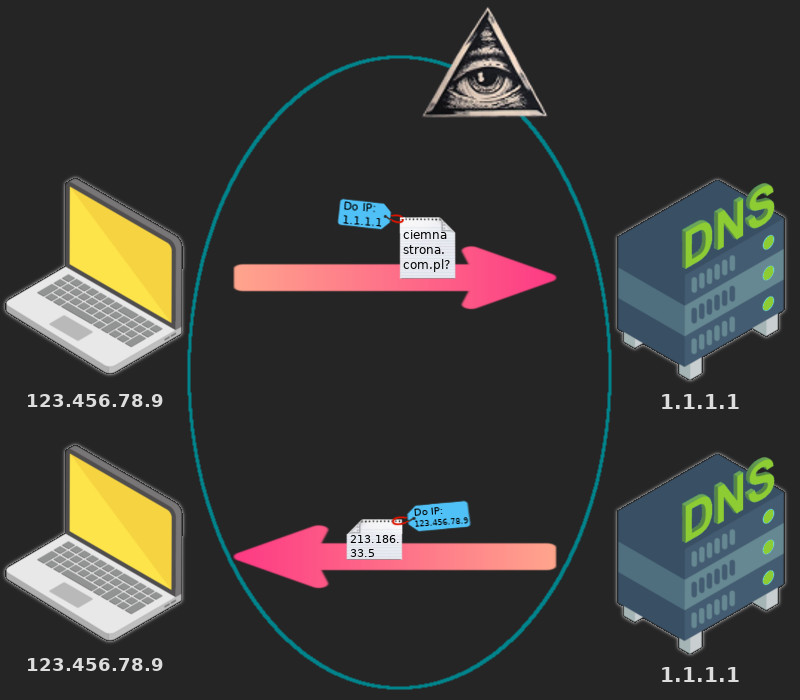

Odpowiedź: w pewnym wybranym miejscu w internecie, na tak zwanych serwerach DNS (skrót od Domain Name System). To tam znajdują się informacje o tym, jaki adres IP odpowiada danej nazwie strony.

Trzymając się analogii pocztowej: DNS jest trochę jak podwykonawca dogadany z pocztą. Trzyma u siebie aktualne książki telefoniczne, w których sprawdza na życzenie adresy użytkowników.

Kiedy w okienku naszej „poczty” prosimy o wysłanie komuś listu (podając tylko jego nazwę), to pracownicy piszą za kulisami do tego człowieka od adresów:

„Hej, klient chce wysłać prośbę o stronę do ciemnastrona.com.pl. Pod jakim to adresem?”.

Taki list do DNS-a zawiera sam adres domeny – najogólniejszy możliwy. DNS nie dowiedziałby się zatem, jaki konkretnie wpis chcemy odwiedzić.

Pełen adres strony, którą chcemy odwiedzić; DNS jest pytany jedynie o nazwę domeny, czyli część nie na czerwono. To wystarczy, bo podstrony i tak będą pod tym samym adresem.

Ale problemem jest to, iż ten list domyślnie nie jest w żaden sposób szyfrowany. Korespondencja z DNS-em jest widoczna dla postronnych.

Jeśli czytaliście poprzedni wpis, to być może wiecie, ile trzeba było zachodu, żeby ukryć adres domeny w innym miejscu, na przesyłkach wysyłanych naszemu zamierzonemu adresatowi.

A teraz widzimy, iż wszystkie te działania byłyby na nic, gdybyśmy nic nie zrobili z DNS-em – ujawnialibyśmy dokładnie to samo, tyle iż na wcześniejszym etapie. Trzeba załatać tę lukę.

Po pierwsze: zaufany DNS

DNS bywa stosowany jako narzędzie cenzury. Ale nie omówię tego w tym wpisie. Tutaj skupiam się na ochronie prywatności przed zewnętrznymi podglądaczami, stojącymi na drodze korespondencji.

Pod tym względem środki zaradcze są proste. Przede wszystkim pilnujmy, żeby nasz DNS nie należał do tego samego operatora telekomunikacyjnego, przed którym chcemy się ukryć. Inaczej wszystko na nic. Sposoby na sprawdzenie i zmianę DNS-a wskazuję pod koniec wpisu.

A jeżeli należy do kogoś innego, ale też niezaufanego?

DNS widzi jedynie odwiedzaną domenę. Zatem gdyby okazał się wścibski i kompletował naszą „teczkę”, to zgromadzi wyłącznie skrócone nazwy. Jak ciemnastrona.com.pl (bez linków do konkretnych wpisów), youtube.com (bez konkretnych filmów) i tak dalej.

Problemem dla prywatności jest bardziej sytuacja, kiedy przez dłuższy czas mamy jednego i tego samego DNS-a. Na dłuższą metę nazbiera sporo informacji o nas, jak ogólne zainteresowania, godziny aktywności w sieci i tym podobne.

To szczególnie bolesne, jeżeli i tak zbiera o nas informacje osobnymi kanałami. Z tego względu proponuję w miarę możliwości nie korzystać z DNS-a spod adresu 8.8.8.8, od Google. Ta firma już i tak za dużo nas wie.

A co z różnymi pośrednikami, wspominanymi w moich wpisach?

Zarówno sensowne VPN-y, jak i przeglądarka Tor Browser korzystają z własnych serwerów DNS. Więc jeżeli ich używamy, to doborem DNS-a nie musimy się aż tak przejmować. Ale nowinki z tego wpisu są skierowane bardziej dla użytkowników bez takiego sprzętu.

DoH i DoT, czyli szyfrowanie na ratunek

OK, wybraliśmy zaufanego DNS-a. Ale nie chcemy się z nim komunikować na widoku publicznym. Pogłówkujmy.

- większość zwykłej „korespondencji” między nami a innymi stronami jest szyfrowana; przesyłana w zamkniętych na kłódki, pancernych skrzynkach. Daje nam to prywatność względem podsłuchiwaczy.

- Ta między nami a DNS-em nie jest. Może zostać podsłuchana.

No to może… korespondencję z DNS-em również spróbujmy zaszyfrować?

Bingo! W tym właśnie celu powstały metody szyfrowania komunikacji z DNS-em: DNS-over-TLS oraz DNS-over-HTTPS. w uproszczeniu DoT i DoH.

Zaraz przejdziemy do różnic między nimi. Ale wierzcie mi, są bardzo podobne. Zresztą TLS to taki fundament HTTPS. Polegają dokładnie na tym, na czym polegała opisana wcześniej szyfrowana komunikacja ze stronkami.

Najpierw wysyłamy DNS-owi prośbę o szyfrowany kontakt. jeżeli ten wspiera taką opcję, to odsyła nam otwartą kłódkę (klucz publiczny) z niepodrabialnym hologramem (certyfikatem). Odsyłamy mu swoją i od tej pory przesyłamy wiadomości w zamkniętych skrzynkach (zaszyfrowane).

Przedstawiam mocną zachętę do korzystania z tych metod :wink:

Kiedy Google i Mozilla ogłosiły plany wspierania DoH jako rozwiązania przeciw cenzurze, wszyscy spodziewali się głośnego sprzeciwu ze strony reżimów takich jak Chiny, Iran czy Rosja; tymczasem nadszedł on z najmniej spodziewanych miejsc [Wielka Brytania, USA].

Źródło: artykuł ze strony zdnet.com. Tłumaczenie moje.

A wracając do samych metod. Obie za kulisami korzystają z tego samego bajeru, protokołu TLS. Dlaczego zatem mają różne nazwy?

Wyobraźmy sobie, iż przesyłki mogą opuszczać naszą pocztę różnymi drzwiami, tak zwanymi portami. Podobnie jak na prawdziwej poczcie, gdzie możemy mieć osobne drogi wyjścia dla listów i paczek.

Od rzeczy wysyłanych do DNS-a mamy drzwi numer 53 (port 53). Zaś szyfrowana komunikacja z DNS-em metodą DoT ma osobny port 853.

Najzwyklejsza szyfrowana korespondencja z innymi stronami, poprzez HTTPS, wychodzi z kolei przez drzwi numer 443 (port 443). Tamtędy wychodzą również „przesyłki” nadawane metodą DoH.

Rożnice między DoH a DoT są przystępnie opisane na stronie Cloudflare. Pozwoliłem sobie zaczerpnąć informacji od nich i z paru innych źródeł.

Na korzyść mojego porównania portów do drzwi – porta to po łacińsku właśnie brama albo wejście. Już Rzymianie, przestraszeni podbojami Hannibala, używali zwrotu Hannibal ante portas, czyli „Hannibal u bram”.

Z kolei przodkiem współczesnego portu (morskiego, lotniczego…) jest według tego samego źródła łaciński portus.

A czy słowa portus i porta są jakoś powiązane? Według losowego tweeta tak – mają wspólne źródło od słowa oznaczającego z grubsza przekraczać.

Etymologia to fajna sprawa :smile:

Jasne i ciemne strony

Wiemy już, czym DoH i DoT się różnią – „wychodzą różnymi drzwiami”. Co to oznacza w praktyce?

DoT ma osobny port, więc się wyróżnia; gdyby ktoś mający kontrolę nad naszą pocztą chciał zablokować tę formę komunikacji, mógłby po prostu zapieczętować drzwi numer 853. Byłoby to łatwe i raczej pozbawione efektów ubocznych.

W przypadku DoH-a jest inaczej; szyfrowane listy do DNS-a wychodzą tymi samymi „drzwiami” co nasza najbardziej typowa korespondencja.

Nie ma zatem łatwej opcji ich zablokowania albo przechwytywania przez czyhanie przy konkretnych drzwiach.

Z tego względu DoH nie jest lubiany przez administratorów sieci, którzy chcieliby mieć oko na to, na jakie witryny zaglądamy.

- Zwykłą komunikację z DNS-em by odczytali.

- DoT-a by nam po prostu zablokowali, żebyśmy musieli wrócić do punktu 1.

- A w obliczu DoH-a musieliby się namęczyć.

Różne stronki, zwykle piszące z punktu widzenia firmowych działów bezpieczeństwa, przedstawiają adekwatności DoH-a jako wadę. Mnie tam los adminów ani ziębi, ani grzeje, więc nie podzielam obaw. Im mniej ktoś ma nade mną kontroli, tym lepiej :wink:

Jako użytkownik bardziej obawiam się wykorzystania tej adekwatności do obejścia blokad antyreklamowych.

Bo widzicie… istnieją skuteczne, choć nieco bardziej wymagające, metody blokowania reklam przez DNS. Takie jak PiHole.

Ich działanie opiera się właśnie na przechwytywaniu i olewaniu próśb wysyłanych pod adresy z czarnej listy. Mogą działać na poziomie całej domowej sieci, więc również chronić np. przed reklamami pobieranymi przez Smart TV.

Jeśli aplikacje mają możliwość komunikacji przez DoH i DoT, to mogą to wykorzystać, żeby ukryć przed naszym PiHole’em, iż właśnie proszą nielubianą przez nas stronkę o zaserwowanie nam reklam.

DoT-a byśmy im jeszcze mogli zablokować; DoH-a nie za bardzo albo z trudem. Możemy wypić smutne piwko pojednania z administratorami sieci, których wcześniej przechytrzyliśmy.

Mój przykład nie jest zresztą teorią i już znaleziono w naturalnym środowisku apki przemycające reklamy przez DoH. No ale cóż, mamy interesujące czasy.

Ostatni element układanki

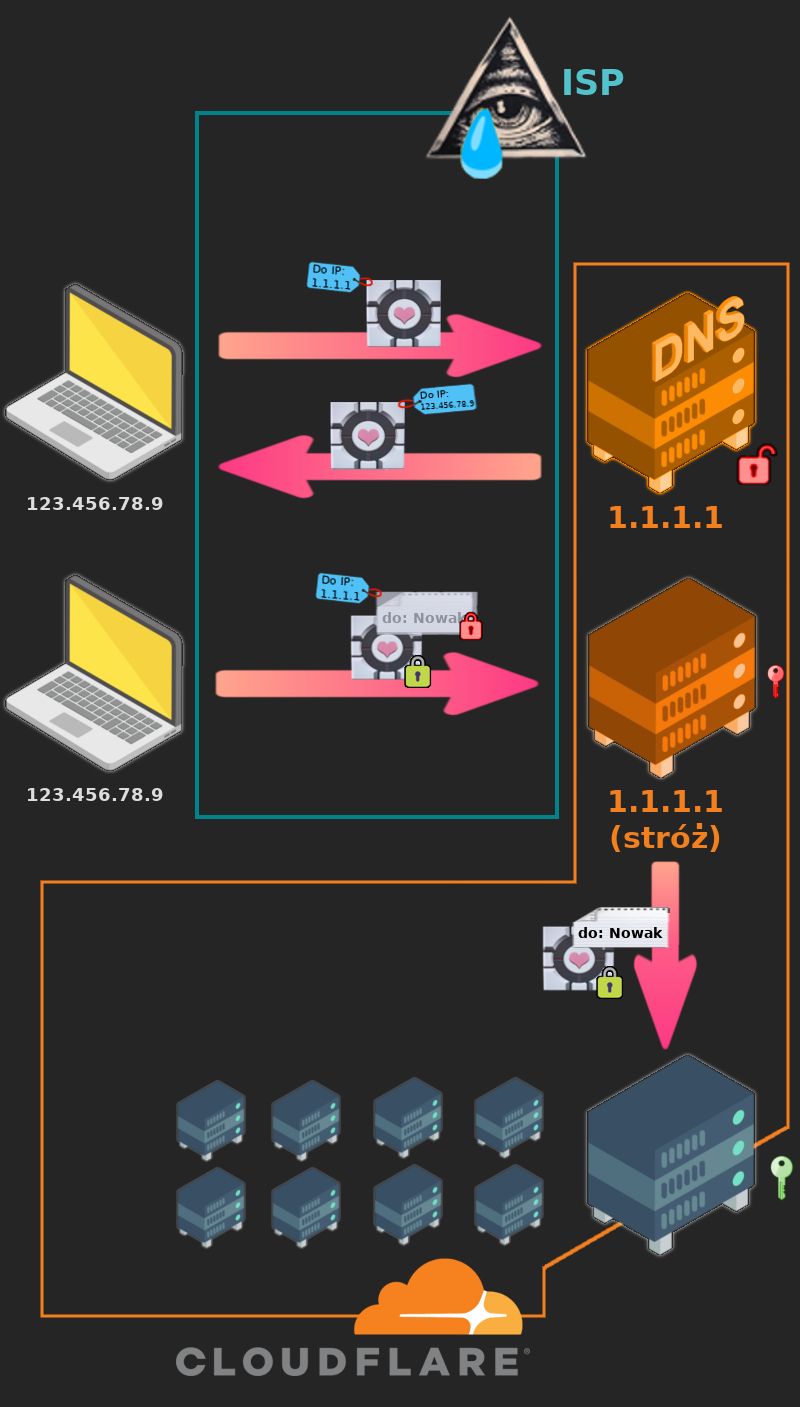

To dla tych, którzy czytali dwa poprzednie wpisy. Połączymy teraz DoH ze wspomnianym wcześniej ESNI/ECH oraz HTTPS-em. I otrzymamy prywatność.

Jak wspominałem, działa tu zasada „wszystko albo nic”. Nasza interakcja musi spełniać szereg warunków, żebyśmy byli skutecznie chronieni przed wzrokiem telekomów.

- mamy zaufanego DNS-a poza kontrolą firmy telekomunikacyjnej,

- łączymy się z nim w sposób szyfrowany (DoH/DoT),

- pozyskujemy z niego kłódkę do zamknięcia metadanych metodą ESNI/ECH,

- piszemy na adres IP, pod którym znajduje się wiele różnych stronek.

Dane wskazujące konkretną zamykamy na wspomnianą kłódkę. - Serwer, z którym piszemy, musi wspierać ESNI/ECH. Odczytuje zaszyfrowany adres i przekazuje adresatowi naszą przesyłkę.

- Nasz adresat musi wspierać HTTPS, żeby komunikacja z nim była szyfrowana (ale w obecnych czasach to norma).

Kiedy już sobie wyjaśniliśmy brakujący element układanki i wiemy, jaka jest rola DNS-a w całym procesie, możemy rozbudować schemat z poprzedniego wpisu.

Kolorowe linie odgradzają „terytoria” różnych podmiotów, a każda strzałka to jedna interakcja. Czytamy je od góry do dołu:

Z tego co rozumiem, DNS nie musi należeć to tej samej firmy, która zapewnia hosting naszemu adresatowi. Ale rozwiązanie promuje głównie Cloudflare, więc odniosłem to do ich sytuacji.

Wścibskie firmy telekomunikacyjne widzą od dzisiaj tylko dwie rzeczy:

- Adres IP serwera DNS. Ale to żadna tajemnica.

- Adres IP odwiedzanej strony. Który nie jest problemem, jeżeli pod tym samym adresem „mieszka” wiele różnych stron.

Cała reszta komunikacji – choćby najogólniejsze metadane – jest zaszyfrowana. Jesteśmy chronieni przed niepożądanymi oczami.

…Oczywiście nikt nie wyklucza, iż po tych wszystkich przeprawach nawiążemy bezpieczną komunikację z jakąś stronką, a ona sama zacznie zbierać o nas dane.

Wszystkie rzeczy z pierwszych dwunastu wpisów „Internetowej inwigilacji” cały czas mogą się wydarzyć. Życie :wink:

Jeśli kogoś interesuje ten temat, to polecam bardziej obszerne omówienie spraw wokół DNS-a ze stronki Privacy Guides. A także wpisy na blogu Cloudflare.

Podsumowanie i przestroga

Tym wpisem domykam mini-trylogię o ukrywaniu się przed podglądaczami, takimi jak dostawcy internetu. Podczas tej podróży poznaliśmy kilka groźnie brzmiących akronimów (HTTPS + DoT/DoH + TLS 1.3 + ESNI/ECH), które, mam nadzieję, objaśniłem w przystępny sposób.

Kiedy wszystkie naraz są aktywne – zarówno u nas, jak też u odwiedzanej stronki – zyskujemy prywatność. Domyślnie, w tle, bez korzystania z VPN-ów i pośredników. A jest szansa, iż te rozwiązania się upowszechnią, jak kiedyś HTTPS.

Ale oprócz blasków są też cienie.

Powtórzę jeszcze raz, iż to dość nowe wynalazki. Wiele serwerów DNS nie wspiera jeszcze DoH i DoT. Nie mówiąc o takich nowinkach jak ESNI/ECH.

Po drugie: pionierami w kwestii wdrożeń jest na razie kilka organizacji, którym się chciało to ustawić. To na przykład Cloudflare czy Google.

Google ze śledzenia jest znany i już nieraz o nim pisałem. Jego DNS mógłby odczytywać, jakie strony odwiedzamy – choćby jeżeli nie korzystamy z ich przeglądarki ani usług. A fakt, iż komunikujemy się przez DoH/DoT, mógłby wręcz uczynić nas priorytetowym celem obserwacji.

Cloudflare jest nieco bardziej wiarygodny (zarabiają na infrastrukturze, a nie reklamach), ale to wciąż amerykański gigant, od którego i tak światowy internet jest niepokojąco zależny. Oddawanie wrażliwych kwestii garstce wielkich graczy może budzić niepokój.

Ale, jeżeli mamy obawy, możemy się pocieszyć tym, iż same protokoły są otwarte i inni również mogą je wdrożyć.

Przykładem mniejszego gracza wspierającego DoT/DoH jest Njalla, dość charakterna szwedzka firma oferująca hosting (i mająca bardzo… wolnościowe podejście do kwestii cyfrowych).

W każdym razie, choćby gdybyśmy włączyli wszystkie zabezpieczenia, nie spoczywajmy na laurach. Szczególnie zdeterminowanym podglądaczom pozostaje jeszcze analiza naszego ruchu sieciowego (traffic analysis). Jeszcze o niej wspomnę.

A teraz część dla chętnych, którzy chcą wypróbować opisane bajery.

Bonus: porady prywatnościowe

O hierarchii słów parę

DNS, z jakiego korzysta nasze urządzenie, może być ustawiany na kilku poziomach.

-

Proponowany przez hotspota.

Domyślny. Kiedy się łączymy z jakimś hotspotem, to zwykle proponuje nam ustawionego u siebie DNS-a. Na przykład jeden hotspot na dworcu potrafi domyślnie używać DNS-a od Google, inny od Cloudflare’a itp.

-

Na poziomie systemu.

Jeśli takie coś ustawimy, to ma wyższy priorytet niż DNS proponowany przez hotspota.

-

Na poziomie konkretnego programu/aplikacji.

Ma najwyższy priorytet, ale obowiązuje tylko dla konkretnego programu.

Poza tym być może da się wymusić, żeby wszystkie programy korzystały z konkretnego DNS-a. Ale to już poza zakresem tego wpisu.

Na razie zapamiętajmy tyle, iż kiedy manualnie ustawimy DNS-a w naszej przeglądarce, to prawdopodobnie zawsze będzie z niego korzystała. Ale inne aplikacje nie będą. Przykładowe włączenie DoH w Firefoksie, zgodnie z poniższymi poradami, nie da nam szyfrowanego DNS-a w pozostałych programach.

Włączanie DoH i DoT

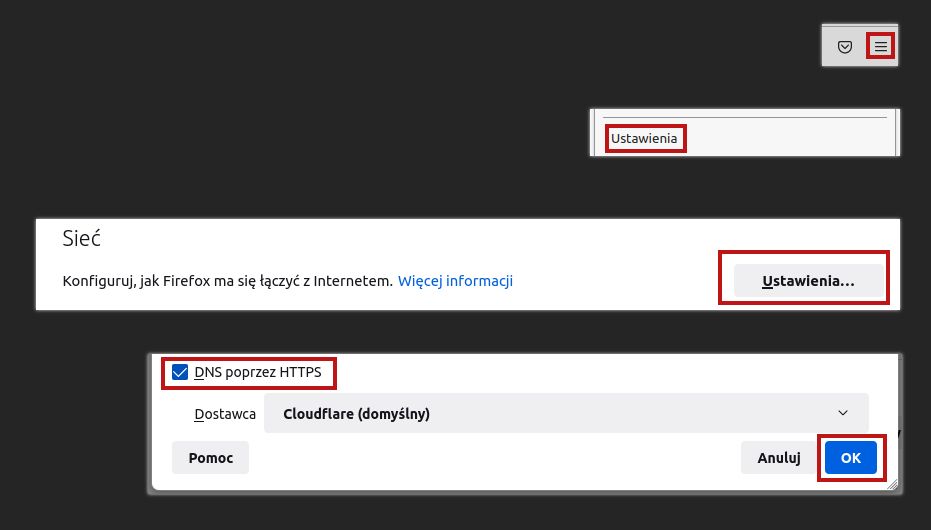

Pokażę tylko na przykładzie Firefoksa i Brave’a, do tego tylko ten pierwszy będzie z obrazkiem. To dlatego, iż na tę chwilę jest jedyną znaną mi przeglądarką, która wspiera zarówno DoH, jak i ECH.

Kliknijcie w interesujące Was szczegóły, żeby je rozwinąć.

Firefox na komputerzeŻeby oszczędzić sobie klikania, wklejamy w pasek następujący tekst:

A jeżeli wolimy klikać, to ikona trzech kresek w górnym prawym rogu i Ustawienia.

Kiedy już otworzymy opcje, zjeżdżamy na dół, znajdując tam zakładkę Sieć. Klikamy przycisk Ustawienia... obok niej.

Na dole możemy zaznaczyć opcję DNS poprzez HTTPS i wybrać dostawcę. Domyślnie jest Cloudflare, ale możemy tam również wkleić znany adres IP własnego DNS-a.

Żeby oszczędzić sobie klikania przez opcje, możemy wkleić do paska:

A jeżeli wolicie klikać, to najpierw ikona trzech kresek w górnym prawym rogu, potem Ustawienia, Prywatność i bezpieczeństwo, Bezpieczeństwo.

Można tam włączyć opcję Użyj bezpiecznego serwera DNS i wybrać jednego z dostępnych dostawców (Cloudflare, OpenDNS, Quad9…). Od razu po włączeniu proponuję przejść się po paru stronach i upewnić, czy wszystko działa.

Ogólna uwaga: jeżeli chodzi o grzebanie w ustawieniach, jestem fanem podejścia lekarskiego. „Po pierwsze – nie szkodzić”. Dlatego zapamiętajmy sobie, co zmieniamy, żeby w razie potrzeby móc to potem odkręcić :wink:

Włączanie ECH i kontrola prywatności

Kiedy mamy już DNS-a przez DoH lub DoT, do pełnego zaszyfrowania pozostaje jeden krok. Pokażę go to tylko dla Firefoksa, inne chyba jeszcze nie wspierają ECH. Być może zadziała też na opartych na nim przeglądarkach.

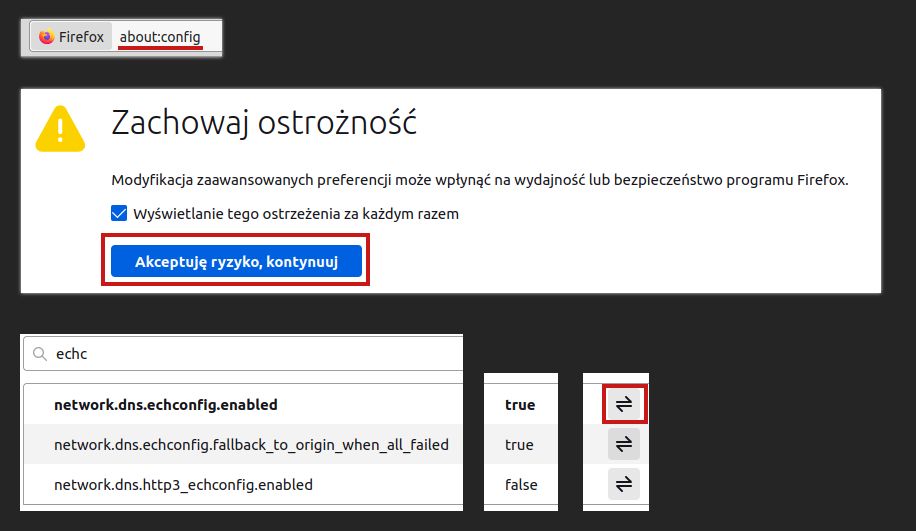

Firefox na komputerzeWpisujemy w pasku górnym about:config, potwierdzamy iż akceptujemy ryzyko. W pasku wyszukiwania zaczynamy wpisywać echc, a powinna wyskoczyć nam opcja network.dns.echconfig.enabled. Klikamy po prawej stronie, żeby zmieniła wartość na true.

Opcja pod nią jest bardzo praktyczna, bowiem sprawia, iż w razie niepowodzenia komunikacji przez ECH Firefox wróci do metody klasycznej. W obecnych czasach, gdy ECH raczkuje, takie zdarzenie może być częste.

Jest tam również opcja dotycząca HTTP3. póki co jej nie ruszałem.

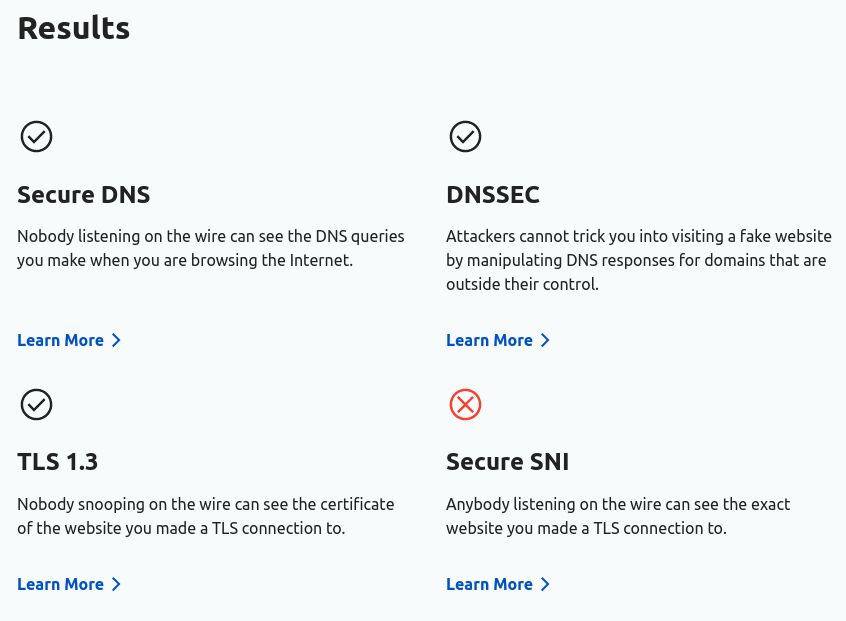

Kiedy już wszystko powłączamy, możemy sprawdzić czy nam działa przez stronę Cloudflare. Klikamy przycisk Check My Browser.

Natomiast uprzedzę – stronka dotyczy sprawdzania ESNI. A ten, jak pisałem w poprzednim wpisie, jest zastępowany przez ECH i nie da się go włączyć w nowych wersjach Firefoksa.

Porady dotyczące jego włączania są nieaktualne.

Patrząc po wątku na forum, to zamierzone. Nastawmy się po prostu na to, iż zdobędziemy w tym teście maksymalnie 3 na 4 punkty. jeżeli kiedyś pojawi się wersja dla ECH, to uaktualnię wpis.

Pierwsza pozycja to DoT/DoH, DNSSEC jest poza tematem tego wpisu, potem prywatniejsza wersja TLS, na końcu ESNI.

Po włączeniu zestawu DoH + ECH powinniśmy spełniać wszystkie warunki wypisane wcześniej w tym wpisie. Na wybranych stronach (głównie od Cloudflare; ale hostują ich sporo) zyskujemy ochronę przed wzrokiem podglądaczy, bez konieczności używania VPN-a.

Tym niemniej, jeżeli nas to nie przekonuje i sami nie wiemy komu ufać… zawsze możemy dmuchać na zimne i szukać wrażliwych (ale legalnych!) rzeczy anonimowo, przez publiczny komputer, bez logowania na żadne konto. W bibliotece albo podobnym miejscu.

Dla właścicieli stron

Oczywiście tylko do tych, którzy próbują prowadzić legalne/etyczne stronki w odległych i niesprecyzowanych krajach autorytarnych :wink:

Jeśli macie smykałkę techniczną, możecie wczytać się w temat i sprawdzić, czy platforma zapewniająca hosting Waszej stronce wspiera ESNI/ECH. Albo, jeżeli hostujecie stronę całkiem sami i jesteście hardkorami, skonfigurować to samodzielnie. Bylibyście pionierami.

Natomiast jeżeli nie macie takiej możliwości – albo uważacie, iż ESNI i inne bajery nie pomogą Waszym gościom, bo na przykład i tak wpadną przez domyślnego DNS-a – możecie nieco ich ochronić w inny sposób. Zapewniając im wiarygodną wymówkę na wypadek, gdyby ich telekom sobie zapisywał, jakie domeny odwiedzili.

Skoro firma telekomunikacyjna widzi tylko sam trzon, nazwę domeny… to może by tak sprawić, żeby nazwa nie przyciągała uwagi? Nie dawać czegoś takiego:

…tylko korzystać z nazwy niewinnej, a prawdziwy cel strony spychać do jej podstronek:

Pamiętajmy, iż podglądacze nie zobaczą tego, co na czerwono.

Do tego można wrzucić trochę całkowicie niewinnych podstronek (dbając o to, żeby rozmiar tych podstron oraz liczba osadzonych w nich elementów pokrywały się z grzecznymi; to przez aspekt analizy ruchu).

W ten sposób choćby gdyby jakiś dyktator zanotował, iż użytkownicy odwiedzili Waszą legalną/etyczną domenę, to nie będzie miał dowodów, iż było przeglądane coś, co by mu się nie spodobało.

A jeżeli Wasza strona już ma kontrowersyjną reputację i taki dupochron to za mało?

W takim wypadku możecie skopiować swoje treści i wrzucić je na jakąś wielką platformę spoza czarnej listy autokratów.

Wścibski telekom widziałby jedynie, iż ktoś wszedł na przykład na reddit.com, ale nie widziałby, iż spośród milionów wątków poczytał ten Wasz.