Inwigilacja w Grecji. Komisja śledcza PE ujawnia nowe fakty

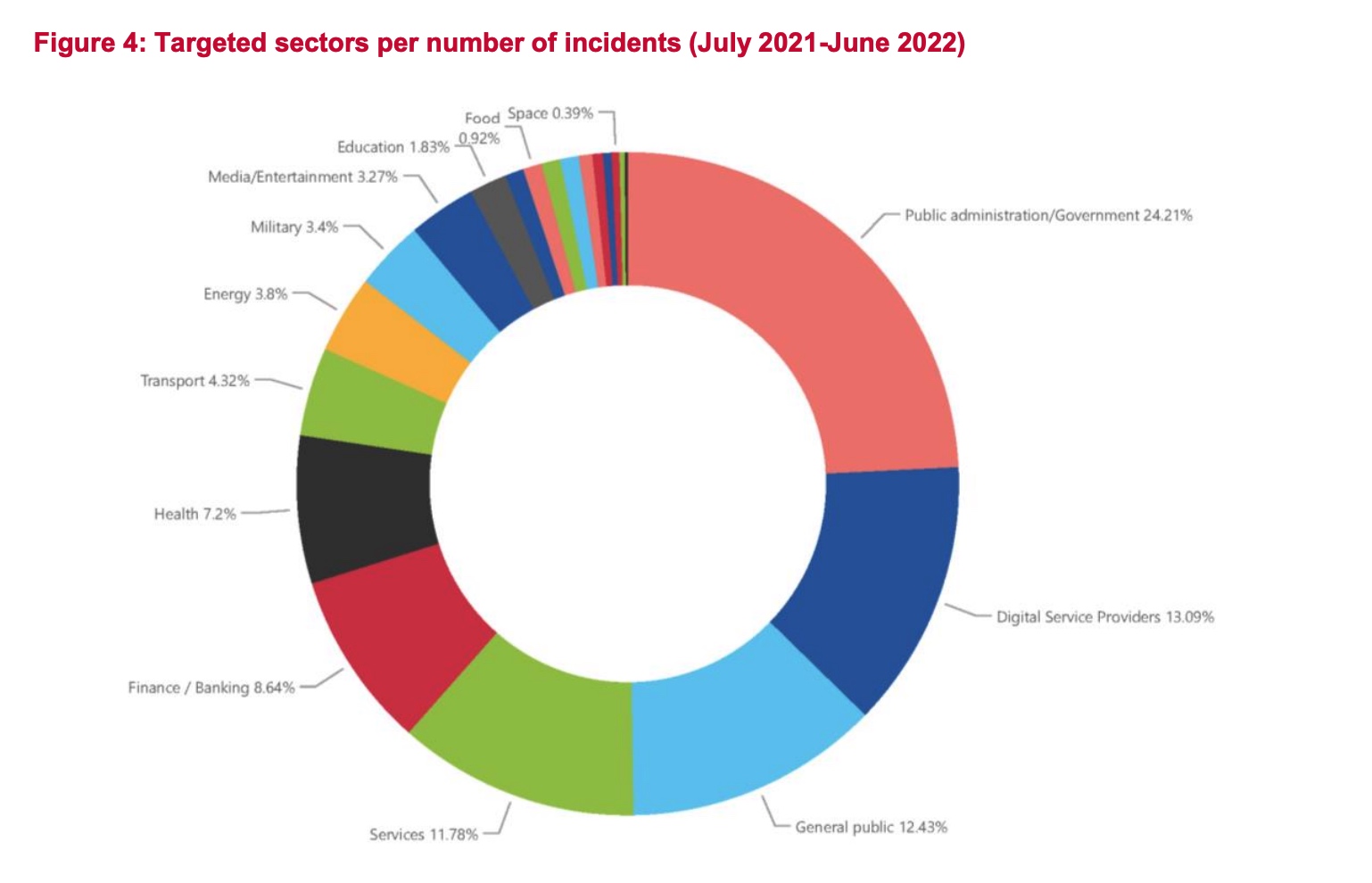

Aż 60% ofiar ataków ransomware mogło zapłacić okup przestępcom

Jak wdrażać w codzienne życie koncepcje lifelong learning, czyli 5 źródeł z kursami online

Kontrola rodzicielska: Programy do blokady i ochrony rodzicielskiej

Cyberatak na łódzki szpital. Rząd wykłada setki milionów na ich ochronę

Kiedy wejdzie w życie nowelizacja ustawy o krajowym systemie cyberbezpieczeństwa? [WIDEO]

![Kiedy wejdzie w życie nowelizacja ustawy o krajowym systemie cyberbezpieczeństwa? [WIDEO]](https://cdn.defence24.pl/2022/08/04/originals/aEbF8kKoGwXwVwigGW3KaOxdntR6dD8CVpSW7aDz.jpg)

Szyfrowany dysk od Kingston. Strażnik naszych danych [TEST]

![Szyfrowany dysk od Kingston. Strażnik naszych danych [TEST]](https://cdn.defence24.pl/2022/11/03/originals/qvaUJi711kzp0FwQHjmMSBhxTQqBaxPrr9xPvjPT.jpg)

To koniec aplikacji Google Street View

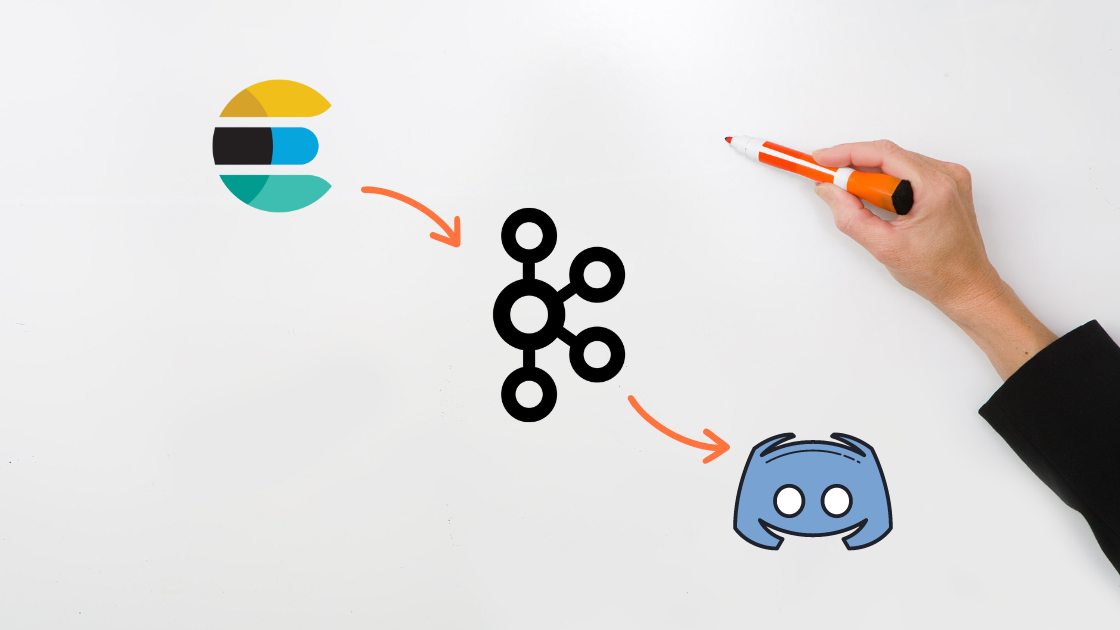

Wyślij alerty z Elastic SIEM do Discord za darmoszkę – Kafka Connect + Python

Transkrypcja gawędy o Transportoidzie