Badanie: Apple śledzi użytkowników ignorując własne ustawienia prywatności

Nowa funkcja w mObywatelu. Chodzi o środowisko

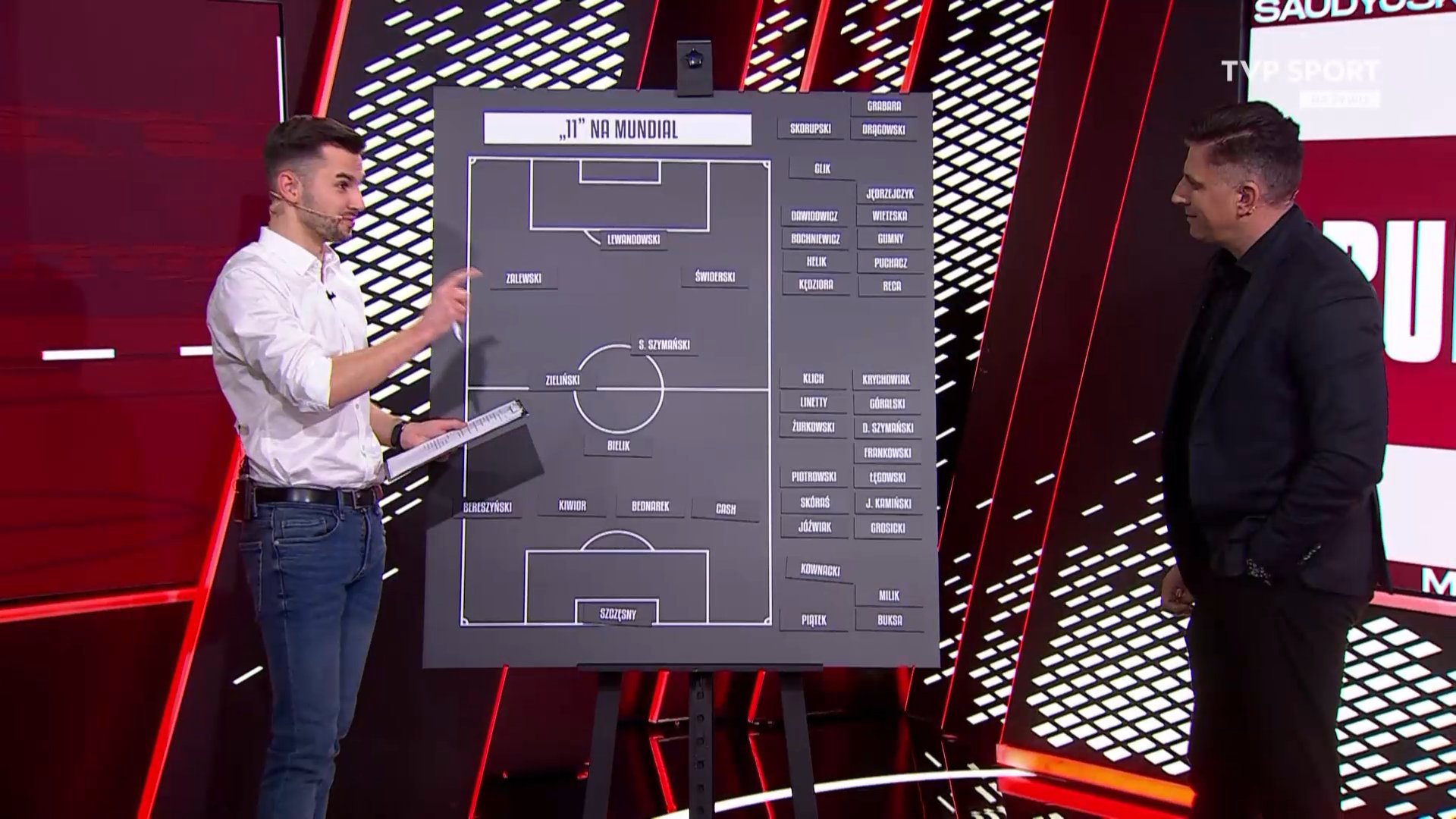

Zhakowano kanał TVP Sport

Pierwsze zmiany na Twitterze po przejęciu przez Muska. Podział na trzy typy kont

Czym jest spoofing i gdzie zgłosić ataki?

Ekspert: 40% urządzeń mobilnych jest podatna na ataki hakerskie

Facebook zwalnia 11.000 pracowników! To kilkanaście procent całej załogi

Kanał Sportowy TVP zhackowany

Internet socjalny za 19 euro jako sposób walki z wykluczeniem cyfrowym

Chiny nie wykupią niemieckich producentów czipów