Hunchly – narzędzie OSINT do dokumentowania działań online

Małe firmy w Polsce i Niemczech pod ostrzałem cyberprzestępców – kto radzi sobie lepiej?

Druga pod względem wielkości rekordowa kradzież kryptowaluty

Atak ransomware na firmę MathWorks

ADHD a ryzyko za kierownicą. Jak dbać o bezpieczeństwo podczas jazdy?

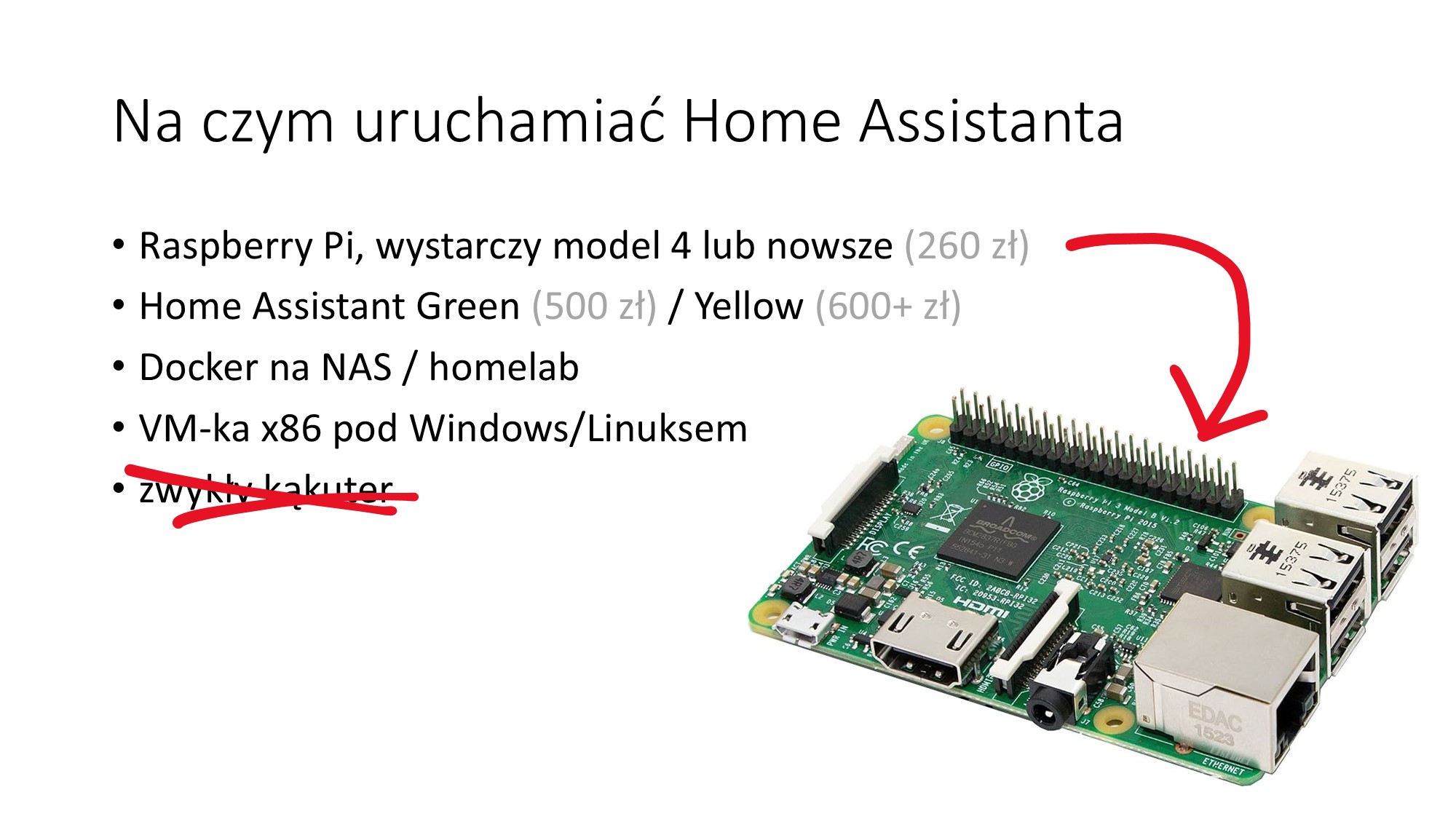

Gawęda o Smart Home

Lot Polaka w kosmos znowu opóźniony. Kiedy poleci na ISS?

Kiedy Polak doleci do ISS? Podano nowe szczegóły misji

Cyfrowa administracja – na jakim etapie jest Polska?

Z celi na konferencję Bitcoin 2025. Ross Ulbricht znów w grze i nie bierze jeńców