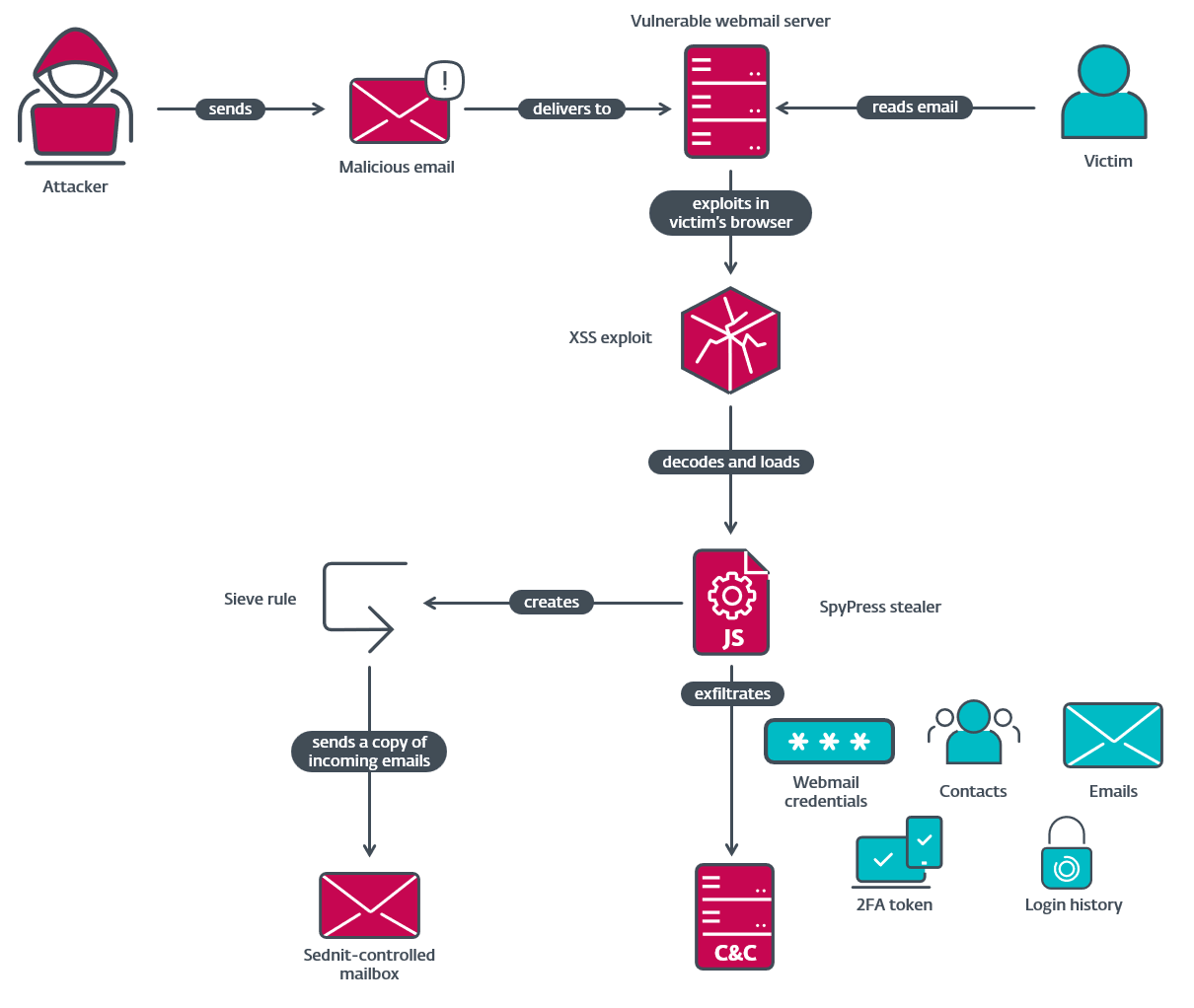

Koniec ery malware?

Klikniesz „zwrot za prąd”. Tracisz wszystkie oszczędności

Krajobraz zagrożeń 12-18/05/25

Cyberbezpieczeństwo w e-commerce – dlaczego wciąż wierzymy w mity?

Odetną nas od bankomatów. Banki apelują o wypłatę gotówki

Kwantowy GPS aż 50x dokładniejszy od dotychczas znanych systemów. Działa zawsze? I nie emituje żadnego sygnału.

Platformy mają 48h albo… Szykuje się cyfrowa rewolucja

Europejska inicjatywa dotycząca bazy podatności

Zrobiłem dev-board w stylu Arduino z Telewizora kineskopowego

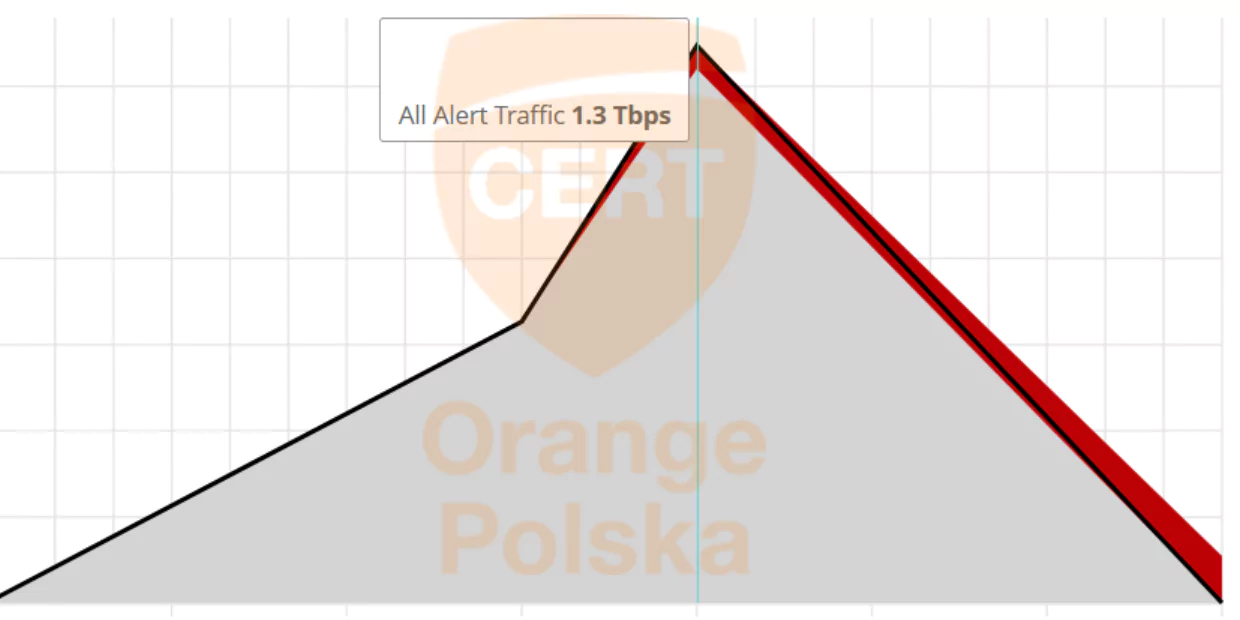

Rekordowy DDoS w Polsce