Backupy trzeba robić dobrze. Bo inaczej będzie źle.

Co to jest snus? Czy jest zdrowy i legalny? Odpowiadamy

Alarm dla fotowoltaiki. Jest nowe zagrożenie. Właściciele paneli nie są na to gotowi

Skandynawia szykuje się na płatniczy blackout. Płaczą, bo porzucili gotówkę

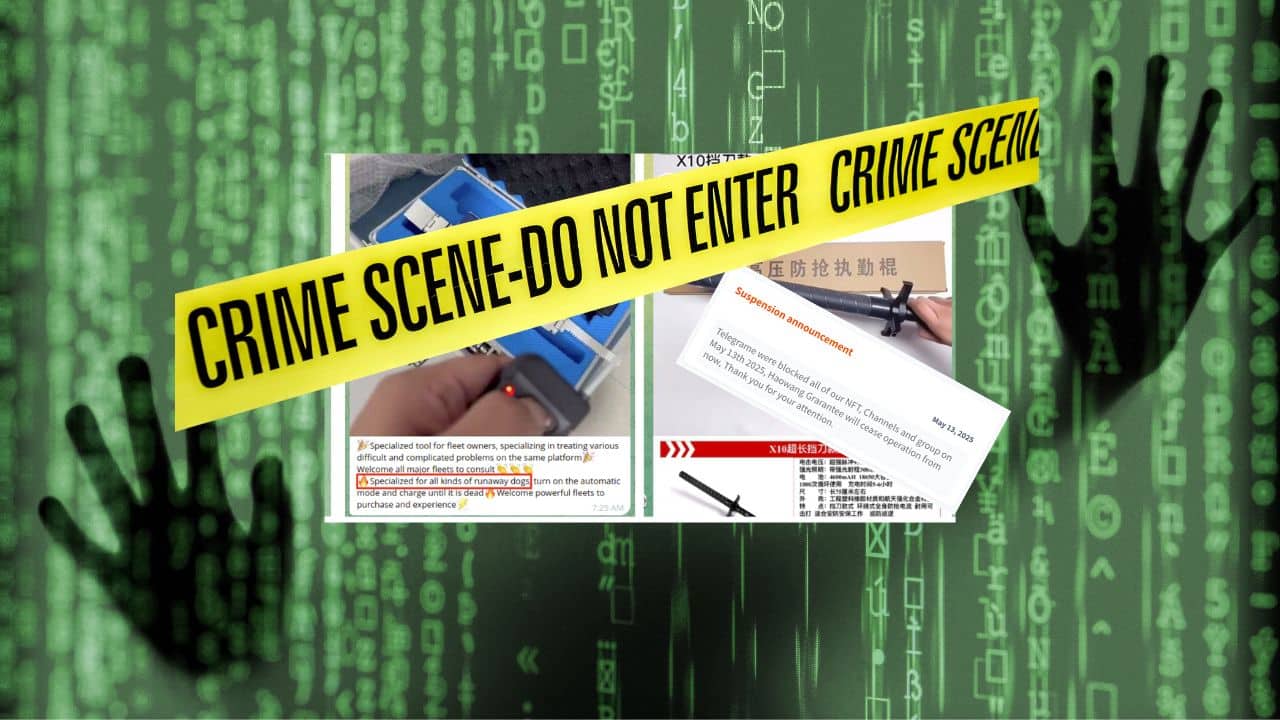

Chińskie Silk Road 2.0 zamknięte! 140 MILIARDÓW złotych na handel ludźmi, narkotyki, „dziewczyny”, narzędzia tortur i nasze dane

E-commerce w cieniu e-patologii. Tak platformy sprzedażowe stały się wylęgarnią oszustw

CYBERSEC EXPO & FORUM 2025. Największe targi cyberbezpieczeństwa w naszym regionie

Jak zaplanować zrównoważony cykl rozwoju produktu? Odpowiada Adrian Stelmach

Chiński superdron wchodzi do akcji. Latające gniazdo z bronią

Nowy rodzaj oszustwa. „Takie przepisy nie istnieją”