Śledcza a naliza Office 365 nieodłącznie wiązać się będzie z „chmurą”. Stawia to przed specjalistami dodatkowe, oprócz technicznych, wyzwania. O ile analizy klasyczne wykonujemy w oparciu o przepisy związane z przeszukaniem, w przypadku chmury musimy odwołać się do przepisów o przeszukaniu rozszerzonym. W niniejszym tekście spróbujemy połączyć w całość zagadnienia techniczne i prawne z tym związane.

naliza Office 365 nieodłącznie wiązać się będzie z „chmurą”. Stawia to przed specjalistami dodatkowe, oprócz technicznych, wyzwania. O ile analizy klasyczne wykonujemy w oparciu o przepisy związane z przeszukaniem, w przypadku chmury musimy odwołać się do przepisów o przeszukaniu rozszerzonym. W niniejszym tekście spróbujemy połączyć w całość zagadnienia techniczne i prawne z tym związane.

Analiza śledcza Office 365 wymaga na początku wspomnienia o kwestiach związanych z przepisami. W przypadku danych przechowywanych w chmurze uzyskując do nich dostęp musisz działać na podstawie postanowienia sądu lub prokuratury. W innym przypadku będziesz podpadał pod artykuł 267 p. 1 lub 267 p. 2 kodeksu karnego.

Pierwszy z artykułów kk mówi o nielegalnym dostępie do informacji, a drugi z nich o nieuprawnionym dostępie do systemu informatycznego. Jest jeden wyjątek od tej reguły. jeżeli zleceniodawcą jest firma, a cała analiza dotyczy chmury firmowej zgoda sądu lub prokuratora nie jest potrzebna. W każdym innym przypadku już tak. Oczywiście każdą sprawę należy traktować indywidualnie i mogą zdarzyć się pewne odstępstwa od tej zasady.

Jeśli będziemy chcieli działać zgodnie z prawem trzeba będzie się odwołać do Konwencji Rady Europy o Cyberprzestępczości z 23 listopada 2001 roku. Przewiduje ona, iż każda strona przyjmie środki pozwalające podczas przeszukania rozszerzyć je na inny system, jeżeli do danych można legalnie uzyskać dostęp z systemu pierwotnego lub są one dostępne dla tego systemu. Państwa mają wolną rękę w określeniu sposobu wykonania zobowiązania, np. nakaz sądu, decyzja organu przeszukującego.

Konwencja nie wspomina zatem o wprowadzeniu zdalnego przeszukania, ale jedynie rozszerzonego przeszukania. Dla wyjaśniania dodamy jeszcze, iż poprzez rozszerzone przeszukanie rozumie się sytuację kiedy w trakcie przeszukania systemu informatycznego okazuje się, iż istotne dowodowo dane znajdują się w innym systemie, do którego dostęp jest możliwy dzięki systemu pierwotnego, przeszukuje się wówczas również system wtórny. Tyle w kwestiach prawnych.

Analiza Office 365 – hasło, czyli pierwsze wyzwanie

Podstawowym działaniem będzie z pewnością zdobycie loginu i hasła umożliwiających dostęp do konta Office 365 podejrzanego. Tutaj, jeżeli nie zdobędziemy tych informacji w ramach np. przesłuchania będziemy musieli podjąć inne, typowo informatyczne, próby. Najczęściej w takich przypadkach przeszukuje się zasoby lokalne zabezpieczonego sprzętu. Sprawdźmy po prostu czy użytkownik nie ma zapisanych loginów i haseł do różnych usług. W prawie 14-letniej historii działania naszego laboratorium trafialiśmy na takie przypadki nie raz i nie dwa. Oczywiście lepiej nie robić tego manualnie. Znacznie efektywniej będzie skorzystać z dedykowanych narzędzi, my zalecamy EnCase Forensic. Warto również sprawdzić czy przeglądarka nie zapisała tych danych, być może znajdziemy tam tylko login, ale jest to pewien postęp. O tym jak spróbować wytypować potencjalne hasło pisaliśmy w tym artykule. Zresztą, jeżeli podejrzany gdzieś pracuje, w ramach prowadzonego postępowania warto zwrócić się do administratora w jego firmie i zapytać o te dane. Być może je ma. Niezwykle często zdarza się, iż ludzie używają tych samych loginów i haseł do wielu usług.

Pozyskałem hasło – co dalej?

Jeśli jesteśmy już na etapie dostępu do usługi to możemy zdobyć wszystko. Lub prawie wszystko. Jest jeden warunek: trzeba skorzystać z Magnet AXIOM. Rozwiązanie to sami z przyjemnością wykorzystujemy w tego typu zadaniach. I jest to przyjemność obustronna AXIOM ma oczywiście zastosowanie o wiele szersze niż analiza Office 365, ale naszym pomysłem na tekst nie jest robienie ulotki produktowej. Gdybyś jednak taką chciał, daj nam znać. Wróćmy jednak do głównego wątku… AXIOM w kontekście Office 365 rozbija dane pochodzące z tej usługi na następujące kategorie, pozyskując jednocześnie informacje i prezentując wyniki:

- Audit Logs czyli źródło informacji o

- SharePoint Online,

- OneDrive for Business,

- Skype,

- Exchange Online,

- Azure Active Directory (AD),

- Microsoft Teams,

- Sway,

- Power BI Kalendarze,

- kontakty,

- wiadomości Outlook

- Pliki OneDrive

- Witryny Sharepoint

Logi audytowe są nieocenionym źródłem informacji dotyczących aktywności użytkownika czy administratora. Znajdziemy tam dane takie jak:

- zmiany konfiguracji,

- modyfikowanie,

- przeglądanie dokumentów,

- usuwanie plików,

- resetowanie haseł

- i wiele innych…

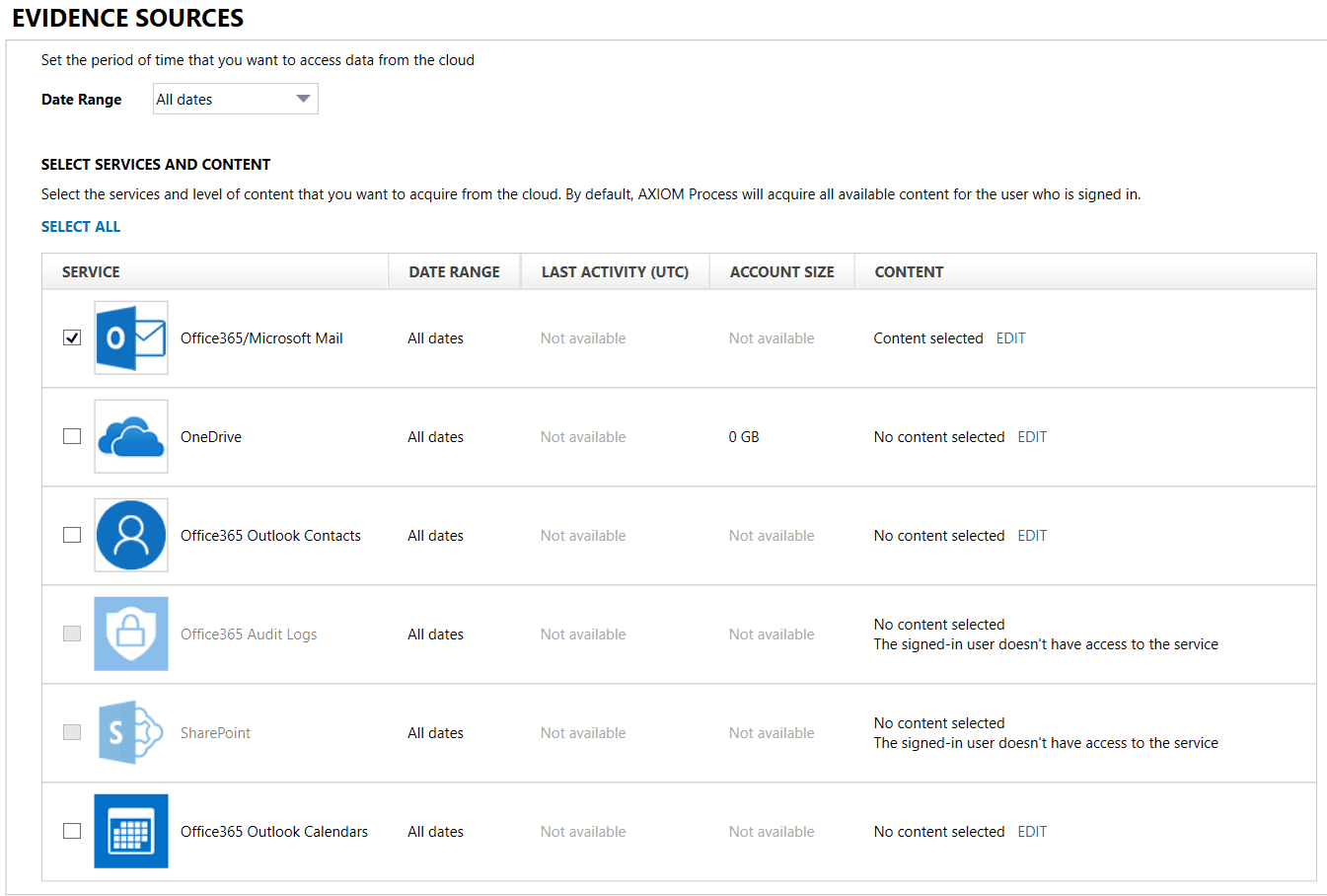

Są to zatem niemal wszystkie czynności, jakie można wykonać w Office 365. Interfejs AXIOM nie przeraża i nie odrzuca użytkownika. Jego obsługa nie będzie wymagać złożonego, wielodniowego szkolenia. Zresztą zobacz sam na przykładowych screenach:  AXIOM – wybór poszczególnych kategorii danych i określanie zakresów czasowych

AXIOM – wybór poszczególnych kategorii danych i określanie zakresów czasowych

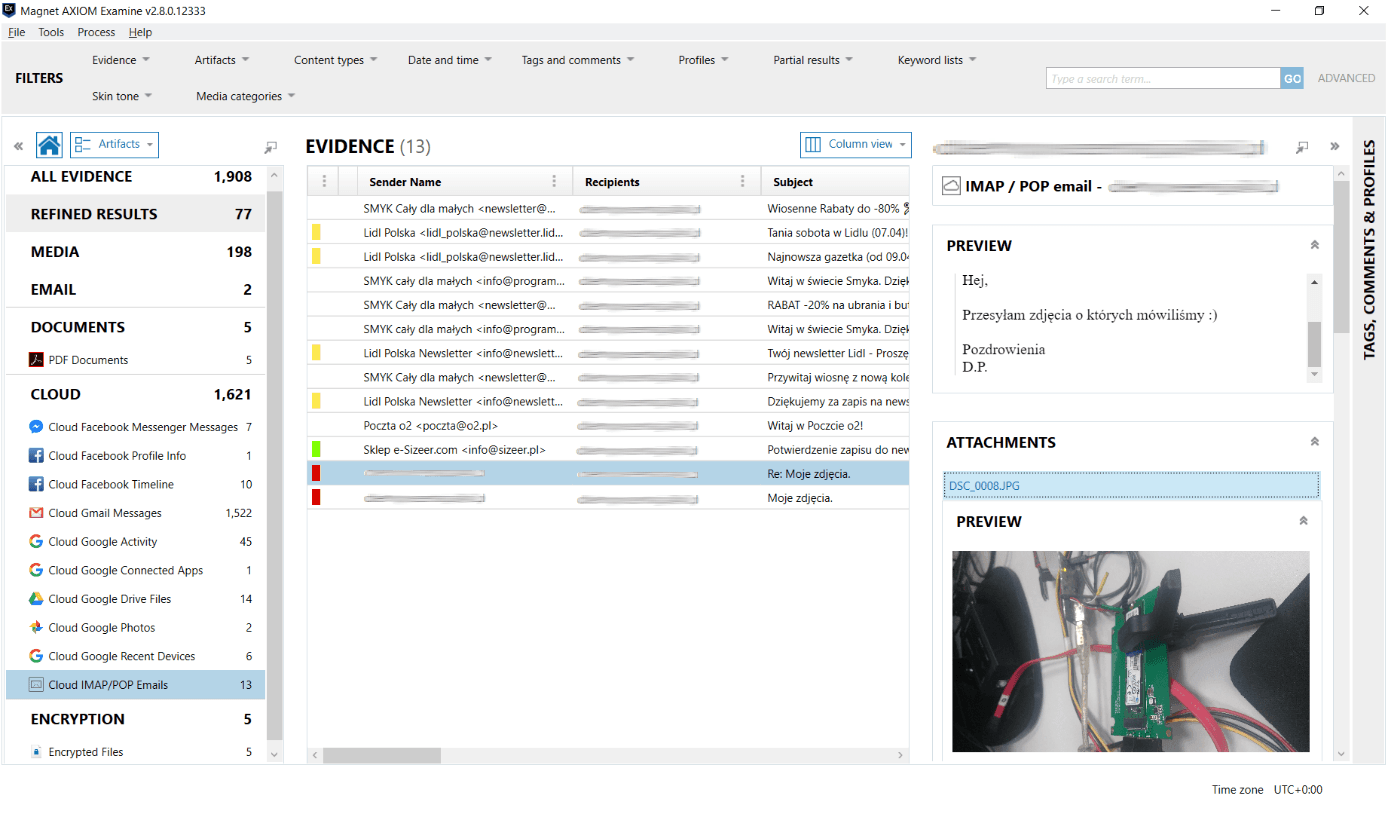

AXIOM- analiza danych Podsumowując, analiza informatyki śledczej w Office 365 jest nie tylko możliwa ale można ją wykonać sprawnie i efektywnie, jeżeli ma się w dyspozycji dedykowane narzędzia. jeżeli jesteś zainteresowany tematem i chciałbyś samodzielnie zmierzyć się w wyzwaniem zapraszamy do kontaktu.

AXIOM- analiza danych Podsumowując, analiza informatyki śledczej w Office 365 jest nie tylko możliwa ale można ją wykonać sprawnie i efektywnie, jeżeli ma się w dyspozycji dedykowane narzędzia. jeżeli jesteś zainteresowany tematem i chciałbyś samodzielnie zmierzyć się w wyzwaniem zapraszamy do kontaktu.