Bardzo niebezpieczne cybernarzędzie zostało zidentyfikowane i przeanalizowane . Jest ukierunkowane na przemysłowe systemy sterowania. Sprzęt/oprogramowanie, które często działa w zakładach przemysłowych (takich jak produkcja, fabryki, ale także sieci energetyczne, elektrownie jądrowe i inne).

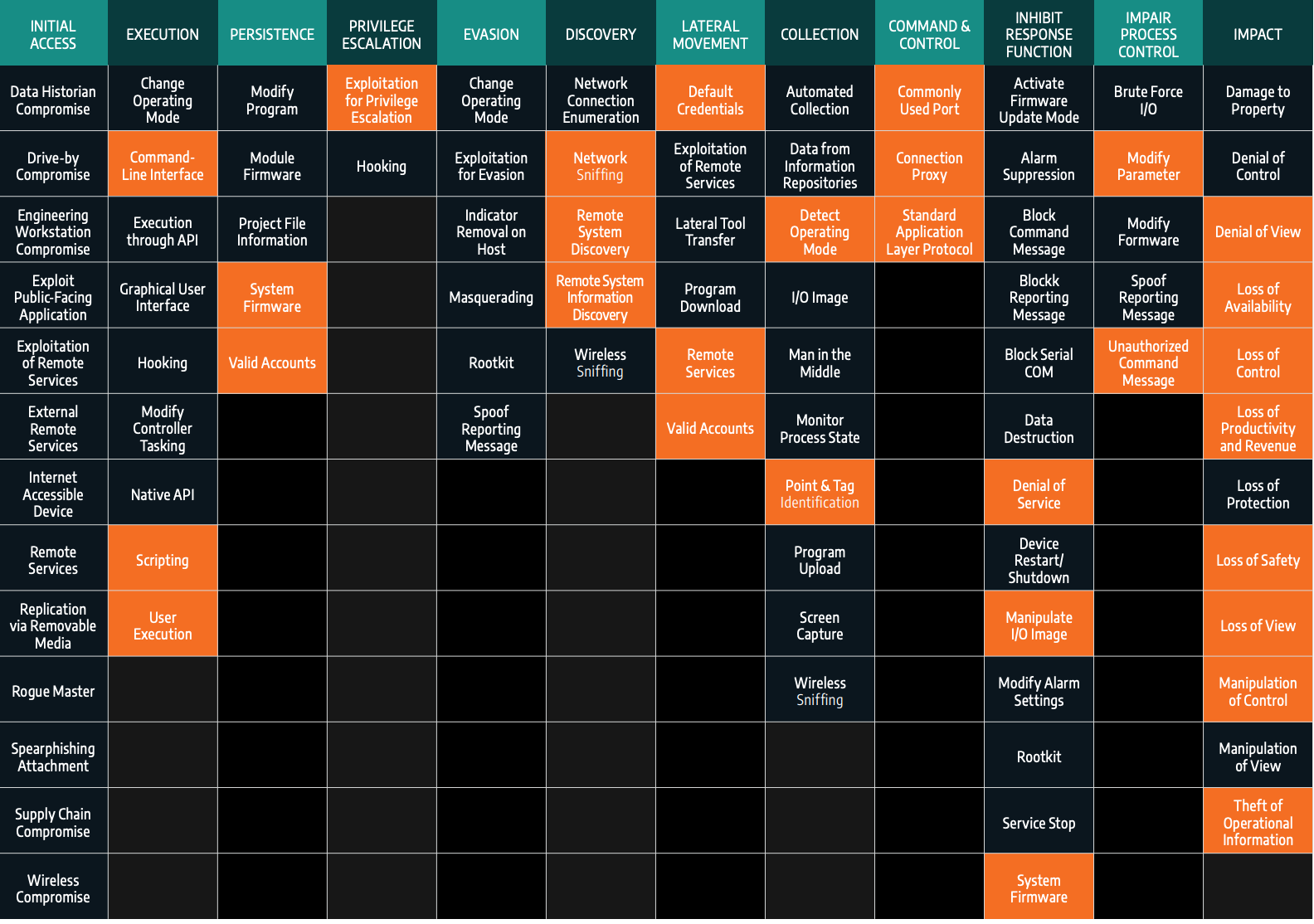

Stworzone przez aktora państwowego, “framework” ten jest „gotowy do działania”. Ale jak dotąd nie wykryto go w użyciu operacyjnym (destrukcyjnym, niszczącym). W ten sposób został na szczęście pozyskany i przeanalizowany w sposób wysoce przewidujący. Zanim został użyty, zanim cokolwiek się wydarzyło. Nic nie zostało zniszczone. Nikt nie zginął. To wspaniale. Bo biorąc pod uwagę potencjał zagrożenia o dużym wpływie i niestabilne czasy, jest to niezwykłe. Samo narzędzie jest modułowe i może być używane na wiele sposobów oraz przeciwko wielu różnym celom. Może być stosowane w rozpoznaniu (zbieranie informacji), zakłócaniu (degradacji procesu fizycznego) lub niszczeniu (sparaliżowaniu procesu przemysłowego w celu spowodowania tymczasowego lub przedłużonego przestoju): „...zawiera możliwości związane z zakłóceniem, sabotażem i potencjalnie fizycznymi zniszczeniami”.

W dodatku mówi się, iż „może być wykorzystane w atakach na systemy bezpieczeństwa” (przemysłowego). Może więc potencjalnie osiągnąć skutki śmiertelne (śmierć ludzi), przy założeniu takiego zamiaru. kilka cyberataków ma taki potencjalny zasięg. Niezwykle rzadkie.

Podczas oceny w ramach prac Międzynarodowego Komitetu Czerwonego Krzyża humanitarnych kosztów cyberoperacji, przeanalizowaliśmy ryzyko fizycznego zniszczenia lub zabójstw. Chociaż takie “katastroficzne” scenariusze byłyby same w sobie bardzo szkodliwe i destabilizujące, zwłaszcza dziś muszę też zauważyć, iż mogłyby one prowadzić do konfliktu zbrojnego (lub być wykorzystywane w ten sposób już podczas wojny), raport podsumowujący ocenę podkreśla, iż śmiertelne skutki mogą być również spowodowane wypadkiem: „Jeśli chodzi o niszczenie obiektów, specjalistyczne cyber operacje przeciwko przemysłowym systemom sterowania wydają się być w stanie wywołać zamierzone lub niezamierzone skutki fizyczne (np. zniszczenie lub eksplozji), które mogą prowadzić do utraty życia ludzkiego (bezpośrednio lub pośrednio). Przy ocenie ryzyka takie skutki byłyby postrzegane jako bardzo dotkliwe, choć prawdopodobieństwo, iż operacja zakończy się sukcesem na dużą skalę, nie jest jasne i może być niskie. Trudność w ocenie potencjalnych kosztów ludzkich cyber operacji przeciwko ICS dodatkowo potęguje fakt, iż choćby wrogi podmiot stojący za cyberoperacją może nie mieć pełnej wiedzy o obiekcie, w tym o jego obecnym układzie, działaniu i personelu. Utrudnia to choćby temu podmiotowi adekwatną ocenę prawdopodobieństwa i dotkliwości potencjalnej szkody [wywołanej jego działaniem w ramach wojny lub nie]”. Do tej pory nie wykryto żadnych cyber aktorów mających intencje wywołania skutków śmiertelnych.

Problem z cyber narzędziami opisanymi w tym artykule nie polega na tym, iż znalazły się w „niewłaściwych rękach”. Chociaż choćby dziś już można je pobrać np. z vx-underground, „wykorzystanie” ich w praktyce wymaga dużego zrozumienia i podejścia operacyjnego: uzyskania dostępu do odpowiednich obiektów, przejścia przez granice bezpieczeństwa i sieci oraz dotarcia do warstwy przemysłowych systemów sterowania, a następnie wykonania działań.

Prawdziwym problemem jest w istocie to, iż ich użytkownicy mogą zdecydować się na inne cele niż rozpoznanie/obserwacja. Cele śmiercionośne. Bezpośrednio, albo przez przypadek (wypadki się zdarzają). A takie użycie tych narzędzi może prowadzić do dalszych konsekwencji politycznych (nawet do wojny i to nie żart).