prywatnie.eu - prywatność w sieci

Rosyjskie grupy cyberprzestępcze, takie jak Sandworm i Turla, atakują aplikację Signal, aby szpiegować ukraińskich żołnierzy i inne osoby interesujące rosyjskie służby wywiadowcze.

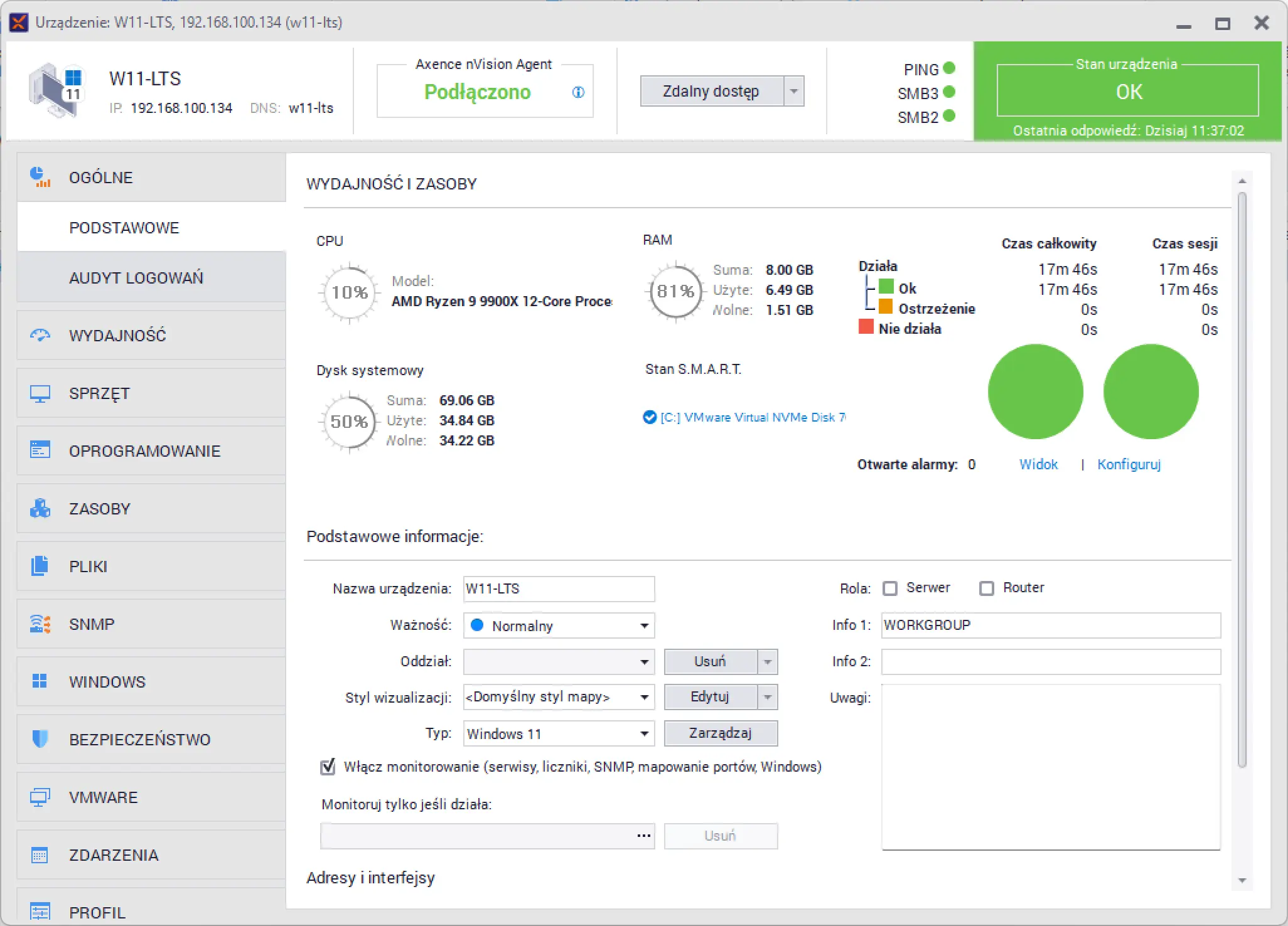

Hakerzy wykorzystują funkcję „powiązanych urządzeń”, która pozwala użytkownikom łączyć konto Signal z wieloma urządzeniami dzięki kodu QR. jeżeli atak się powiedzie, wiadomości ofiary są jednocześnie dostarczane do niej i do cyberprzestępców, bez konieczności przejmowania całego urządzenia – podaje Google Threat Intelligence Group (GTIG).

Ataki te, napędzane wojną w Ukrainie, mogą się nasilać i być stosowane także wobec innych aplikacji szyfrowanych, takich jak WhatsApp i Telegram.

Jak działa atak?

Grupa UNC5792 tworzyła fałszywe zaproszenia do grup Signal, które wyglądały identycznie jak prawdziwe, ale zawierały zmodyfikowany kod. Po kliknięciu w link ofiara nieświadomie łączyła swoje konto Signal z urządzeniem kontrolowanym przez hakerów.

Inny aktor, UNC4221, stosował podobną metodę, podszywając się pod zaufanych kontaktów i zbierając dane użytkowników dzięki lekkiego skryptu JavaScript.

Ponadto Sandworm umożliwiał rosyjskiej armii przejmowanie kont Signal z przechwyconych na polu walki urządzeń. Inne grupy, m.in. Infamous Chisel i UNC1151, atakowały urządzenia z Androidem i Windows, próbując wykraść bazy danych Signal.

Sprawdź: Jak rozpoznać fałszywe informacje i nie dać się oszukać?

GTIG zauważyło także, iż Sandworm stosuje narzędzie WAVESIGN, które cyklicznie pobiera wiadomości z bazy Signal i przesyła je do kontrolowanej przez hakerów infrastruktury.