Od wielu lat cyberprzestępcy wykorzystują socjotechnikę i ataki phishingowe, aby nakłonić swoje ofiary do podania danych uwierzytelniających. Skradzione w ten sposób poufne informacje służą zapewnieniu hakerom dostępu do szerokiej gamy zasobów firmy, a w kolejnych krokach – zrealizowaniu założonych celów.

Od 26 lipca 2022 r. analitycy Grupy IB prowadzą interesujące dochodzenie, śledząc ruchy zorganizowanej kampanii phishingowej. Korzystając z wewnętrznych narzędzi, udało im się uzyskać listę zaatakowanych domen, które stały się celem masowej kampanii phishingowej o kryptonimie 0ktapus. Założenie atakujących było jasne: zdobyć dane uwierzytelniające Okta i kody uwierzytelniania dwuskładnikowego (2FA) od użytkowników atakowanych organizacji. Dysponując takimi informacjami, hakerzy mogą uzyskać nieautoryzowany dostęp do wszelkich zasobów przedsiębiorstwa, do których mają dostęp także ofiary.

Omawiany przypadek jest interesujący, ponieważ pomimo stosowania metod o niskiej złożoności atakującemu udało się skompromitować dużą liczbę znanych organizacji stosujących prawdopodobnie dość zaawansowane zabezpieczenia. Co więcej, gdy hakerzy włamali się do sieci wewnętrznych, byli w stanie gwałtownie zmienić kierunek i przeprowadzić kolejne ataki w łańcuchu dostaw, co wskazuje, iż cała akcja została starannie zaplanowana.

Group-IB zdecydowało się publicznie udostępnić swoje badania dotyczące 0ktapus, gdy Signal poinformował, iż 1900 kont ich użytkowników zostało skompromitowanych prawdopodobnie właśnie przez ten atak”.

Schemat ataku

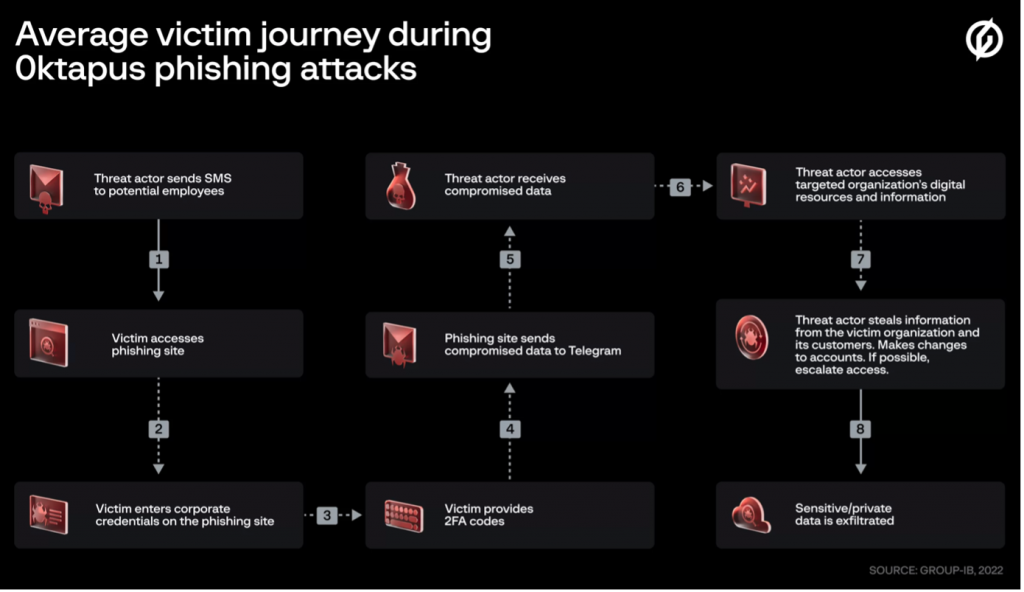

Celem atakujących byli pracownicy firm będących klientami lidera systemów klasy IAM (ang. Identity Access Management). Chodzi oczywiście o ekosystem Okta. Ofiary otrzymały wiadomości tekstowe zawierające odsyłacze do stron phishingowych, które podszywały się pod stronę uwierzytelniania Okta ich organizacji. Reszty można się domyślić. Poniżej przedstawiono szczegółowo cały proces ataku.

Źródło: blog.group-IB.com

Źródło: blog.group-IB.comJak widzimy, wszystko rozpoczyna się od wysłania do pracownika firmy fałszywego SMS-a, w którym znajduje się link przekierowujący na podrobioną stronę uwierzytelniania Okta. Nieświadomy niczego użytkownik podaje swoje dane logowania wraz z kodem 2FA z aplikacji Okta, a poświadczenia te lądują (przesłane przez Telegram) na serwerze atakującego. Dalsze kroki zależą już oczywiście od ostatecznego celu hakerów i scenariusza ich działania, ale wiemy, iż cyberprzestępcy będą sprawdzali wszystkie zasoby, do których pracownik firmy ma dostęp, a także próbowali eskalacji uprawnień. Ostatecznie wrażliwe dane na temat organizacji zostaną skradzione i przesłane na serwer atakującego.

Etap socjotechniki

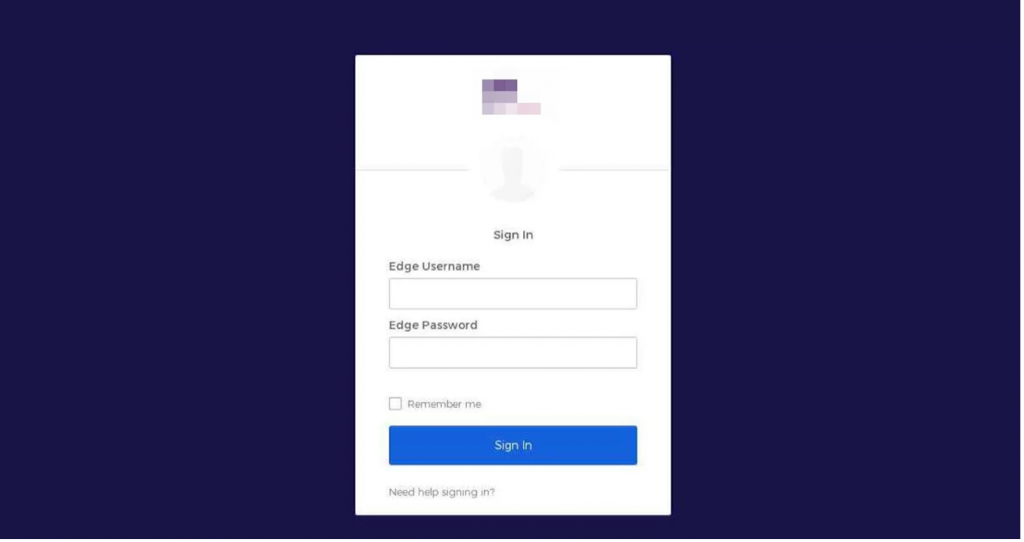

Zespół Group-IB Threat Intelligence wykrył 169 unikalnych domen zaangażowanych w kampanię 0ktapus. Analizując strony phishingowe, specjaliści zwrócili uwagę na wykorzystywane przez nie zasoby. Okazało się, iż istnieją obrazy, fonty lub skrypty na tyle unikalne, iż można je zastosować do znalezienia innych witryn dzięki tego samego zestawu phishingowego. W przypadku omawianego ataku znaleziono obraz, który jest legalnie używany przez witryny korzystające z uwierzytelniania Okta, ale również przez kampanię hakerską 0ktapus. Co ciekawe, domeny rejestrowane do ataków wykorzystywały słowa najważniejsze takie jak „sso”, „vpn”, „okta”, „mfa” i „help”. Z punktu widzenia osób, które padły ofiarą ataku strona phishingowa wygląda dość przekonująco, ponieważ jest bardzo podobna do strony uwierzytelniającej, do której są przyzwyczajone. Wyświetlona zostaje prośba o podanie nazwy użytkownika i hasła, a po wyświetleniu drugiej witryny pojawia się pytanie o kod 2FA. Po przekazaniu kodu przeglądarka jest zmuszona do pobrania legalnej kopii narzędzia zdalnej administracji AnyDesk. Nie jest znany prawdziwy cel wypchnięcia AnyDesk.exe do stacji ofiary, zwłaszcza iż złośliwy link zostaje wysłany SMS-em, czyli na zupełnie inne urządzenie.

Strona podszywająca się pod firmowe Okta; źródło: blog.group-IB.com

Strona podszywająca się pod firmowe Okta; źródło: blog.group-IB.comStrona phishingowa jest statyczna, więc atakujący nie mogą wchodzić w interakcje z ofiarami w czasie rzeczywistym, tak jak robią to bardziej wyrafinowane metody phishingowe. Aby uzyskać dostęp przed wygaśnięciem kodów 2FA, hakerzy muszą wykorzystać przejęte dane, gdy tylko je otrzymają. Najprawdopodobniej oznacza to, iż osoby atakujące stale monitorowały swoje narzędzia i używały danych uwierzytelniających zaraz po ich zdobyciu.

Cele ataku

Większość firm na liście ofiar świadczy usługi informatyczne, związane z rozwojem systemu i przechowywania w chmurze. Znajdują się tam jednak również organizacje typowo finansowe, dzięki czemu można wnioskować, iż napastnicy próbowali też bezpośredniej kradzieży pieniędzy. Ponadto niektóre z docelowych firm zapewniają dostęp do aktywów i rynków kryptograficznych, podczas gdy inne opracowują narzędzia inwestycyjne.

Na podstawie ostatnich wiadomości o zhakowanych kontach Signal możemy założyć, iż oszuści będą próbowali uzyskać dostęp do prywatnych rozmów. Zdobyte w ten sposób informacje mogą być użyte jako wywiad biznesowy i odsprzedane konkurentom lub zostać wykorzystane do wymuszenia okupu.

Poniżej grafika informująca o lokalizacji firm, które zostały skompromitowane lub wykryły próbę kompromitacji dzięki ataku 0ktapus:

Źródło: blog.group-IB.com

Źródło: blog.group-IB.comPodsumowanie

Utrzymanie bezpiecznej organizacji wymaga ciągłej czujności. Środki bezpieczeństwa takie jak MFA mogą wydawać się wystarczające, jednak na podstawie omówionego przykładu widzimy, iż atakujący są w stanie pokonać je dzięki stosunkowo prostych narzędzi.

Użytkownikom końcowym zalecamy następujące działania w celu uniknięcia ataku:

- Sprawdź dokładnie adres URL witryny, w której wprowadzasz swoje dane uwierzytelniające. Jest to szczególnie ważne dla użytkowników z kontami uprzywilejowanymi.

- Traktuj wszystkie adresy URL otrzymane z nieznanych źródeł jako podejrzane. W razie wątpliwości prześlij je swojemu zespołowi ds. bezpieczeństwa w celu analizy.

- Zaimplementuj klucz bezpieczeństwa zgodny z FIDO2 od dostawcy takiego jak np. YubiKey do uwierzytelniania wieloskładnikowego.

- Jeśli uważasz, iż Twoje dane uwierzytelniające mogły zostać naruszone, natychmiast zmień hasło, wyloguj się ze wszystkich aktywnych sesji i zgłoś ten incydent swojemu menedżerowi i zespołowi ds. bezpieczeństwa.