Cyber, Cyber… – 381 – CB Radio: Przewidywanie ataków dzięki profilowaniu zagrożeń

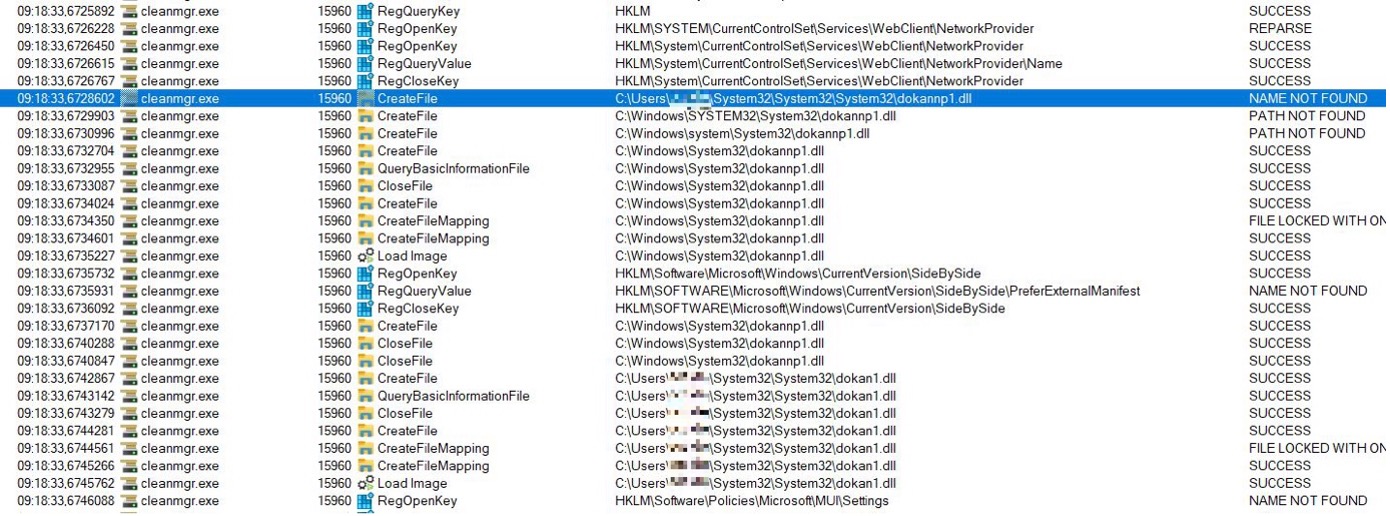

Przejęcie uprawnień z poziomu SYSTEM w Windowsie. Nowy zero-day w narzędziu do czyszczenia dysków

Citrix wypuszcza łatki na eskalację uprawnień w Citrix NetScaler Console

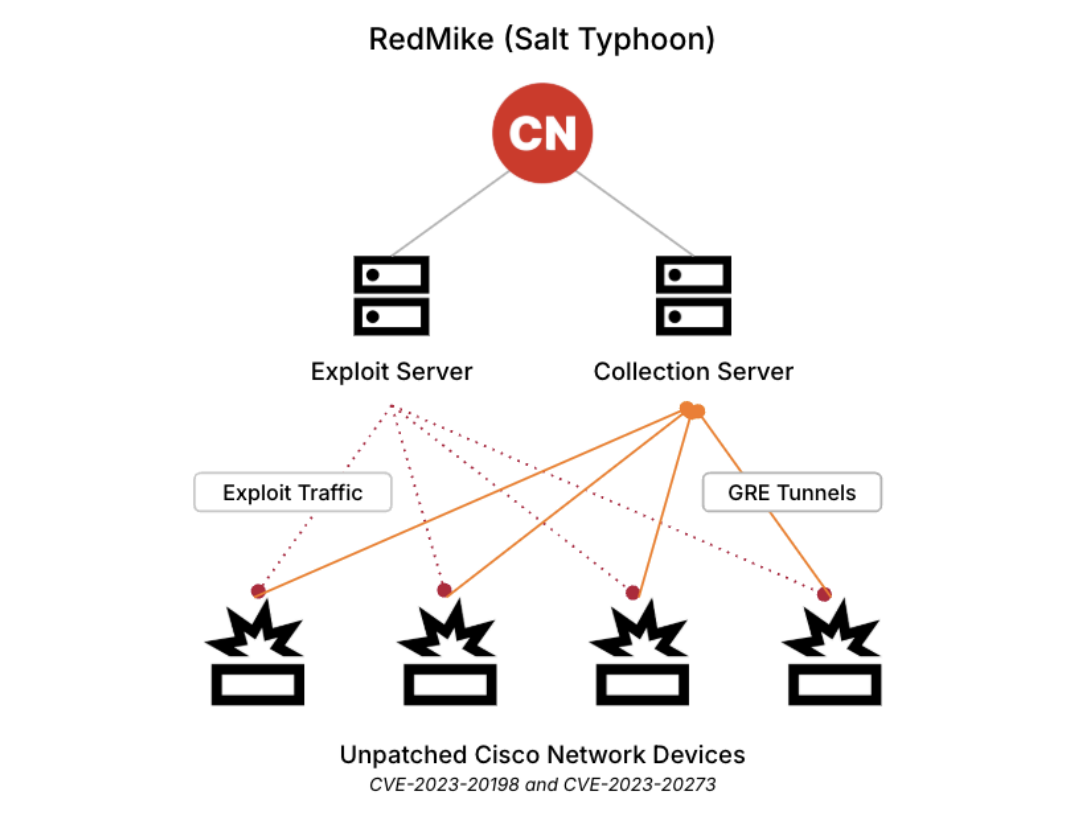

Chińczycy atakują urządzenia sieciowe Cisco

Koncepty do wyboru

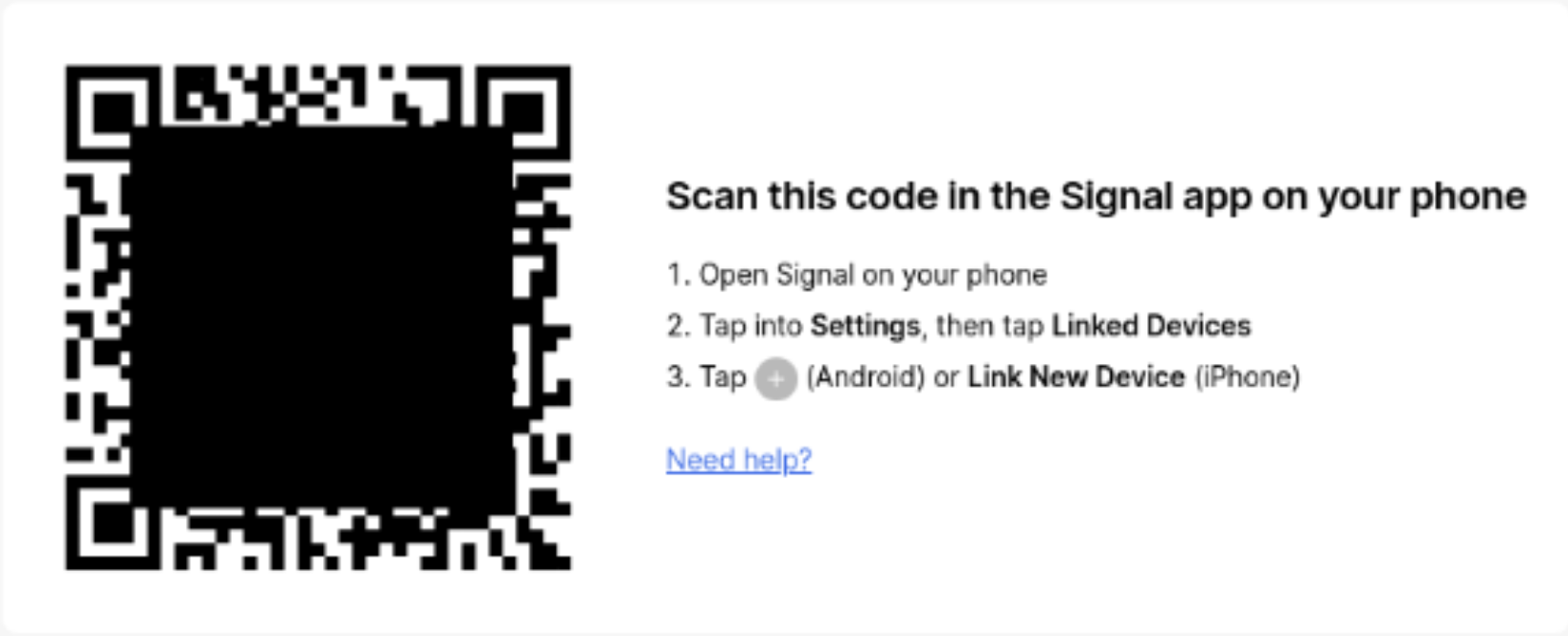

Wykorzystują „złośliwe” kody QR i przejmują dostęp do komunikacji w komunikatorze Signal.

Szefowa CBA rezygnuje ze stanowiska. W tle sprawa przesłuchania przed komisją śledczą

Komunikator Signal pod ostrzałem. Rosyjsccy hakerzy atakują

Podatności MITM i DoS w kliencie OpenSSH

Aktualizacja aplikacji Banku Millennium. Dwie świetne nowości