Fortinet zaprezentował nowe zapory sieciowe z rodziny FortiGate G

Eviden Polska i CliniNote wspierają bezpieczną cyfryzację danych medycznych Polaków

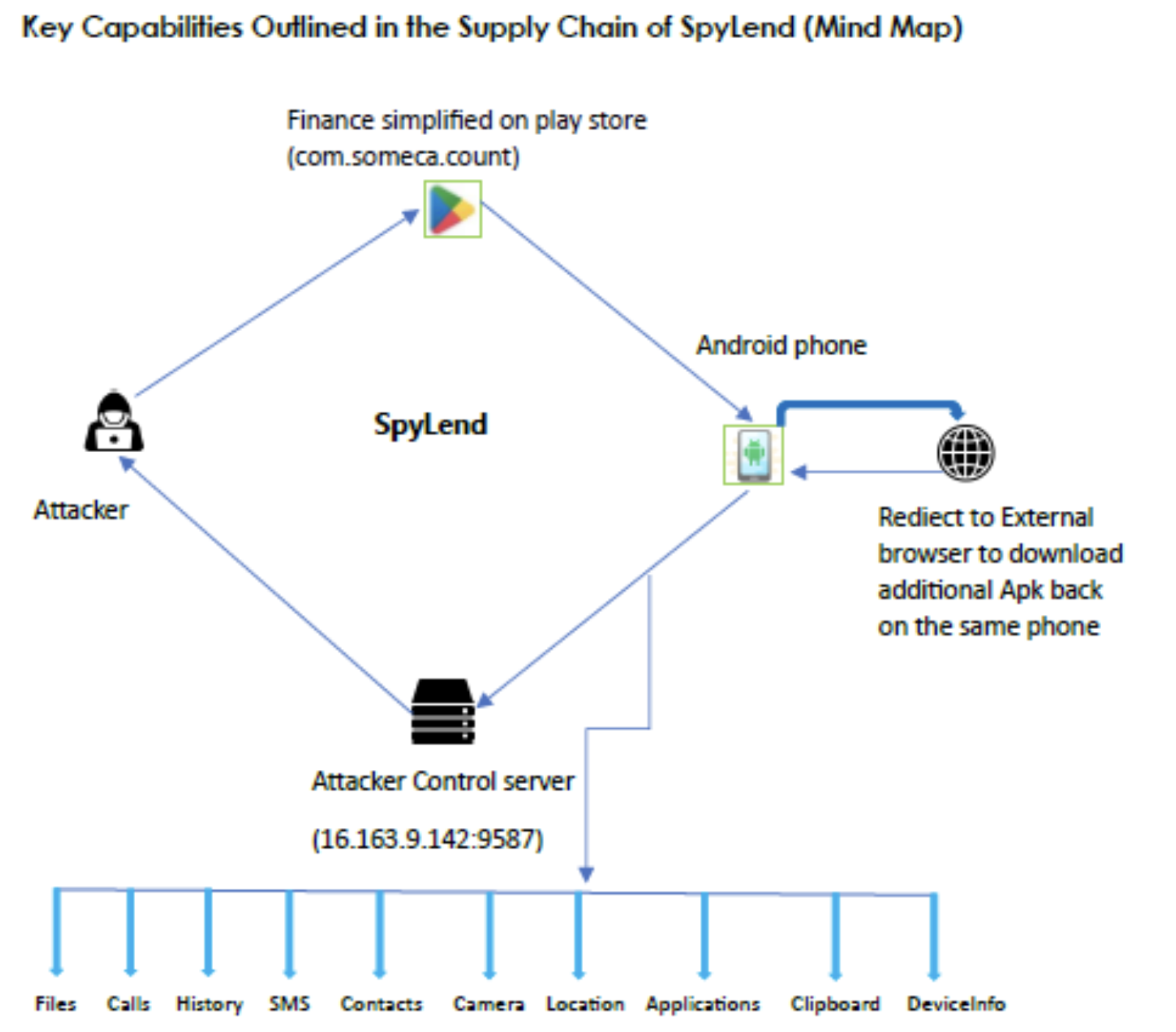

Aplikacja mobilna z malware pobrana ponad 100 000 razy z Google Play

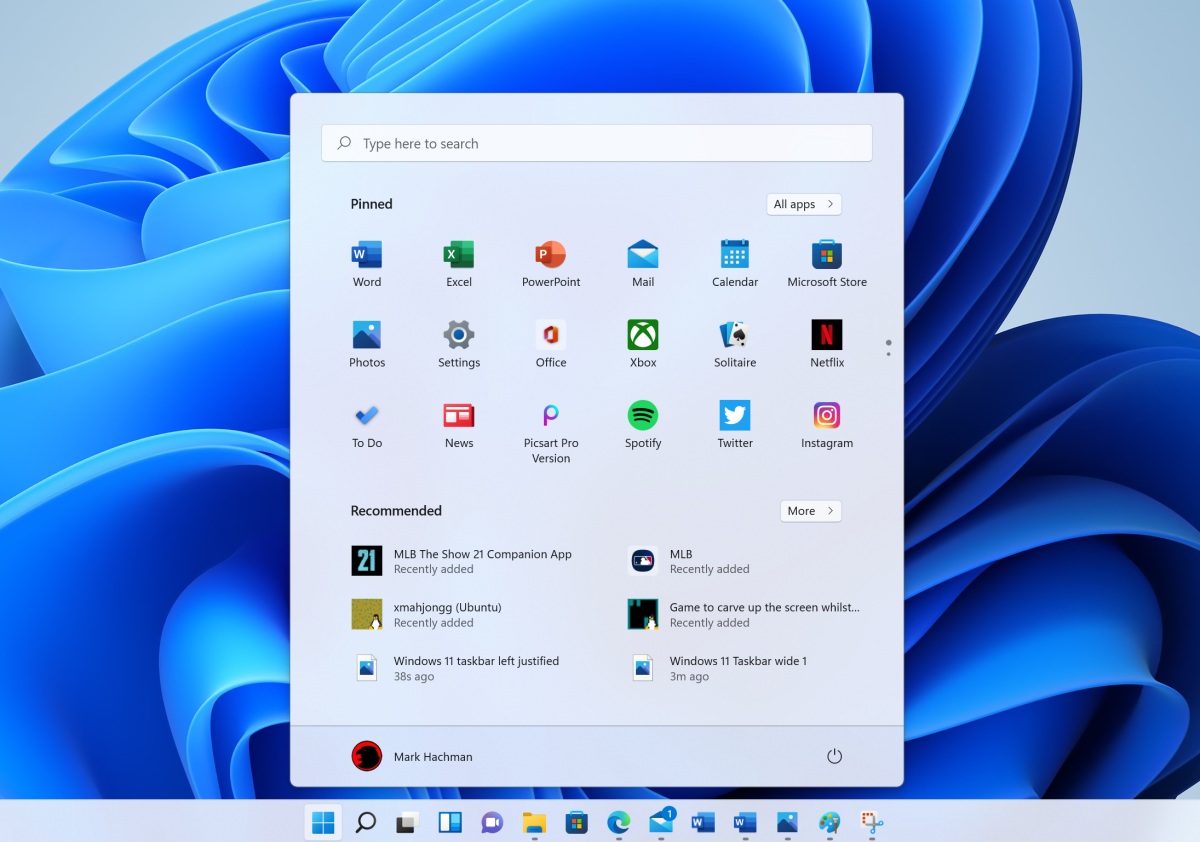

Dbasz o swoje bezpieczeństwo w sieci? Ta funkcja Windowsa pomoże Ci z tym

Znany antywirus zbanowany w kolejnym kraju. Korzystasz z niego?

Prezesi europejskich banków biją na alarm. „Zacznijcie gromadzić gotówkę”

Krajobraz zagrożeń 17-23/02/25

Google Cloud wprowadza odporne na komputery kwantowe podpisy cyfrowe w KMS

Znaleziono lukę w zabezpieczeniach… smart łóżka. Mnóstwo możliwości dla hakerów

Gmail zastąpi kody SMS kodami QR. Będzie bezpieczniej?