Czeka nas wielki powrót papierowej dokumentacji? Ten szpital po ataku hakerskim pracuje analogowo

VMware® | Platforma wirtualizacji | OVHcloud Polska

Wizualizacja danych w Business Intelligence

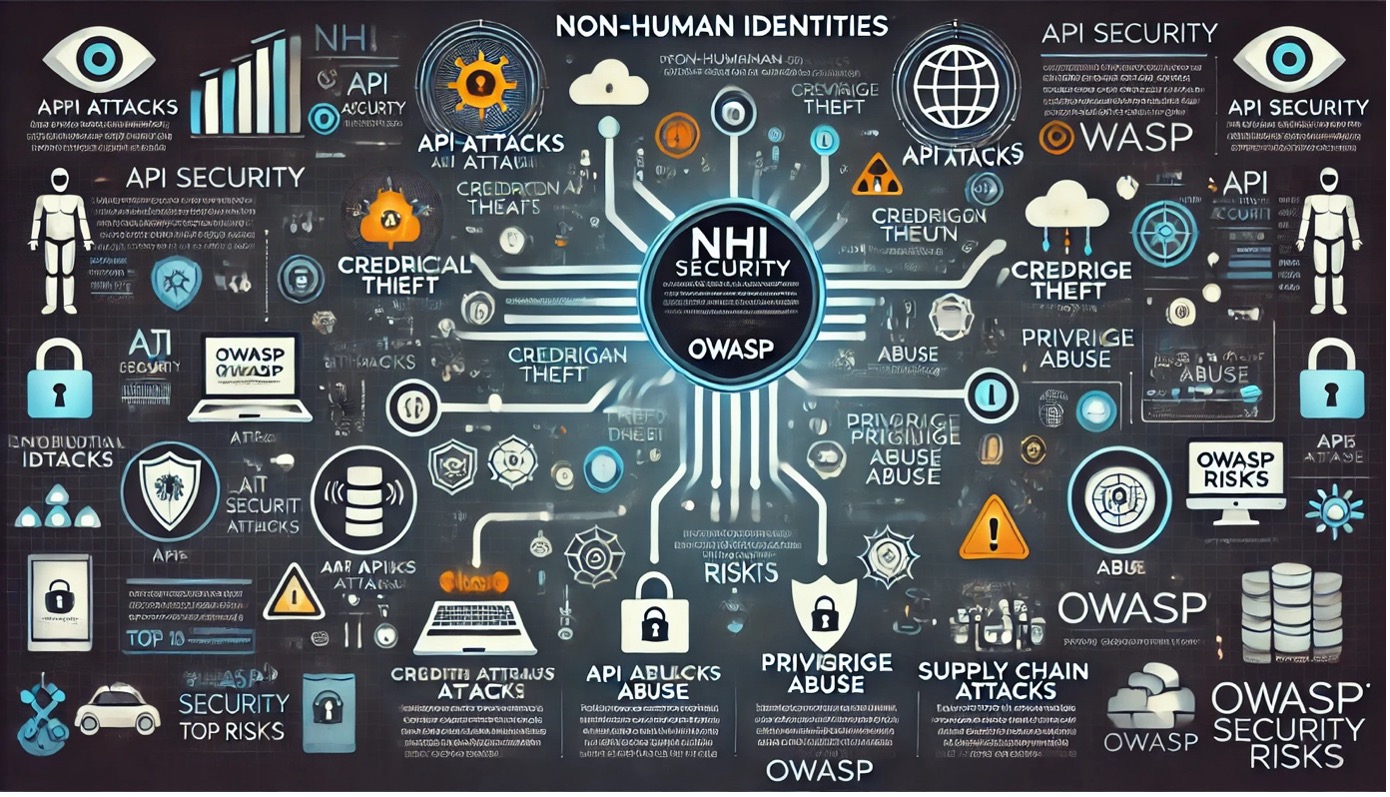

OWASP publikuje pierwszą listę „Top 10 zagrożeń dla tożsamości nieludzkich (NHI)”

Skuteczna migracja danych – praktyczne wskazówki

Jak technologia i infrastruktura napędzają sukces Luna Polska w e-commerce B2B

Szpital MSWiA w Krakowie celem cyberataku: Rośnie skala ataków na sektor medyczny

Szpital MSWiA w Krakowie celem cyberataku

Szpital MSWiA padł ofiarą cyberataku. Wicepremier potwierdza

Altcoin padł w nocy ofiarą ataku hakerskiego, kurs niemal wyzerowany!