Cyberprzestępczość w Polsce. Cyberpolicja podała dane

Veeam przejmuje Coveware i wzmacnia ochronę przed ransomware

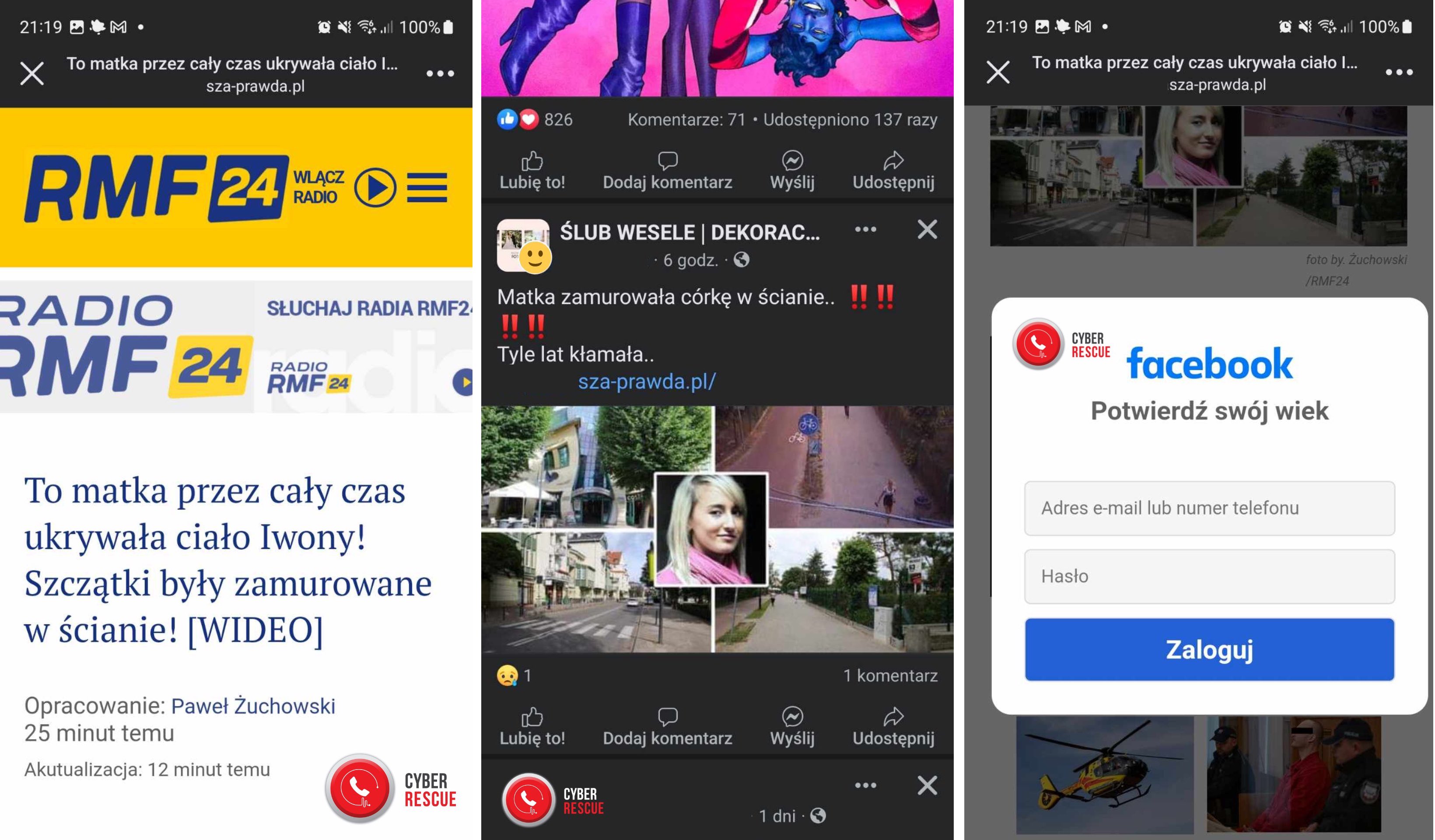

Iwona Wieczorek odnaleziona? Oszuści wykorzystują sensacyjne nagłówki do wyłudzeń danych

Skuteczność ochrony rozwiązań EDR przeciwko zagrożeniom z Internetu

Państwo przekazuje nasze dane korporacjom. Głośny apel

Meta LIama od Zuckerberga. Co to?

Na czym polega MDM?

Meta chce szyfrowania na Instagramie. Brytyjczykom się to nie podoba

CrushFTP ostrzega przed zero-dayem i wzywa do natychmiastowej aktualizacji

Jak skonfigurować pocztę Gmail w Outlook