Unijna baza danych o zdrowiu – jak to będzie działać? Rozmowa z mec. Michałem Chodorkiem

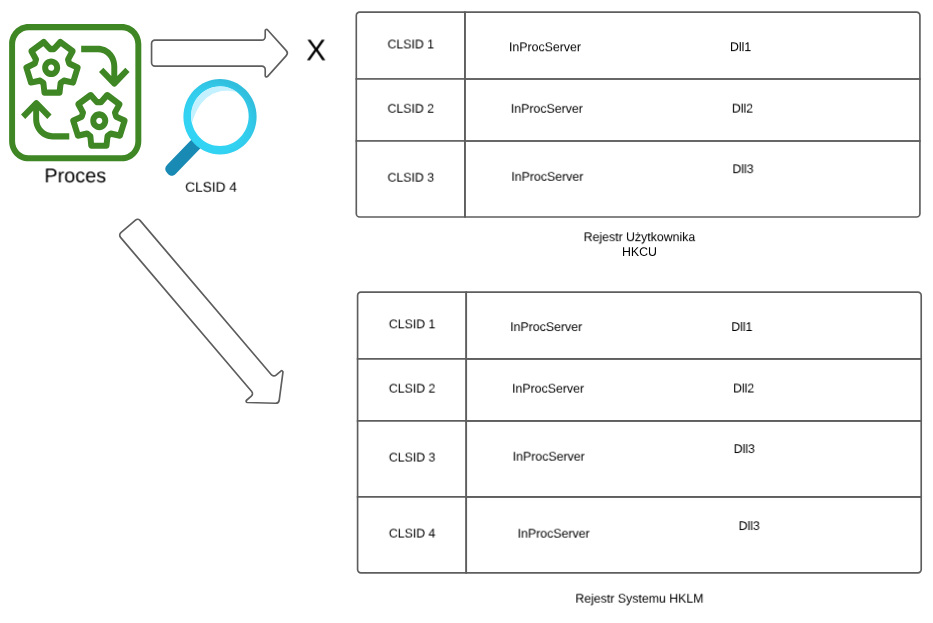

Jak zadomowić się w cudzej sieci cz. 3 – COM hijacking

Jak rozwaliłem Trzecią Zaufaną Stronę – odc. 1 – Formularz

Jakie cechy powinien spełniać współczesny system bezpieczeństwa do ochrony punktów końcowych

Jak sprawdzić czy połączenie jest szyfrowane?

Wywiad USA stawia na OSINT

Wraca sprawa Pegasusa. Tym razem w Hiszpanii

Mamont podszywa się pod Chrome, by atakować użytkowników bankowości mobilnej

Ostatnie dni składania zeznań podatkowych to idealna okazja dla oszustów do wyłudzania danych

Oszustwa na PIT – uwaga na linki zawarte w mailu