Na świecie jest coraz więcej ataków ransomware. Eksperci alarmują

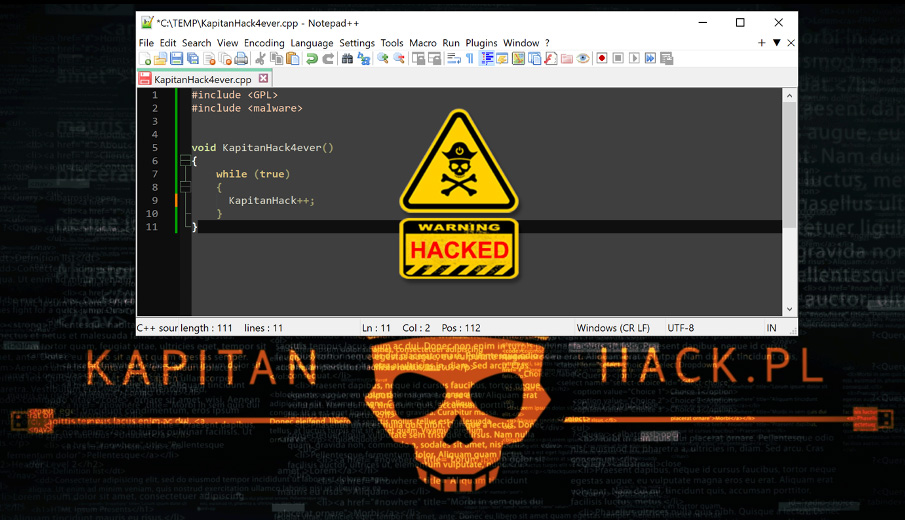

Otwierasz plik w Notepad++ i od razu uruchamiasz wirusa. Jak to możliwe?

Hakerzy zmanipulują chatboty? Ostrzeżenie brytyjskiej agencji ds. cyberbezpieczeństwa

Jak zabezpieczyć stronę internetową?

Jak Kaspersky reaguje na żądania dostępu do danych i informacji nieosobowych? Przegląd raportu transparentności

Moskwa zwiększa wpływy w Afryce. Czy będzie „interwencja” w Nigrze?

Przestańcie nagłaśniać rosyjskie ataki DDoS – to ich akcje propagandowe

Dlaczego warto rozpocząć naukę programowania?

Polityka bezpieczeństwa w firmie. Jak ją napisać?

Innowacyjne technologie zwiększają bezpieczeństwo kolei i pozwalają sprostać wyzwaniom transportowym