Czym są zamówienia publiczne i jak je monitorować

Darmowy VPS z 4 OCPU, 24GB RAMu i dyskiem 200GB

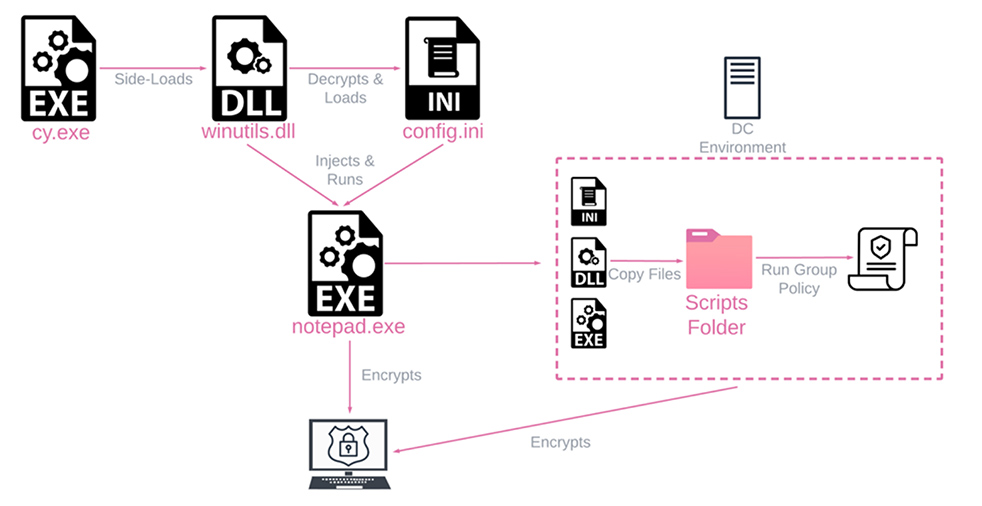

Rorschach – szybki i sprytny ransomware

⚠️ Uwaga na e-maile o zwrocie podatku!

Wielka Brytania karze TikToka za nadużycia względem prywatności dzieci

USA wpisały twórców Pegasusa na czarną listę. Tydzień później kupiły ich system

Najważniejsze nowości w Google Workspace z marca 2023

Chiński balon szpiegowski przechwytywał komunikację z obiektów wojskowych USA

Atak na systemy Western Digital i możliwość wycieku

Te kraje najczęściej żądają danych użytkowników. Jak wypada Polska?