Laptop i desktop w jednym stali domu

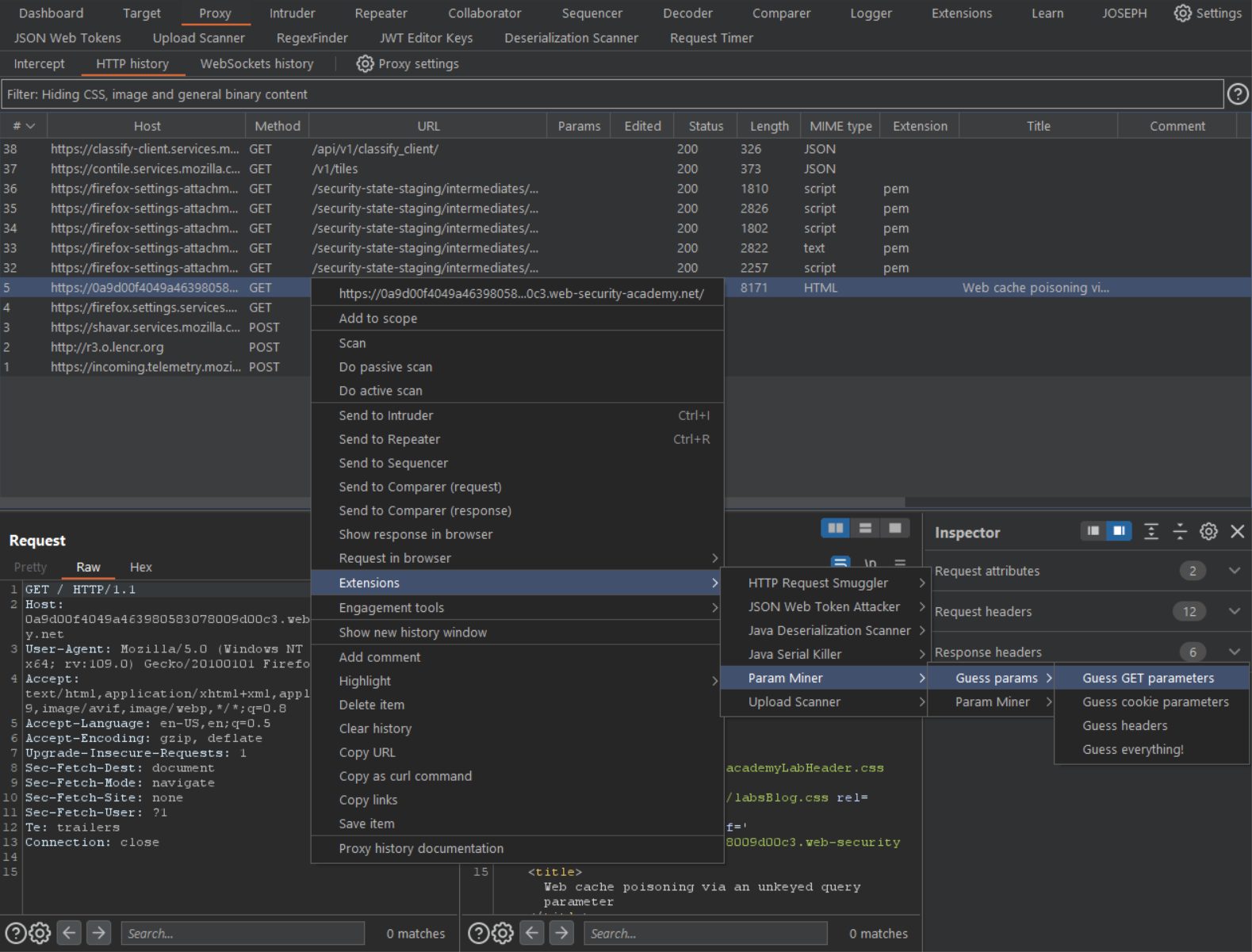

Param-miner — odkryj ukryte parametry

Terminal z Proxmox – tworzenie VM

#CyberMagazyn: Ubezpieczenia od cyberataków. "Wektor ataków hakerskich nie jest uzależniony od wielkości spółki"

Podwykonawca Apple’a, tajwański Foxconn chce uniezależnić się od Chin

Cyber, Cyber… – 341 – Jak przetwarzać dane?

Twitter zacieśnia polityczną cenzurę w Indiach. Musk miał bronić wolności słowa

Cyber, Cyber… – 340 – Raport – Aktualizacje w Apple i wykrycie wykorzystania podatności w Outlook

Korea Północna wykorzystuje cyberprzestępczość do finansowania szpiegowania

Mapowanie wydarzeń na świecie – poznaj narzędzia