#CyberMagazyn: Rewolucji nie będzie. Jak Iran inwigiluje i kontroluje telefony obywateli?

#CyberMagazyn: Jak TikTok wpływa na psychikę użytkowników?

Cyberataki odpowiadają za najwięcej przerw w działalności szpitali i klinik

Co w pentestach piszczy – przykłady, narzędzia, porady. The Hack Summit 2021

Cyber, Cyber… – 285 – Raport (10.11.2022 r.) – Uważaj na PowerPointa! Może podsłuchiwać

Badanie: Apple śledzi użytkowników ignorując własne ustawienia prywatności

Nowa funkcja w mObywatelu. Chodzi o środowisko

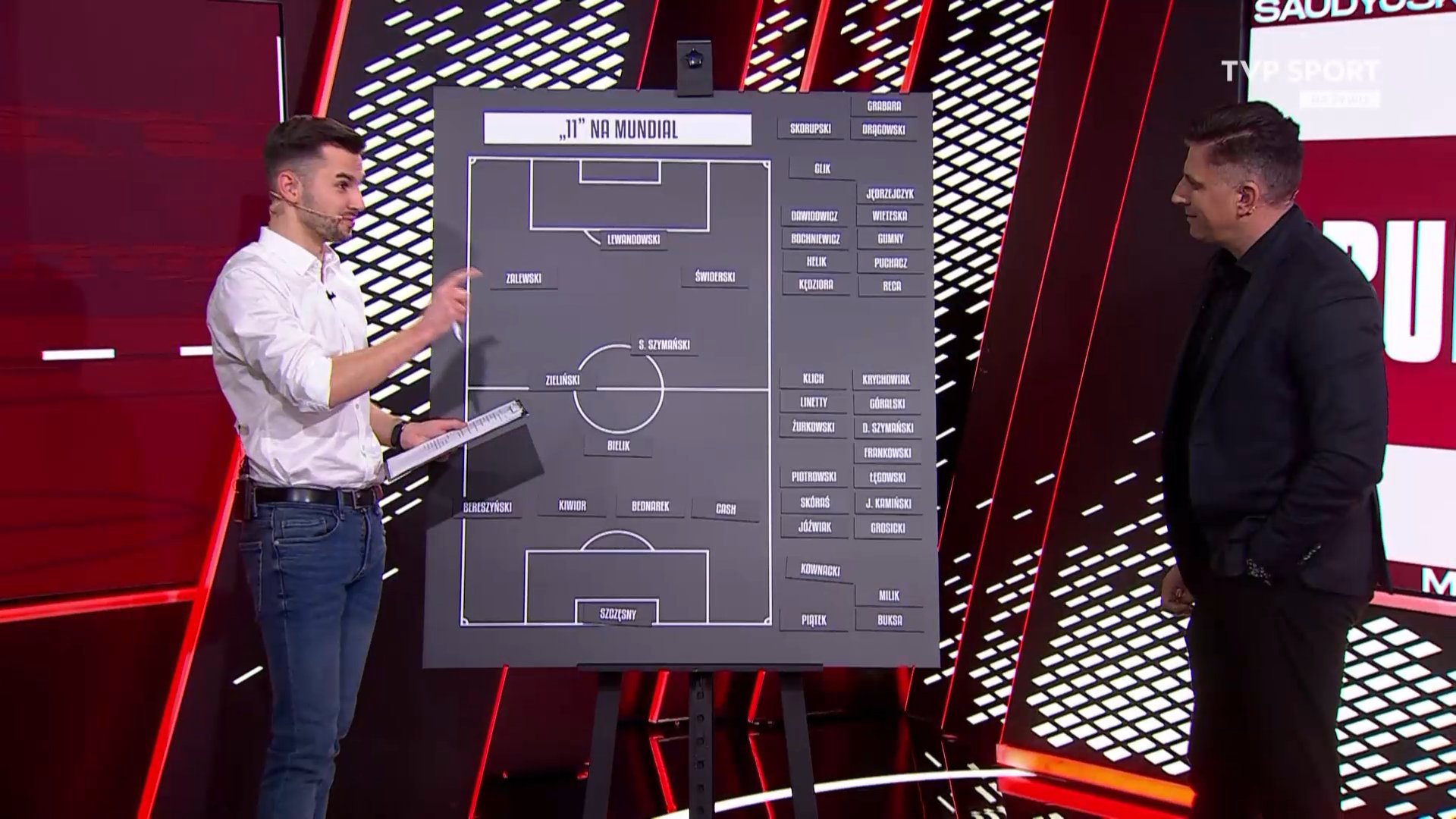

Zhakowano kanał TVP Sport

Pierwsze zmiany na Twitterze po przejęciu przez Muska. Podział na trzy typy kont

Czym jest spoofing i gdzie zgłosić ataki?