Postawy Polaków wobec prywatności w internecie – wywiad

Obejść sankcje, wyprzedzić USA. Co Chiny planują w branży czipowej?

Awaria ŚKUP naprawiona. Ransomware sparaliżował system na prawie dwa tygodnie

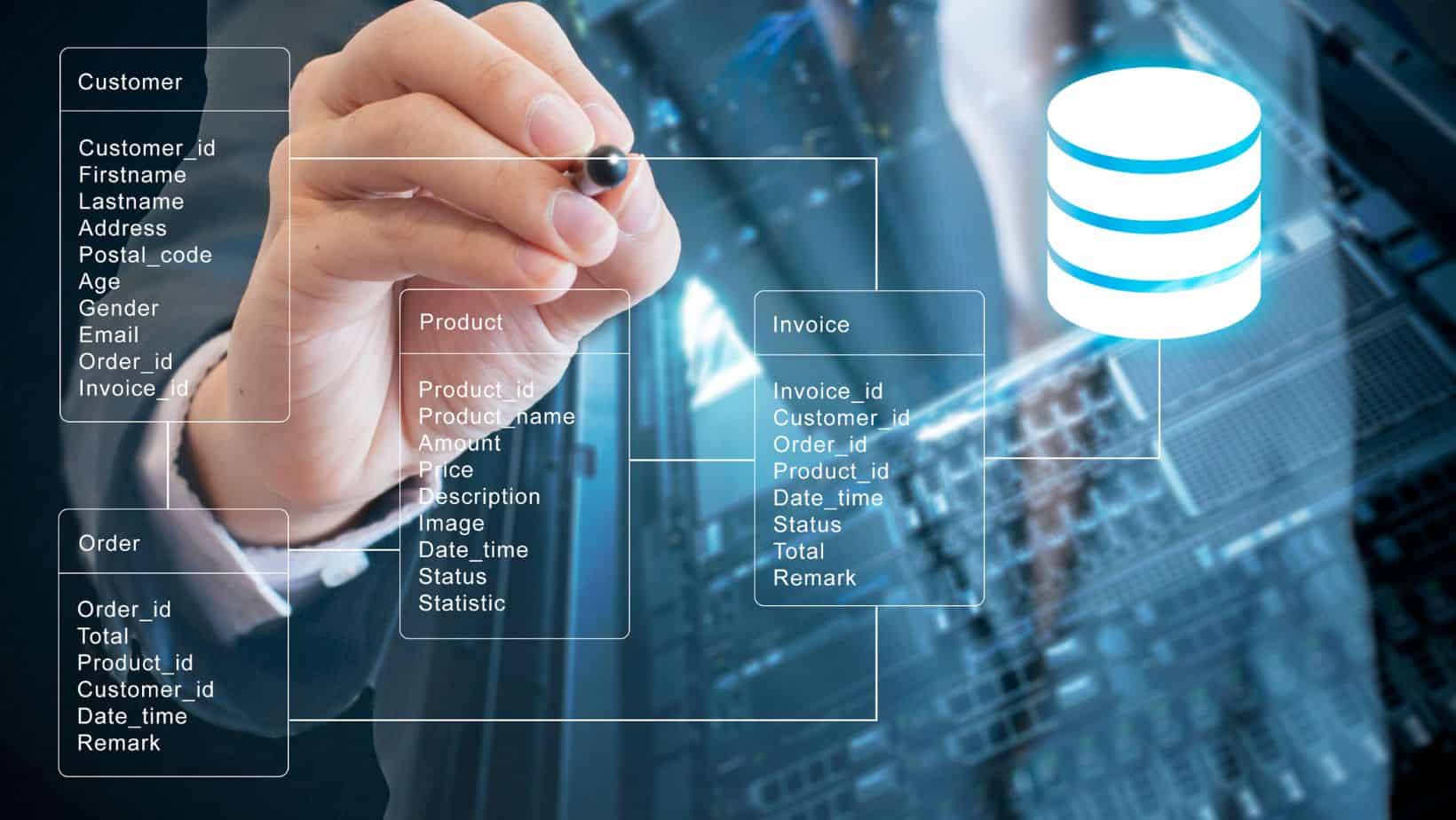

Instrukcja – jak stworzyć bazę firm/klientów

Cyber security – czy pandemia przysporzyła nam więcej cyberkłopotów?

Powstaje nowa amerykańska instytucja. Poskromi Big Techy?

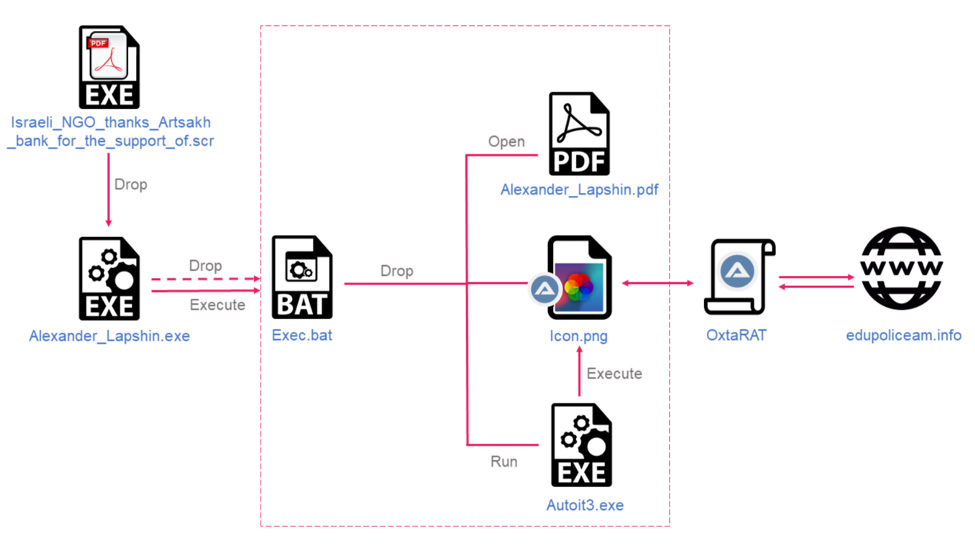

Organizacje w Armenii padły ofiarą ataków z wykorzystaniem nowego narzędzia szpiegującego

Największy na świecie rejestrator domen ofiarą cyberataku

Incydent bezpieczeństwa w sieci FBI. Trwa dochodzenie

Twitter wyłączył uwierzytelnianie dwuskładnikowe przez SMS. Radzimy co zrobić