Co dzieje się z firmą Kaspersky? Co z polskim oddziałem?

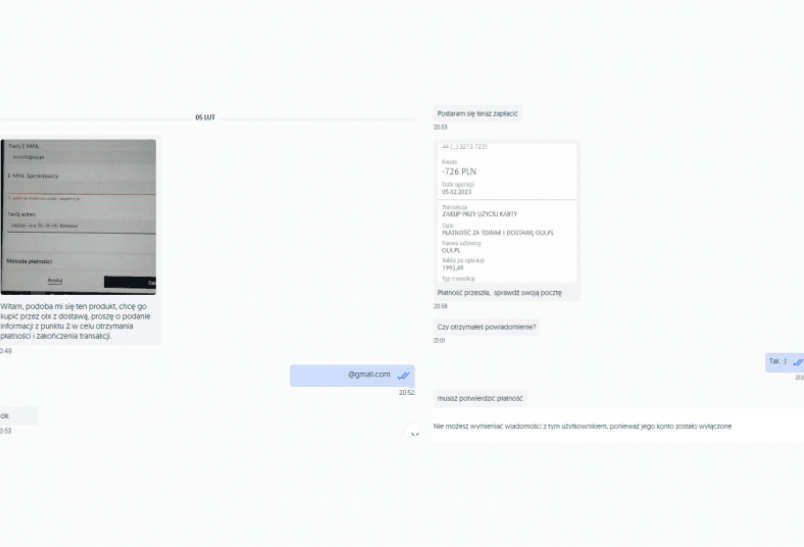

Nie daj się nabrać na ten phishing na OLX! Cyberprzestępcy oszukują przy przesyłkach OLX

Asystenci głosowi najpierw cieszą, potem irytują. Czy ich czas się kończy?

InPostowi rośnie konkurencja. DHL i Alibaba łączą siły

Przestępcy pozbawieni szyfrowanego komunikatora. Sukces akcji CBZC

Oszuści wysyłają maile z wyciągiem okresowym z PKO BP

Nowa kampania reklamowa "ad hijacking" za pośrednictwem Google Ads.

Kłopoty Twittera. Kontrowersje wokół zwolnień i API

Wzrasta liczba ataków typu "odmowa usługi" (DDoS)

Ransomware ESXiArgs atakuje niezałatane ESXi na całym świecie [potrzebujesz pomocy – napisz do nas!]

![Ransomware ESXiArgs atakuje niezałatane ESXi na całym świecie [potrzebujesz pomocy – napisz do nas!]](https://sekurak.pl/wp-content/uploads/2023/02/esxiargs-map-4.png)