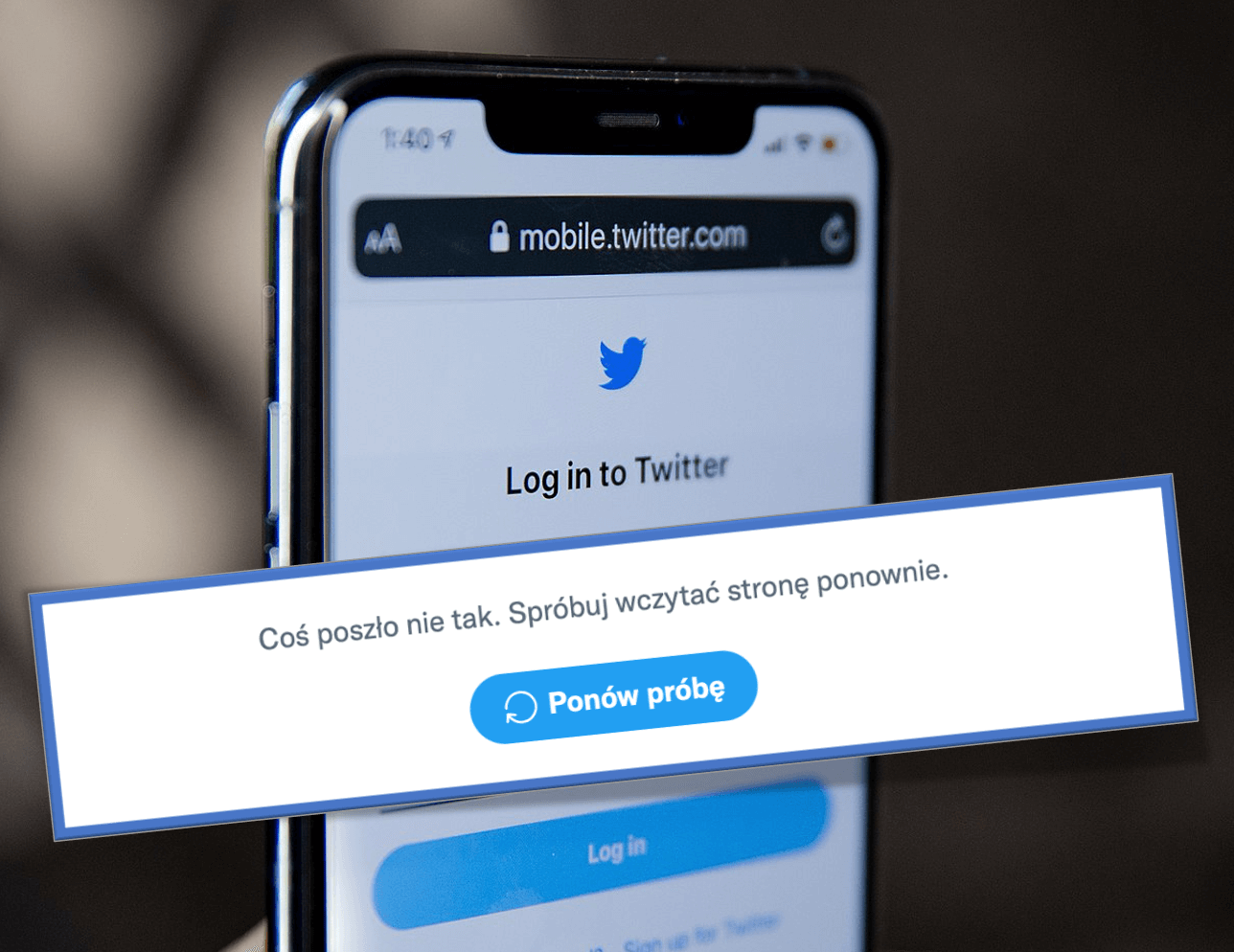

Awaria Twittera. Co się dzieje?

Uwaga na SIM-swapping. Jak zachować bezpieczeństwo swojego telefonu?

Raport Komisji Europejskiej ws. praworządności. O Polsce w kontekście Pegasusa

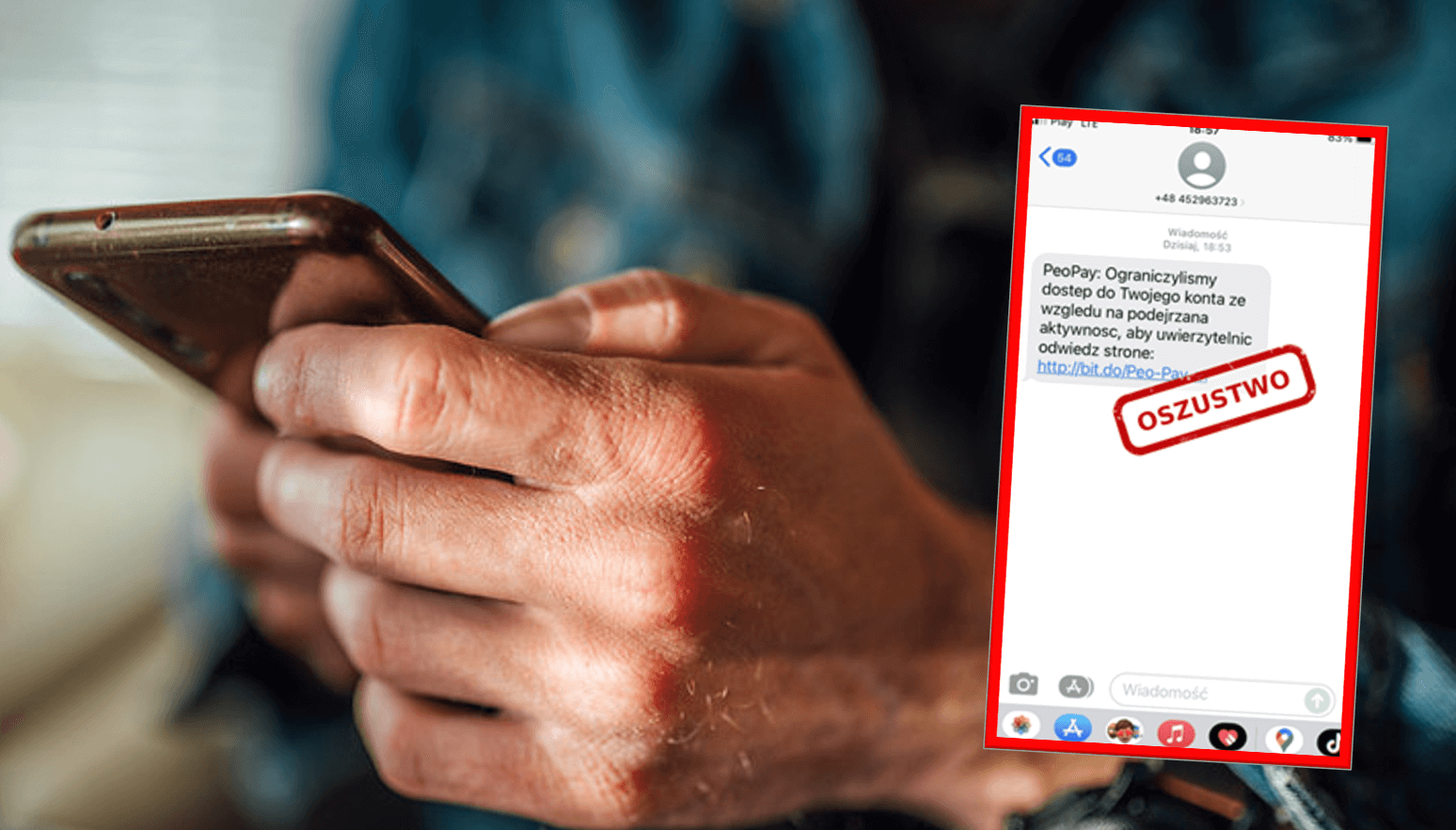

Dostałeś SMS-a od Pekao SA? To mogą być oszuści

Startuje program Cyfrowy Powiat. 63 mln zł na cyberbezpieczeństwo samorządów

Czy TikTok dyskryminuje dzieci oferując im mniej prywatności niż inne platformy?

Koncepcja Zero Trust- Historia i przyszłość

Bezpieczeństwo zaczyna się w Data Center

MPS – Ministerstwo Bezpieczeństwa Publicznego Chin i polityka cyber

Uwaga na fałszywe reklamy Apple. Przestępcy naciągają na fikcyjną cyfrową walutę