Groźna dziura w Microsoft IIS. Deserializacja usług może prowadzić do zdalnego wykonania kodu

Nawet nie wiesz, iż używasz narzędzi sabotażu i terroru

Proton Authenticator – prywatny generator kodów 2FA

Niemcy chcą przeprosin od Polaków za skandal w Instytucie Pileckiego. Absurd czy prowokacja?

Myśliwi na celowniku oszustów

Produkty Microsoftu, które pożegnamy w tym roku. Jest oficjalna lista zgonów

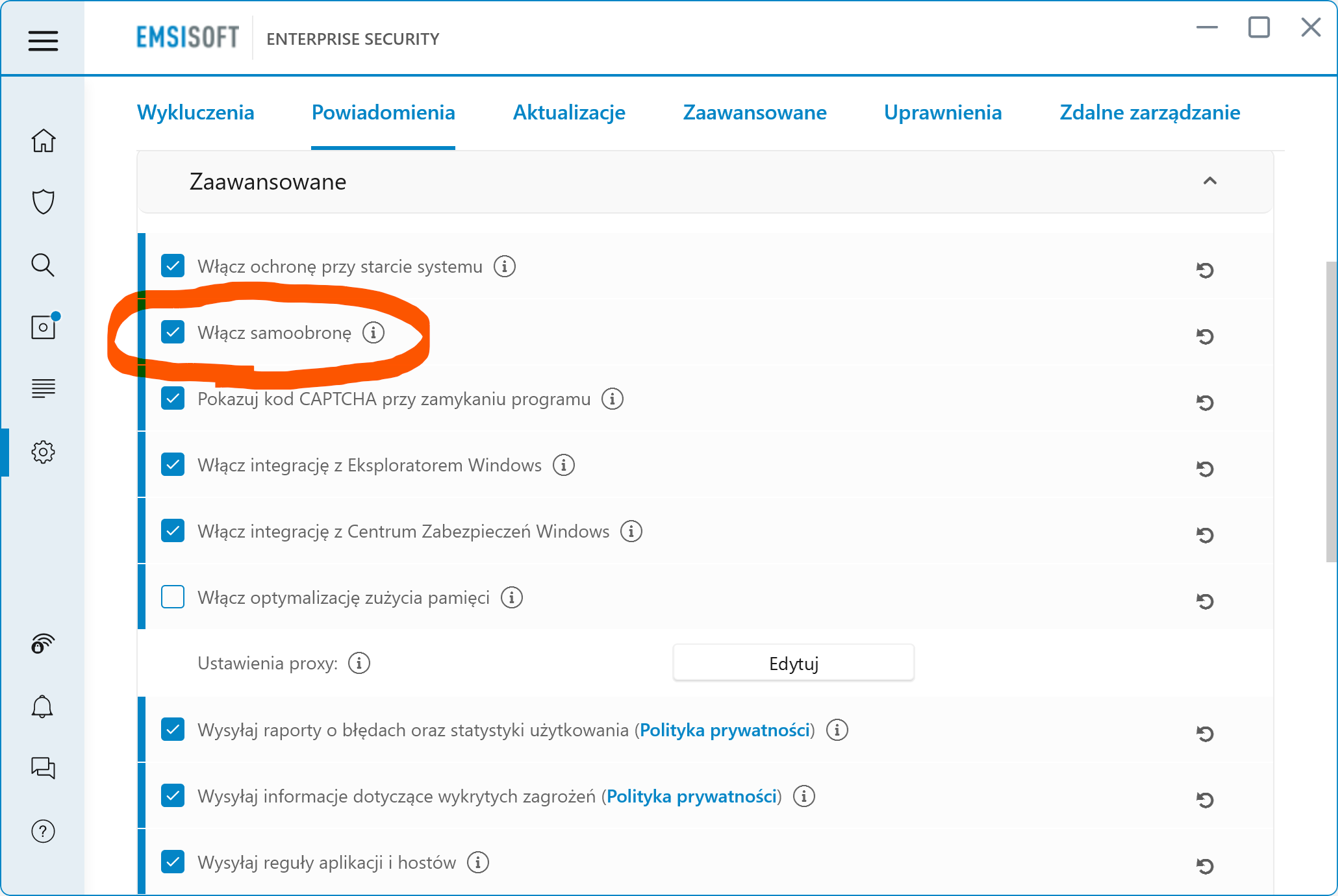

RDP i słabe hasła przyciągają cyberprzestępców – AV Killer w nowym wydaniu oraz potrzeba wielowarstwowego zabezpieczenia

Jakie zabezpieczenia OT na produkcji? „Od spawalni do robotów”

Najlepsze komunikatory bez numeru telefonu (i karty SIM!) – przegląd

Cyberatak na jedno z dużych Polskich miast! Mieszkańcy mogli zostać bez wody