Polska na czołowej liście hakerskich celów, wyprzedzamy choćby Ukrainę. Raport ujawnia niepokojące dane

Uwaga na to rozszerzenie do Chrome. W tajemnicy robi screenshoty stron, które odwiedzasz

Polska to najczęściej atakowany przez hakerów kraj w Europie!

„Haktywizm” przybiera na sile w Europie. Polska na samym szczycie listy

Incydent bezpieczeństwa w sklepie Botland.com.pl

Skandal w Ministerstwie Kultury. Uznali szefową Instytutu Pileckiego za "sygnalistkę", a potem po prostu ją zdradzili

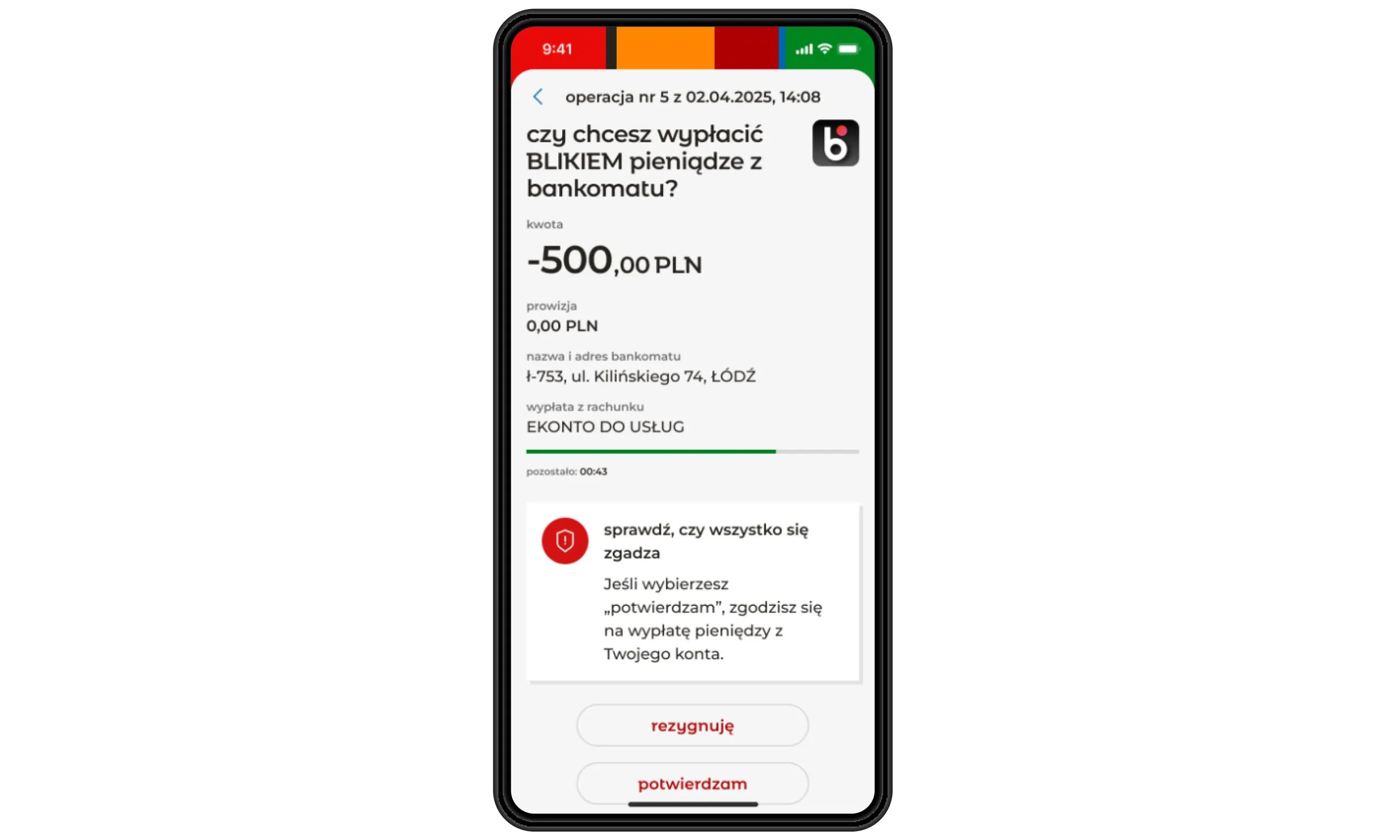

Płatności BLIK? Zapamiętaj na co warto uważać

Piszą, iż dostałeś pieniądze i to niemałe. Rzeczywistość jest brutalna

Nowy etap inwigilacji? Rosja wprowadza obowiązkowy komunikator Max

Nieznany exploit RCE dla Windows 10/11 i Server 2022 na sprzedaż. Czy konto SYSTEM jest już na wyciągnięcie ręki?