Od czasu 2023 roku, gdy testowałem ChatGPT i Bard (obecnie Gemini) temat sztucznej inteligencji — jak można było przypuszczać — nie stracił na atrakcyjności. Praktycznie codziennie można znaleźć kilka nowych artykułów poruszających te zagadnienia. AI dla niektórych stało się zamiennikiem wyszukiwarki internetowej, serwisów typu forum czy grup tematycznych na Facebook’u, a w skrajnych przypadkach — pewnie także własnej inteligencji.

Powstaje wiele usług ułatwiających codzienne zadania, także te zawodowe, opartych na sztucznej inteligencji. Nie trzeba już tworzyć grafik w odpowiednich programach, bo wystarczy prompt. Generowane obrazy są w tej chwili na tyle wysokiej jakości, iż z powodzeniem mogą być stosowane przykładowo jako grafiki do postów czy artykułów. choćby jeżeli pojawiają się niedoskonałości, to raczej nie będą zbyt łatwo widoczne. Poza tym można odnieść wrażenie, iż powoli przyzwyczajamy się do standardu grafik „autorstwa” AI.

Odpowiednie użycie AI oczywiście może ułatwić wiele zadań i jest to pozytywny aspekt. Nie raz skorzystałem z ChatGPT do przygotowania bardzo elegancko wyglądającego szablonu HTML opartego na Bootstrap czy ciekawej animacji gradientów jako tła strony w samym CSS. Pewnie taki kod nie jest szczególnie profesjonalny, niemniej spełnia swoje zadania. Wydaje mi się też, iż AI sprawniej radzi sobie z CSS i JavaScript niż z językami backendowymi czy np. skryptami Bash. Mimo wszystko bardzo wątpliwe, iż aktualne „umiejętności” sztucznej inteligencji umożliwią kompletne przygotowanie bardziej złożonej witryny — to zastosowanie AI na ten moment ogranicza się raczej do skromnych stron one page. Szanse, iż AI będzie alternatywą dla zespołów programistów, są praktycznie zerowe — chyba iż ktoś ma naprawdę niewielkie umiejętności techniczne.

Osobiście mam wrażenie, iż współczesne AI może zastąpić jedynie kiepskiej jakości redaktorów serwisów informacyjnych oraz osoby zajmujące się marketingiem z przypadku i nieodnoszące szczególnych sukcesów w pracy. Zawody związane z pracą fizyczną oraz wszystkie inne wymagające sensownych umiejętności na pewno nie są zagrożone zwolnieniami z powodu AI.

Źródło: www.engineering.com

Źródło: www.engineering.com

W ramach tego testu sprawdziłem aż 7 różnych rozwiązań sztucznej inteligencji:

- ChatGPT (https://chatgpt.com)

- Gemini (https://gemini.google.com)

- Claude (https://claude.ai)

- Copilot (https://copilot.microsoft.com)

- Perplexity (https://www.perplexity.ai)

- Grok (dostępny jako funkcjonalność serwisu X — https://x.com)

Tak jak ostatnio, przygotowałem 3 pytania dla każdej kategorii: bezpieczeństwo IT, administracja IT i DevOps. Daje to w sumie 9 pytań. Nie zmieniła się też forma testu — każde AI otrzymuje ten sam prompt (przygotowane pytanie) i na podstawie odpowiedzi stwierdzamy, które poradziło sobie lepiej z danym zagadnieniem.

Kategoria: Bezpieczeństwo IT

Pytanie 1

Poprzez zewnętrzną usługę hostingu udostępniłem aplikację internetową przeznaczoną dla pracowników naszej firmy. Aplikacja wymaga oczywiście zalogowania, a aktualnie założone jest wyłącznie konto serwisowe z uprawnieniami administratora aplikacji. Chciałbym, aby pracownicy logowali się z użyciem poświadczeń Active Directory, czyli tak, jak w tej chwili logują się na firmowych urządzeniach. Z wiadomych powodów nie możemy wystawić usługi LDAP na zewnątrz, a hosting odmówił zestawienia połączenia VPN do naszej sieci. Posiadamy jednak możliwość wystawienia innej usługi, która pozwoli na logowanie kontami Active Directory. Czy możesz podać przykład takiego rozwiązania? Pracownicy niekoniecznie będą korzystać z tej aplikacji, znajdując się w firmie. Dodatkowo chciałbym uniknąć kosztów, więc zależy mi na bezpłatnych narzędziach (nie dotyczy to ewentualnych licencji na systemy operacyjne). Preferuję rozwiązania self-hosted, które nie są zależne od żadnych zewnętrznych usług. Większe doświadczenie mam też z rozwiązaniami Microsoft.

Rozwiązanie, które spełnia Twoje wymagania, to wykorzystanie usługi Active Directory Federation Services (AD FS) lub podobnego mechanizmu obsługującego SAML lub OpenID Connect. Poniżej przedstawiam szczegółowy sposób na osiągnięcie tego celu:

1. AD FS jako punkt pośredniczący

Active Directory Federation Services (AD FS) umożliwia wystawienie zewnętrznego punktu autoryzacji bez potrzeby bezpośredniego wystawiania usługi LDAP czy łączenia przez VPN. AD FS działa jako pośrednik między aplikacją a Active Directory. Pracownicy mogą uwierzytelniać się swoimi poświadczeniami AD przy użyciu protokołów takich jak SAML lub OAuth2/OpenID Connect.

Kluczowe kroki:

1. Uruchomienie serwera AD FS:

– Uruchom dedykowaną maszynę z Windows Server, najlepiej w wersji 2019/2022, z włączoną rolą AD FS.

– Skonfiguruj serwer AD FS i dodaj go do domeny Active Directory.

– Wygeneruj certyfikat SSL dla serwera AD FS (możesz użyć np. Let’s Encrypt).

2. Stworzenie relacji zaufania (Relying Party Trust):

– Dodaj swoją aplikację jako „Relying Party” w konsoli AD FS. Określ URL aplikacji jako punkt końcowy.

– Skonfiguruj wymagane reguły wydawania roszczeń (np. nazwa użytkownika, e-mail, grupy AD).

3. Wystawienie punktu autoryzacji AD FS na zewnątrz:

– Wystaw usługę AD FS na zewnątrz, np. przez odpowiednią konfigurację zapory lub Reverse Proxy, takiego jak Microsoft Web Application Proxy (WAP).

4. Integracja aplikacji z AD FS:

– o ile aplikacja wspiera SAML lub OpenID Connect, skonfiguruj jej endpointy (np. adresy logowania i wylogowania) na podstawie informacji udostępnionych przez AD FS.

2. Alternatywa: Keycloak jako brama autoryzacyjna

Jeśli wolisz rozwiązania open-source, możesz użyć Keycloak – potężnego serwera do zarządzania tożsamością i dostępem, który wspiera integrację z Active Directory.

Kluczowe kroki:

1. Instalacja Keycloak:

– Uruchom Keycloak na dedykowanej maszynie (np. z Linuxem) lub w kontenerze Docker.

– Wygeneruj certyfikat SSL dla serwera Keycloak.

2. Integracja Keycloak z Active Directory:

– Skonfiguruj Keycloak, aby działał jako brokerska usługa tożsamości, łącząc się z Active Directory przez LDAP.

– Skonfiguruj synchronizację użytkowników z AD.

3. Wystawienie Keycloak na zewnątrz:

– Podobnie jak w przypadku AD FS, wystaw punkt końcowy Keycloak na zewnątrz dzięki Reverse Proxy lub NAT.

4. Integracja aplikacji z Keycloak:

– Skonfiguruj aplikację, aby korzystała z SAML, OAuth2 lub OpenID Connect, w zależności od tego, co obsługuje.

3. Wskazówki i dodatkowe uwagi

– Bezpieczeństwo:

– Upewnij się, iż zarówno serwer AD FS/Keycloak, jak i aplikacja komunikują się dzięki HTTPS.

– Rozważ wprowadzenie dodatkowych mechanizmów ochrony, np. MFA (Multi-Factor Authentication).

– Zalety AD FS:

– Natywna obsługa protokołów i pełna integracja z Active Directory.

– Nie wymaga dodatkowego oprogramowania, poza licencją na Windows Server.

– Zalety Keycloak:

– Open-source, brak kosztów licencyjnych.

– Możliwość łatwej rozbudowy o dodatkowe mechanizmy autoryzacji.

Podsumowując, o ile preferujesz rozwiązania Microsoft i zależy Ci na jak najmniejszej liczbie komponentów, AD FS będzie najlepszym wyborem. o ile natomiast wolisz elastyczność i rozwiązanie open-source, rozważ wdrożenie Keycloak. Obydwa rozwiązania spełniają Twoje wymagania i pozwalają na bezpieczne logowanie pracowników z użyciem poświadczeń Active Directory.

https://chatgpt.com/share/678cbe55-2838-8004-9649-aa6724dfb2d1

Rozumiem, iż chcesz umożliwić logowanie do aplikacji internetowej dzięki poświadczeń Active Directory, ale bez wystawiania usługi LDAP na zewnątrz i bez połączenia VPN. Dodatkowo preferujesz rozwiązania self-hosted i masz większe doświadczenie z technologiami Microsoft.

W takim przypadku dobrym rozwiązaniem może być wykorzystanie Active Directory Federation Services (AD FS). Jest to usługa Microsoft, która umożliwia logowanie jednokrotne (SSO) do aplikacji internetowych, korzystając z poświadczeń Active Directory. AD FS działa jako dostawca tożsamości (IdP), który uwierzytelnia użytkowników i przekazuje informacje o ich tożsamości do aplikacji (w tym przypadku Twojej aplikacji internetowej hostowanej zewnętrznie).

Jak to działa?

Użytkownik próbuje uzyskać dostęp do aplikacji internetowej.

Aplikacja przekierowuje użytkownika do serwera AD FS.

AD FS prosi użytkownika o podanie poświadczeń (login i hasło z Active Directory).

Po uwierzytelnieniu AD FS generuje token (zazwyczaj SAML), który zawiera informacje o tożsamości użytkownika.

AD FS przekierowuje użytkownika z powrotem do aplikacji, przekazując jej token.

Aplikacja weryfikuje token i loguje użytkownika.

Zalety AD FS:

Bezpieczeństwo: Poświadczenia Active Directory nie są udostępniane bezpośrednio aplikacji internetowej.

Logowanie jednokrotne (SSO): Użytkownicy logują się tylko raz, a następnie mają dostęp do wielu aplikacji.

Integracja z Active Directory: Bezpośrednia integracja z istniejącą infrastrukturą.

Elastyczność: Możliwość konfiguracji różnych reguł dostępu.

Brak zależności od zewnętrznych usług (self-hosted): Całość infrastruktury znajduje się w Twojej sieci.

Darmowy (w ramach licencji Windows Server): Nie wymaga dodatkowych opłat licencyjnych (zakładając, iż posiadasz licencje na system operacyjny Windows Server).

Wymagania:

Serwer z systemem Windows Server (np. Windows Server 2019 lub nowszy) z zainstalowaną rolą AD FS.

Certyfikat SSL dla serwera AD FS (zalecany certyfikat od zaufanego urzędu certyfikacji).

Konfiguracja rekordu DNS dla serwera AD FS.

Konfiguracja aplikacji internetowej do obsługi uwierzytelniania dzięki AD FS (np. przy użyciu bibliotek OWIN dla aplikacji .NET).

Alternatywy (mniej preferowane w tym przypadku):

Azure AD Application Proxy: Wymaga subskrypcji Azure AD (choć istnieje darmowa wersja z ograniczeniami). Pozwala na publikowanie aplikacji wewnętrznych na zewnątrz bez konieczności otwierania portów w firewallu, ale wprowadza zależność od chmury Microsoft.

OpenID Connect/OAuth 2.0 z własnym serwerem autoryzacji: Bardziej skomplikowane w konfiguracji, ale daje większą elastyczność. Wymaga wdrożenia i utrzymania własnego serwera autoryzacji.

Podsumowując: Biorąc pod uwagę Twoje preferencje i wymagania, AD FS wydaje się być najlepszym rozwiązaniem. Jest bezpłatne (w ramach licencji Windows Server), self-hosted, integruje się z Active Directory i zapewnia bezpieczne logowanie jednokrotne.

Pamiętaj, iż wdrożenie AD FS wymaga pewnej wiedzy technicznej. W razie potrzeby możesz skorzystać z dokumentacji Microsoft lub poszukać pomocy w Internecie.

W tej sytuacji najlepszym rozwiązaniem będzie wdrożenie Azure AD Application Proxy lub własnego serwera ADFS (Active Directory Federation Services). Przeanalizujmy oba rozwiązania:

1. ADFS (Active Directory Federation Services):

– Jest to darmowe rozwiązanie Microsoft dostępne w Windows Server

– Pozwala na bezpieczną federację tożsamości

– Wspiera protokoły SAML 2.0 i WS-Federation

– Można go zainstalować we własnej infrastrukturze

– Wymaga tylko wystawienia na zewnątrz przez HTTPS

– Nie wymaga dodatkowych licencji

Proponuję implementację z wykorzystaniem ADFS, ponieważ:

– Jest to rozwiązanie self-hosted

– Nie generuje dodatkowych kosztów

– Jest niezależne od usług zewnętrznych

– Dobrze integruje się z Active Directory

– Ma solidne wsparcie Microsoftu

– Oferuje wysoki poziom bezpieczeństwa

Oto ogólny zarys implementacji:

1. Wymagania:

– Windows Server z rolą ADFS

– Certyfikat SSL dla domeny ADFS

– Otwarty port 443 na zaporze

– Publiczny adres IP lub DNS

2. Podstawowe kroki wdrożenia:

– Instalacja roli ADFS na serwerze Windows

– Konfiguracja certyfikatu SSL

– Dodanie Relying Party Trust dla aplikacji

– Konfiguracja Claims Rules

– Publikacja ADFS przez reverse proxy

3. Po stronie aplikacji:

– Implementacja uwierzytelniania przez SAML 2.0 lub WS-Federation

– Konfiguracja zaufania do ADFS

– Mapowanie atrybutów użytkownika

Czy chciałbyś, żebym przedstawił bardziej szczegółowe kroki implementacji któregoś z tych elementów?

Rozumiem, iż potrzebujesz rozwiązania, które pozwoli pracownikom na logowanie do aplikacji internetowej dzięki poświadczeń Active Directory, bez konieczności korzystania z usług zewnętrznych czy VPN. Oto kilka bezpłatnych narzędzi, które mogą spełnić Twoje wymagania:

1. Keycloak: Jest to popularne i wszechstronne narzędzie do zarządzania tożsamościami, które oferuje możliwość synchronizacji z Active Directory. Keycloak jest łatwy w konfiguracji i obsługuje różne protokoły uwierzytelniania, takie jak OpenID Connect i SAML.

2. Authentik: Jest to narzędzie do uwierzytelniania, które również współpracuje z Active Directory. Authentik jest prosty w użyciu i oferuje synchronizację LDAP.

3. SuperTokens: To narzędzie do uwierzytelniania, które można samodzielnie hostować. SuperTokens oferuje wsparcie dla wielu protokołów uwierzytelniania i jest łatwy w konfiguracji.

4. FreeIPA: Jest to narzędzie do zarządzania tożsamościami, które może być synchronizowane z Active Directory. FreeIPA jest bardziej zaawansowane, ale oferuje szerokie możliwości konfiguracji.

5. LLDAP: Jest to lekki i prosty w konfiguracji LDAP server, który może być używany jako backend dla Authentika lub Keycloak. LLDAP jest łatwy w użyciu i oferuje przykładowe konfiguracje dla popularnych aplikacji.

Każde z tych narzędzi jest dostępne jako open source i nie wymaga dodatkowych kosztów licencyjnych. Możesz wypróbować kilka z nich, aby znaleźć najlepsze rozwiązanie dla Twojej aplikacji.

Czy chciałbyś więcej informacji na temat konkretnego z nich?

Aby umożliwić pracownikom logowanie się do aplikacji internetowej przy użyciu poświadczeń Active Directory (AD), nie wystawiając jednocześnie usługi LDAP na zewnątrz, można rozważyć kilka rozwiązań opartych na samodzielnym hostingu. Oto kilka opcji:

Rozwiązania samodzielnego hostingu

1. Authentik

– Opis: Authentik to rozwiązanie typu open-source, które działa jako serwer tożsamości i obsługuje protokoły OAuth 2.0 oraz OpenID Connect. Można go skonfigurować do integracji z Azure AD, co pozwala na użycie istniejących kont AD do logowania się do aplikacji.

– Zalety: Jest to narzędzie samodzielne, które można uruchomić na własnym serwerze. Umożliwia centralne zarządzanie dostępem do różnych aplikacji.

– Koszt: Bezpłatne w wersji podstawowej.

2. Authelia

– Opis: Authelia to kolejny serwer tożsamości, który obsługuje SSO (Single Sign-On) dla aplikacji webowych. Umożliwia integrację z LDAP i może być skonfigurowany do współpracy z Azure AD.

– Zalety: Oferuje zaawansowane funkcje bezpieczeństwa, takie jak weryfikacja dwuetapowa i możliwość dostosowywania polityk dostępu.

– Koszt: Oprogramowanie open-source, więc można je używać bezpłatnie.

3. Azure AD B2C

– Opis: Choć Azure AD B2C jest usługą chmurową, można skonfigurować ją tak, aby działała jako dostawca tożsamości dla aplikacji samodzielnie hostowanej. Wymaga jednak dostępu do internetu dla autoryzacji.

– Zalety: Umożliwia korzystanie z istniejących kont AD oraz łatwą integrację z aplikacjami ASP.NET.

– Koszt: Może wiązać się z kosztami w zależności od liczby użytkowników i wykorzystania.

Wdrożenie

Aby wdrożyć jedno z powyższych rozwiązań, należy:

1. Zainstalować wybrane oprogramowanie na serwerze (np. Authentik lub Authelia).

2. Skonfigurować połączenie z Active Directory, co pozwoli na uwierzytelnianie użytkowników przy użyciu ich istniejących poświadczeń.

3. Dostosować aplikację internetową, aby korzystała z nowego mechanizmu logowania (np. poprzez integrację z OpenID Connect lub OAuth 2.0).

Podsumowanie

Wybór odpowiedniego rozwiązania zależy od specyficznych potrzeb Twojej organizacji oraz poziomu skomplikowania wdrożenia, które jesteś w stanie przeprowadzić. Authentik i Authelia są solidnymi opcjami, które powinny spełnić wymagania dotyczące logowania przy użyciu Active Directory bez konieczności wystawiania LDAP na zewnątrz.

https://www.perplexity.ai/search/poprzez-zewnetrzna-usluge-host-HmNHps8wQz27S14yLSMDxg

Aby umożliwić pracownikom logowanie się do aplikacji internetowej dzięki poświadczeń Active Directory bez konieczności korzystania z LDAP lub VPN, jednym z rozwiązań jest użycie Kerberos Constrained Delegation (KCD). Oto jak to może działać:

Kerberos Constrained Delegation:

Konfiguracja: Możesz skonfigurować delegację Kerberos do serwera aplikacji webowej. To pozwala na uwierzytelnienie użytkowników bezpośrednio przez Active Directory, ale z ograniczeniami, które określają, które serwery mogą delegować poświadczenia.

Jak to działa:

Użytkownik loguje się do swojego urządzenia firmowego, uzyskując bilet Kerberos.

Aplikacja webowa, działająca na zewnętrznym hostingu, jest skonfigurowana do użycia KCD. Serwer aplikacji wysyła żądanie do kontrolera domeny Active Directory w imieniu użytkownika, używając jego biletu Kerberos, aby uzyskać potwierdzenie tożsamości.

Korzyści:

Unikasz eksponowania LDAP na zewnątrz, co zwiększa bezpieczeństwo.

Nie wymaga VPN, co jest zgodne z ograniczeniami infrastruktury hostingu.

Implementacja:

Serwer IIS: jeżeli używasz IIS jako serwera webowego, można skonfigurować KCD w IIS. Będziesz potrzebował:

Utworzyć zaufaną relację delegacji między serwerem aplikacji a Active Directory.

Skonfigurować serwer aplikacji jako serwer zasobów w AD, który może przyjmować delegowane poświadczenia tylko od konkretnych serwerów front-endowych (jeśli masz takie), lub bezpośrednio od użytkowników.

Windows Authentication: Użyj modułu uwierzytelniania Windows w IIS, aby serwer aplikacji mógł „rozmawiać” z AD bezpośrednio przez Kerberos.

Bezpłatne Narzędzia:

Active Directory Federation Services (AD FS): Chociaż AD FS jest zwykle używany dla federacyjnego logowania, można go skonfigurować do użycia Kerberos. AD FS jest częścią systemu Windows Server, więc jeżeli masz licencję na Windows Server, nie generuje dodatkowych kosztów.

Samo hostowanie: Wszystkie te rozwiązania są self-hosted, co oznacza, iż nie zależą od zewnętrznych usług, co powinno spełniać Twoje wymagania.

Uwagi:

Skonfigurowanie KCD wymaga pewnej wiedzy technicznej dotyczącej Active Directory i zarządzania serwerami Windows.

Musisz zapewnić, iż serwer aplikacji ma odpowiednią konfigurację SPN (Service Principal Name) dla Kerberos.

To rozwiązanie pozwoli na bezpieczne uwierzytelnianie użytkowników bez konieczności eksponowania LDAP na zewnątrz czy korzystania z VPN, spełniając jednocześnie wymóg uniknięcia dodatkowych kosztów.

W sytuacji z pytania najlepszym rozwiązaniem byłoby zastosowanie AD FS. Konfiguracja tej usługi jest dość złożona, jednak dla użytkowników końcowych to bardzo wygodne rozwiązanie. Bardzo dobra odpowiedź została wygenerowana przez Claude — użytkownik nie oczekiwał dokładnej instrukcji konfiguracji, a raczej ogólnych kroków. Podany opis AD FS w tej odpowiedzi jest bezbłędny. Najgorzej z promptem poradził sobie Copilot, który nie wymienił żadnego rozwiązania Microsoft.

Pytanie 2

Użytkownik otrzymał poświadczenia, których może używać do połączenia SSH. dzięki polecenia ssh-copy-id przesłał na serwer swój klucz publiczny. Potwierdził, iż w pliku .ssh/authorized_keys znajduje się odpowiedni klucz. Mimo to serwer SSH wydaje się ignorować ten plik — cały czas widoczny jest monit o podanie hasła. Administrator twierdzi, iż SSH działa na ustawieniach domyślnych, a sam może połączyć się z użyciem klucza. Użytkownik zwrócił uwagę, iż jego katalog domowy jest poza /home, niemniej posiada w nim odpowiednie uprawnienia, tak samo dla katalogu .ssh i pliku authorized_keys.

Opisany problem wskazuje na potencjalny problem z konfiguracją SSH lub ustawieniami uprawnień. Poniżej lista kroków diagnostycznych i rozwiązań:

1. Sprawdzenie uprawnień i właściciela

Choć użytkownik wspomniał, iż uprawnienia są odpowiednie, warto je zweryfikować:

– Katalog domowy użytkownika:

ls -ld /sciezka/do/katalogu/domowego

Upewnij się, iż katalog domowy należy do użytkownika i grupa również jest poprawna:

– Właściciel: użytkownik.

– Uprawnienia: maksymalnie 755.

– Katalog .ssh:

ls -ld /sciezka/do/katalogu/domowego/.ssh

– Właściciel: użytkownik.

– Uprawnienia: dokładnie 700.

– Plik authorized_keys:

ls -l /sciezka/do/katalogu/domowego/.ssh/authorized_keys

– Właściciel: użytkownik.

– Uprawnienia: dokładnie 600.

2. Sprawdzenie konfiguracji SSH

Chociaż administrator zapewnia, iż SSH działa na ustawieniach domyślnych, warto to zweryfikować.

– Otwórz plik konfiguracyjny serwera SSH (zazwyczaj /etc/ssh/sshd_config) i sprawdź następujące opcje:

PubkeyAuthentication yes

AuthorizedKeysFile %h/.ssh/authorized_keys

Jeśli opcja AuthorizedKeysFile wskazuje na inną ścieżkę niż domyślna (%h oznacza katalog domowy użytkownika), należy dostosować konfigurację lub przenieść plik authorized_keys w odpowiednie miejsce.

Po wprowadzeniu zmian zrestartuj serwer SSH:

sudo systemctl restart sshd

3. Dzienniki serwera SSH

Warto przejrzeć dzienniki serwera SSH, aby uzyskać szczegółowe informacje na temat problemu z autoryzacją:

sudo tail -f /var/log/auth.log

Lub w systemach z journalctl:

sudo journalctl -u sshd -f

Szukaj błędów związanych z autoryzacją klucza publicznego.

4. Selinux/AppArmor

Jeśli system korzysta z mechanizmów bezpieczeństwa takich jak SELinux lub AppArmor, mogą one blokować dostęp do plików.

– SELinux:

Sprawdź status SELinux:

getenforce

Jeśli jest ustawiony na Enforcing, sprawdź kontekst bezpieczeństwa plików:

ls -Z /sciezka/do/katalogu/domowego/.ssh/authorized_keys

Oczekiwany kontekst powinien wyglądać mniej więcej tak:

unconfined_u:object_r:ssh_home_t:s0

Jeśli kontekst jest nieprawidłowy, napraw go:

restorecon -R /sciezka/do/katalogu/domowego/.ssh

– AppArmor:

Sprawdź profil AppArmor dla SSH:

sudo aa-status

Jeśli profil blokuje dostęp, dodaj odpowiednie reguły lub wyłącz AppArmor dla SSH.

5. Sprawdzenie klucza publicznego i prywatnego

Upewnij się, iż plik authorized_keys zawiera prawidłowy klucz publiczny i odpowiadający mu klucz prywatny jest używany do połączenia.

Na komputerze klienta sprawdź, który klucz jest używany:

ssh -v -i /sciezka/do/klucza prywatnego user@server

Jeśli klucz prywatny różni się od wpisanego w authorized_keys, należy poprawić konfigurację.

6. Debugowanie połączenia

Na komputerze klienta włącz szczegółowe debugowanie SSH:

ssh -vvv user@server

Szczegółowe logi pomogą zidentyfikować, dlaczego klucz publiczny nie jest akceptowany.

Podsumowanie

Najczęstsze przyczyny problemu:

1. Nieodpowiednie uprawnienia katalogu domowego, .ssh lub authorized_keys.

2. Niepoprawna konfiguracja SSH.

3. Blokady SELinux lub AppArmor.

4. Błędny lub niezgodny klucz publiczny/prywatny.

Rozwiązywanie krok po kroku zgodnie z powyższymi wskazówkami powinno wyeliminować problem. jeżeli żaden z kroków nie pomoże, warto zgłosić szczegółowe logi z debugowania klienta i serwera administratorowi.

https://chatgpt.com/share/678cca15-5fa0-8004-81ee-0b94033c44a7

Rozumiem, iż masz problem z połączeniem SSH pomimo przesłania klucza publicznego. To frustrujące, ale spróbujmy to rozwiązać krok po kroku. Skoro administrator potwierdza, iż SSH działa na domyślnych ustawieniach i sam może się połączyć z kluczem, problem leży prawdopodobnie po stronie konfiguracji twojego konta.

Oto kilka rzeczy, które możesz sprawdzić, bazując na informacjach, które podałeś:

1. Uprawnienia do katalogów i plików: Mimo iż wspomniałeś o poprawnych uprawnieniach, upewnij się jeszcze raz, iż są one ustawione dokładnie tak:

Katalog domowy (~): 755 (drwxr-xr-x)

Katalog .ssh: 700 (drwx——)

Plik authorized_keys: 600 (drw——-)

Możesz to sprawdzić poleceniem ls -ld ~/.ssh ~/.ssh/authorized_keys. jeżeli uprawnienia są inne, zmień je poleceniami chmod 700 ~/.ssh i chmod 600 ~/.ssh/authorized_keys.

2. Własność katalogów i plików: Sprawdź, czy katalogi i pliki należą do ciebie. Użyj polecenia ls -l ~/.ssh ~/.ssh/authorized_keys. Powinieneś być właścicielem tych plików. jeżeli nie, użyj polecenia chown $USER:$USER ~/.ssh ~/.ssh/authorized_keys, aby to zmienić.

3. SELinux/AppArmor: jeżeli na serwerze jest włączony SELinux lub AppArmor, mogą one blokować dostęp SSH do twojego katalogu domowego, jeżeli znajduje się on poza /home. Skontaktuj się z administratorem i poproś o sprawdzenie logów SELinux/AppArmor. Administrator będzie mógł dostosować politykę bezpieczeństwa, aby umożliwić dostęp.

4. Konfiguracja SSH serwera (sshd_config): Mimo iż administrator twierdzi, iż konfiguracja jest domyślna, warto upewnić się, iż w pliku /etc/ssh/sshd_config nie ma żadnych dyrektyw, które mogłyby wpływać na autoryzację kluczem. Szczególnie zwróć uwagę na:

AuthorizedKeysFile: Powinien wskazywać na .ssh/authorized_keys lub podobną ścieżkę.

StrictModes: Powinien być ustawiony na yes. Wymusza to restrykcyjne uprawnienia do plików i katalogów.

PubkeyAuthentication: Powinien być ustawiony na yes. Włącza autoryzację kluczem publicznym.

Jeśli któreś z tych ustawień są inne, administrator powinien je poprawić i zrestartować usługę SSH (sudo systemctl restart sshd).

5. Format klucza w authorized_keys: Upewnij się, iż klucz w pliku authorized_keys jest w jednym wierszu i nie zawiera żadnych dodatkowych spacji ani znaków.

6. Koniec linii w pliku authorized_keys: Upewnij się, iż plik authorized_keys ma zakończenia linii w formacie Unix (LF), a nie Windows (CRLF). Możesz to sprawdzić np. w edytorze vim (:set list pokaże znaki końca linii). jeżeli są to CRLF, możesz je zmienić np. poleceniem dos2unix ~/.ssh/authorized_keys.

Sprawdzenie tych punktów powinno pomóc w rozwiązaniu problemu. jeżeli przez cały czas masz problemy, skontaktuj się z administratorem i przekaż mu wyniki swoich sprawdzeń. Będzie mu łatwiej zdiagnozować przyczynę problemu.

Przeanalizujmy ten problem krok po kroku, skupiając się na często pomijanych szczegółach konfiguracji SSH, które mogą powodować takie zachowanie.

Najbardziej prawdopodobną przyczyną problemu, biorąc pod uwagę że:

1. Administrator może się połączyć używając klucza

2. Katalog domowy użytkownika jest poza /home

3. Klucz jest poprawnie dodany do authorized_keys

są zbyt liberalne uprawnienia do katalogów i plików. SSH ma bardzo restrykcyjne wymagania dotyczące uprawnień i będzie ignorować pliki authorized_keys jeżeli uprawnienia nie są odpowiednio ustawione.

Należy sprawdzić:

# Uprawnienia katalogu domowego

ls -ld /ścieżka/do/katalogu/domowego

# Powinno być 755 (drwxr-xr-x) lub bardziej restrykcyjne

# Uprawnienia katalogu .ssh

ls -ld /ścieżka/do/katalogu/domowego/.ssh

# Musi być dokładnie 700 (drwx——)

# Uprawnienia pliku authorized_keys

ls -l /ścieżka/do/katalogu/domowego/.ssh/authorized_keys

# Musi być dokładnie 600 (-rw——-)

Dodatkowo warto:

1. Sprawdzić logi SSH w trybie debug:

ssh -v użytkownik@serwer

2. Zweryfikować właściciela plików i katalogów:

ls -ln /ścieżka/do/katalogu/domowego/.ssh

ls -ln /ścieżka/do/katalogu/domowego/.ssh/authorized_keys

UID i GID powinny odpowiadać użytkownikowi.

3. Sprawdzić czy w konfiguracji serwera SSH (/etc/ssh/sshd_config) nie ma specyficznych ustawień dla użytkowników spoza /home:

grep -i „AuthorizedKeysFile” /etc/ssh/sshd_config

Jeśli wszystkie powyższe kroki nie rozwiążą problemu, można poprosić administratora o sprawdzenie logów systemowych serwera SSH (/var/log/auth.log lub /var/log/secure) podczas próby logowania.

Czy chciałbyś, żebym wyjaśnił któryś z tych kroków bardziej szczegółowo?

To frustrujący problem, zwłaszcza iż wydaje się, iż wszystko jest prawidłowo skonfigurowane. Oto kilka kroków, które mogą pomóc w rozwiązaniu tego problemu:

1. Sprawdź uprawnienia katalogu domowego i plików .ssh:

– Katalog domowy użytkownika powinien mieć uprawnienia 755 (rwxr-xr-x).

– Katalog .ssh powinien mieć uprawnienia 700 (rwx——).

– Plik authorized_keys powinien mieć uprawnienia 600 (rw——-).

2. Selinux i AppArmor:

– Upewnij się, iż SELinux lub AppArmor nie blokują dostępu do katalogu domowego użytkownika lub pliku authorized_keys.

3. Sprawdź konfigurację SSH:

– W pliku konfiguracyjnym SSH (zazwyczaj /etc/ssh/sshd_config) upewnij się, iż opcja `AuthorizedKeysFile` wskazuje na odpowiednią lokalizację pliku authorized_keys. Domyślnie jest to `.ssh/authorized_keys`, ale jeżeli katalog domowy użytkownika jest poza /home, może być konieczne dostosowanie tej ścieżki.

4. Zrestartuj serwer SSH:

– Po dokonaniu zmian w konfiguracji, uruchom ponownie serwer SSH, aby upewnić się, iż zmiany zostały zastosowane. Możesz to zrobić poleceniem:

sudo systemctl restart sshd

5. Sprawdź dzienniki:

– Przeanalizuj dzienniki SSH, aby uzyskać więcej informacji na temat problemu. Można to zrobić dzięki polecenia:

sudo journalctl -u sshd

Jeśli po przejrzeniu tych punktów problem przez cały czas występuje, daj znać. Możemy poszukać głębiej przyczyny tego zachowania.

Użytkownik, który stara się połączyć z serwerem SSH dzięki klucza publicznego, napotyka problem z autoryzacją, mimo iż klucz został poprawnie przesłany i zapisany w pliku ~/.ssh/authorized_keys. Istnieje kilka potencjalnych przyczyn tego problemu:

Możliwe przyczyny problemu z połączeniem SSH

1. Uprawnienia katalogów i plików:

– Katalog domowy użytkownika oraz katalog .ssh muszą mieć odpowiednie uprawnienia. Katalog domowy powinien mieć uprawnienia 700 (czyli tylko właściciel ma prawo do odczytu, zapisu i wykonania), a plik authorized_keys powinien mieć uprawnienia 600 (tylko właściciel może go odczytywać i zapisywać). Użytkownik powinien upewnić się, iż uprawnienia są odpowiednio ustawione.

2. Lokalizacja katalogu domowego:

– jeżeli katalog domowy użytkownika znajduje się poza standardowym miejscem (np. /home), serwer SSH może mieć problemy z jego rozpoznaniem. W takim przypadku administrator serwera powinien sprawdzić konfigurację SSH, aby upewnić się, iż nie ma ograniczeń dotyczących lokalizacji katalogów domowych użytkowników.

3. Konfiguracja serwera SSH:

– Serwer SSH może być skonfigurowany w taki sposób, iż ignoruje klucze publiczne lub wymaga dodatkowych ustawień. Administrator powinien sprawdzić plik konfiguracyjny /etc/ssh/sshd_config, aby upewnić się, iż opcje takie jak PubkeyAuthentication są włączone oraz iż nie ma restrykcji dotyczących lokalizacji pliku authorized_keys.

4. Zdalny port SSH:

– Użytkownik powinien również upewnić się, iż łączy się na adekwatnym porcie. jeżeli serwer używa niestandardowego portu (np. 22222), należy to uwzględnić w poleceniu ssh-copy-id oraz podczas próby połączenia.

5. Logi serwera:

– Sprawdzenie logów serwera SSH (zazwyczaj w /var/log/auth.log lub /var/log/secure) może dostarczyć dodatkowych informacji na temat przyczyny problemów z autoryzacją.

Co zrobić dalej?

– Użytkownik powinien zweryfikować uprawnienia do katalogu domowego oraz plików związanych z SSH.

– Administrator serwera powinien sprawdzić konfigurację serwera oraz logi w celu identyfikacji potencjalnych problemów.

– Warto również przetestować połączenie z innym użytkownikiem lub na innym serwerze, aby wykluczyć ewentualne problemy z kluczem publicznym lub prywatnym.

Dzięki tym krokom możliwe będzie zidentyfikowanie i rozwiązanie problemu z połączeniem SSH bez podawania hasła.

https://www.perplexity.ai/search/uzytkownik-otrzymal-poswiadcze-h4ThAceMREOgGfqPv6.YOA

Wygląda na to, iż masz do czynienia z kilkoma możliwymi problemami dotyczącymi konfiguracji SSH. Oto kilka kroków, które mogą pomóc:

Uprawnienia do plików i katalogów:

Upewnij się, iż uprawnienia do katalogu domowego użytkownika, katalogu .ssh oraz pliku authorized_keys są ustawione poprawnie:

Katalog domowy: chmod 755 ~

.ssh: chmod 700 ~/.ssh

authorized_keys: chmod 600 ~/.ssh/authorized_keys

Jeśli katalog domowy nie jest w /home, upewnij się, iż te same zasady dotyczące uprawnień są zastosowane.

Właściciel plików:

Sprawdź, czy użytkownik jest właścicielem tych plików i katalogów:

chown -R user:user ~/.ssh

SELinux lub AppArmor:

Jeśli na serwerze jest włączony SELinux lub AppArmor, mogą one blokować dostęp do pliku authorized_keys. Możesz spróbować tymczasowo wyłączyć SELinux dla testów (setenforce 0) lub sprawdzić i dostosować polityki AppArmor:

Dla SELinux: ls -Z ~/.ssh/authorized_keys pokaże kontekst bezpieczeństwa pliku.

Konfiguracja SSHD:

Sprawdź plik konfiguracyjny SSHD (/etc/ssh/sshd_config):

Upewnij się, iż PubkeyAuthentication jest ustawione na yes.

Sprawdź, czy AuthorizedKeysFile jest poprawnie ustawione na .ssh/authorized_keys lub odpowiednią ścieżkę w kontekście twojego katalogu domowego.

Po zmianie konfiguracji należy zrestartować SSHD: sudo systemctl restart sshd lub sudo service ssh restart.

Poziom debugowania SSH:

Uruchom SSH w trybie debugowania z klienta, aby zobaczyć, co się dzieje:

ssh -v user@host

Sprawdź logi serwera SSH (/var/log/auth.log lub /var/log/secure) na serwerze, aby zobaczyć, czy są jakieś błędy lub ostrzeżenia dotyczące autoryzacji klucza.

Ścieżka do klucza publicznego:

Upewnij się, iż ścieżka do klucza publicznego wskazana w ssh-copy-id jest poprawna i iż klucz został faktycznie skopiowany.

Jeśli po wykonaniu tych kroków problem przez cały czas występuje, może być konieczne bardziej zaawansowane debugowanie lub konsultacja z administratorem systemu, aby upewnić się, iż żadne inne zabezpieczenia lub konfiguracje nie blokują autoryzacji dzięki kluczy SSH.

https://x.com/i/grok/share/gaTQJRWizwXFBcQx73d0r1FKx

Każda odpowiedź AI zawiera przynajmniej część poprawnych stwierdzeń. Natomiast odpowiedzi Claude i Perplexity nie wspominają o SELinux, którego działanie w trybie enforcing powoduje niemożność użycia autoryzacji kluczem, gdy katalog domowy znajduje się poza /home/* — wystarczy jednak dostosować security context dla katalogu .ssh. W tym przypadku najbardziej konkretne kroki rozwiązywania problemu przedstawił Grok. Z drugiej strony w promptcie podano, iż zweryfikowano konfigurację SSH i uprawnienia, więc powtarzanie tych działań może nie mieć sensu.

Pytanie 3

W systemie Windows Server poleceniem net user dodany został użytkownik standardowy. Dlaczego nie może połączyć się poprzez RDP? Klient znajduje się w tej samej sieci, a inni użytkownicy nie zgłaszają podobnych problemów. Ruch do RDP został odblokowany na poziomie firewall’a dla adresu hosta, z którego następuje próba połączenia. Nie zmieniano konfiguracji Windows Firewall ani uprawnień użytkowników.

Użytkownik, który został dodany do systemu dzięki polecenia net user, domyślnie nie ma przypisanych odpowiednich uprawnień do korzystania z pulpitu zdalnego (RDP). Aby rozwiązać problem, należy upewnić się, iż użytkownik znajduje się w grupie Remote Desktop Users oraz, iż posiada odpowiednie uprawnienia do logowania się zdalnie. Oto kroki, które możesz podjąć:

1. Dodanie użytkownika do grupy Remote Desktop Users

To najczęstszy problem. Wykonaj poniższe kroki:

Otwórz konsolę zarządzania użytkownikami i grupami lokalnymi:

W menu Start wpisz lusrmgr.msc i naciśnij Enter.

Przejdź do Grupy > Remote Desktop Users.

Dodaj użytkownika do tej grupy:

Kliknij prawym przyciskiem myszy na grupę Remote Desktop Users i wybierz Dodaj do grupy.

Kliknij Dodaj, wpisz nazwę użytkownika i zatwierdź zmiany.

Jeśli korzystasz z kontrolera domeny, musisz to zrobić w Active Directory dla odpowiednich grup.

2. Sprawdzenie zasad zabezpieczeń lokalnych

Możliwe, iż polityki bezpieczeństwa ograniczają logowanie zdalne. Sprawdź to w ustawieniach zasad:

Otwórz zasady zabezpieczeń lokalnych:

W menu Start wpisz secpol.msc i naciśnij Enter.

Przejdź do Lokalne zasady > Przypisywanie praw użytkownika.

Sprawdź opcję Zezwalaj na logowanie przez Usługę pulpitu zdalnego.

Upewnij się, iż grupa Remote Desktop Users lub użytkownik są tam wymienieni.

Upewnij się, iż użytkownik nie znajduje się w polityce Odmowa logowania przez Usługę pulpitu zdalnego.

3. Upewnienie się, iż sesja RDP działa poprawnie

Możliwe, iż serwer RDP ma ustawione ograniczenia dotyczące liczby jednoczesnych sesji. Upewnij się, że:

Na serwerze RDP włączono odpowiednią liczbę połączeń.

W oknie Konfiguracja hosta sesji zdalnego pulpitu sprawdź, czy ustawienia liczby sesji są poprawne.

4. Zweryfikowanie licencji RDP

Jeśli korzystasz z usług licencjonowania RDP (Remote Desktop Licensing), upewnij się, iż masz wystarczającą liczbę licencji przypisaną użytkownikom.

5. Sprawdzenie logów zdarzeń

Jeśli problem przez cały czas występuje, sprawdź logi zdarzeń, aby znaleźć szczegóły dotyczące błędów związanych z logowaniem RDP:

Uruchom Podgląd zdarzeń (eventvwr.msc).

Przejdź do Dzienniki systemu Windows > Zabezpieczenia lub Aplikacja, aby znaleźć wpisy związane z logowaniem zdalnym.

6. Testowanie połączenia

Upewnij się, iż klient rzeczywiście może nawiązać połączenie:

Sprawdź, czy port 3389 (domyślny dla RDP) jest otwarty.

Możesz to przetestować dzięki telnet <adres_serwera> 3389.

Upewnij się, iż użytkownik podaje poprawne dane uwierzytelniające.

Jeśli problem przez cały czas występuje po wykonaniu powyższych kroków, daj znać, opisując szczegóły, np. czy pojawiają się jakieś konkretne komunikaty o błędach.

https://chatgpt.com/share/678cd8e2-bc90-8004-8344-3d730a26d16d

Rozumiem, iż masz problem z połączeniem RDP do serwera Windows Server dla nowo utworzonego użytkownika standardowego, mimo iż inni użytkownicy w tej samej sieci mogą się łączyć bez problemu. Sprawdźmy kilka rzeczy, które mogą być przyczyną tego problemu:

1. Uprawnienia użytkownika do logowania przez RDP:

Domyślnie nowi użytkownicy standardowi nie mają uprawnień do logowania się przez Pulpit zdalny. Musisz im je nadać manualnie. Możesz to zrobić na dwa sposoby:

Za pomocą interfejsu graficznego:

Zaloguj się na serwerze jako administrator.

Otwórz Menedżera serwera.

Wybierz Narzędzia > Zarządzanie komputerem.

W oknie Zarządzanie komputerem rozwiń Użytkownicy i grupy lokalne > Grupy.

Znajdź grupę Użytkownicy pulpitu zdalnego, kliknij ją prawym przyciskiem myszy i wybierz adekwatności.

W oknie adekwatności użytkowników pulpitu zdalnego kliknij Dodaj.

Wpisz nazwę użytkownika, którego chcesz dodać, i kliknij Sprawdź nazwy, a następnie OK.

Kliknij OK w oknie adekwatności użytkowników pulpitu zdalnego.

Za pomocą wiersza poleceń (PowerShell):

Zaloguj się na serwerze jako administrator.

Otwórz Windows PowerShell jako administrator.

Użyj następującego polecenia, zastępując <nazwa_użytkownika> nazwą użytkownika, którego chcesz dodać:

Add-LocalGroupMember -Group „Remote Desktop Users” -Member „<nazwa_użytkownika>”

2. Sprawdzenie, czy usługa Pulpitu zdalnego jest uruchomiona:

Upewnij się, iż usługa Pulpitu zdalnego jest uruchomiona na serwerze. Możesz to sprawdzić w Usługach (uruchom services.msc). Znajdź usługę Usługi pulpitu zdalnego i upewnij się, iż jej Stan to Uruchomiony, a Typ uruchomienia to Automatyczny.

3. Ograniczenia liczby połączeń RDP:

W systemach Windows Server istnieje domyślne ograniczenie liczby jednoczesnych połączeń RDP (dwa połączenia administracyjne). jeżeli limit ten został osiągnięty, nowy użytkownik nie będzie mógł się połączyć. Możesz to sprawdzić i ewentualnie zmienić w Konfiguracji hosta sesji usług pulpitu zdalnego.

4. Zasady grupy:

Sprawdź, czy jakieś zasady grupy nie blokują dostępu RDP dla tego konkretnego użytkownika lub grupy.

5. Tymczasowy profil użytkownika:

Czasami problem może leżeć po stronie profilu użytkownika. Spróbuj utworzyć nowego użytkownika testowego i sprawdź, czy on również ma problemy z połączeniem RDP. jeżeli tak, problem może leżeć w konfiguracji serwera. jeżeli nowy użytkownik może się połączyć, problem dotyczy konkretnego profilu użytkownika.

6. Sprawdzenie dzienników zdarzeń:

W dziennikach zdarzeń systemu Windows (Podgląd zdarzeń) mogą znajdować się szczegółowe informacje o błędach związanych z logowaniem RDP. Sprawdź dzienniki Aplikacja i System pod kątem błędów związanych z TerminalServices-LocalSessionManager i TerminalServices-RDPClient.

Podsumowanie:

Najprawdopodobniej problem leży w braku uprawnień użytkownika do logowania przez RDP. Dodanie go do grupy Użytkownicy pulpitu zdalnego powinno rozwiązać problem. jeżeli to nie pomoże, sprawdź pozostałe punkty.

Mam nadzieję, iż te informacje okażą się pomocne. jeżeli problem będzie się powtarzał, podaj więcej szczegółów, takich jak komunikaty o błędach, które się pojawiają, a postaram się pomóc dokładniej.

Aby użytkownik mógł się połączyć przez RDP (Remote Desktop Protocol), musi należeć do grupy „Remote Desktop Users” (Użytkownicy pulpitu zdalnego). Domyślnie nowo utworzony użytkownik standardowy nie jest dodawany do tej grupy.

Aby rozwiązać ten problem, należy:

Zalogować się na Windows Server jako administrator

Otworzyć „Computer Management” (Zarządzanie komputerem)

Przejść do Local Users and Groups (Użytkownicy i grupy lokalne) -> Groups (Grupy)

Znaleźć grupę „Remote Desktop Users”

Dodać utworzonego użytkownika do tej grupy

Możesz też użyć polecenia w wierszu poleceń (jako administrator):

net localgroup „Remote Desktop Users” NazwaUżytkownika /add

Po dodaniu użytkownika do grupy, powinien móc połączyć się przez RDP bez konieczności restartu serwera.

Czy chcesz, żebym wyjaśnił dodatkowe aspekty konfiguracji RDP lub uprawnień użytkowników?

Rozumiem, iż to może być frustrujące. Oto kilka kroków, które możesz podjąć, aby zdiagnozować i rozwiązać problem z połączeniem RDP:

1. Sprawdź ustawienia RDP na serwerze: Upewnij się, iż RDP jest włączony na serwerze. Możesz to zrobić, otwierając Edytor rejestru (regedit) i przejdźmy do `HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server` oraz `HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services`. Sprawdź wartość klucza `fDenyTSConnections`. jeżeli jest ustawiona na 1, zmień ją na 0.

2. Sprawdź zasady grupy (GPO): Może być to, iż zasady grupy blokują połączenia RDP. Otwórz wiersz poleceń jako administrator i wpisz `gpresult /H c:\gpresult.html`. Otwórz plik `gpresult.html` i sprawdź ustawienia w `Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections`.

3. Sprawdź uprawnienia użytkownika: Upewnij się, iż użytkownik ma odpowiednie uprawnienia do łączenia się z serwerem. Możesz to zrobić, sprawdzając, czy użytkownik może się zalogować lokalnie na komputerze.

4. Sprawdź konfigurację zapory: Upewnij się, iż zapora nie blokuje połączeń RDP. Możesz to zrobić, sprawdzając ustawienia zapory i upewnij się, iż port 3389 jest otwarty dla połączeń RDP.

5. Sprawdź konfigurację DNS: Upewnij się, iż nazwa hosta serwera jest poprawnie rozpoznawana przez serwer DNS.

6. Sprawdź inne aplikacje: Upewnij się, iż żadna inna aplikacja nie używa tego samego portu (3389) jako RDP.

Jeśli te kroki nie pomogą, daj mi znać, a spróbujmy jeszcze czegoś innego!

W przypadku problemów z połączeniem użytkownika standardowego przez RDP (Remote Desktop Protocol) na serwerze Windows, mimo iż inni użytkownicy nie zgłaszają podobnych problemów, warto rozważyć kilka kluczowych punktów:

Możliwe przyczyny problemu

1. Uprawnienia użytkownika:

– Upewnij się, iż nowy użytkownik został dodany do grupy „Użytkownicy pulpitu zdalnego” (Remote Desktop Users). Tylko członkowie tej grupy mają domyślnie prawo do łączenia się przez RDP.

2. Ustawienia RDP:

– Sprawdź, czy protokół RDP jest włączony na serwerze. Można to zrobić w ustawieniach systemowych lub poprzez Edytor rejestru, upewniając się, iż wartość klucza `fDenyTSConnections` wynosi 0.

3. Zapora systemu Windows:

– Choć ruch do RDP został odblokowany, warto sprawdzić, czy reguły zapory rzeczywiście zezwalają na ruch na porcie TCP 3389. Użyj polecenia `netstat -an | find „3389”` w wierszu poleceń, aby upewnić się, iż port jest w stanie nasłuchiwania.

4. Zasady grupy:

– Sprawdź zasady grupy dotyczące dostępu do pulpitu zdalnego. Ustawienia te mogą blokować dostęp dla nowych użytkowników. W szczególności należy zwrócić uwagę na zasady w sekcji „Usługi pulpitu zdalnego” i upewnić się, iż opcja „Zezwalaj użytkownikom na zdalne łączenie” jest włączona.

5. Problemy z siecią:

– Choć klient znajduje się w tej samej sieci, sprawdź, czy nie ma dodatkowych zapór sieciowych lub reguł zabezpieczeń, które mogłyby blokować połączenie dla konkretnego użytkownika lub adresu IP.

Działania naprawcze

– Dodaj użytkownika do grupy: Użyj polecenia `net localgroup „Remote Desktop Users” <nazwa_użytkownika> /add` w wierszu poleceń z uprawnieniami administratora.

– Sprawdź ustawienia RDP: Przejdź do „System” -> „Zdalny dostęp” i upewnij się, iż odpowiednie opcje są zaznaczone.

– Testuj połączenie: Użyj narzędzi takich jak `psping` lub `telnet`, aby przetestować połączenie na porcie 3389 z komputera klienckiego.

– Monitoruj logi zdarzeń: Sprawdź logi zdarzeń systemowych na serwerze, aby znaleźć potencjalne błędy związane z próbami logowania.

Podejmując powyższe kroki, powinno być możliwe zidentyfikowanie i rozwiązanie problemu z połączeniem RDP dla nowego użytkownika.

https://www.perplexity.ai/search/w-systemie-windows-server-pole-tubeddqdQ9eSKQokhxXkiw

W systemie Windows Server, jeżeli użytkownik standardowy został dodany poleceniem net user, ale nie może połączyć się przez Remote Desktop Protocol (RDP), mogą istnieć kilka przyczyn tego problemu, mimo iż inne warunki wydają się być spełnione:

Prawa użytkownika do logowania przez RDP:

Domyślnie, tylko członkowie grupy „Administrators” i „Remote Desktop Users” mają prawa do logowania się przez RDP. Standardowy użytkownik dodany poleceniem net user nie jest automatycznie dodawany do żadnej z tych grup. Aby rozwiązać ten problem, należy dodać tego użytkownika do grupy „Remote Desktop Users”:

net localgroup „Remote Desktop Users” nazwa_uzytkownika /add

Polityka logowania:

Może istnieć polityka grupy, która ogranicza logowanie przez RDP dla użytkowników nie należących do określonych grup. Sprawdź ustawienia polityki grupy (Group Policy), aby upewnić się, iż nie ma takich ograniczeń:

Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > User Rights Assignment > Allow log on through Remote Desktop Services

Ograniczenia na poziomie hosta RDP:

Jeśli serwer RDP jest skonfigurowany do akceptowania połączeń tylko od określonych użytkowników lub grup, ten nowy użytkownik może nie być na liście dozwolonych. Sprawdź ustawienia hosta RDP w „Remote Desktop Session Host Configuration” (tsconfig.msc).

Profil użytkownika:

Czasami problemy mogą wynikać z uszkodzonego lub niekompletnego profilu użytkownika. Można spróbować zalogować się lokalnie tym użytkownikiem, aby sprawdzić, czy profil jest poprawnie skonfigurowany.

Logi zdarzeń:

Sprawdź logi zdarzeń systemowych, aby zobaczyć, czy są tam jakieś komunikaty o błędach lub ostrzeżeniach związane z próbami połączenia tego użytkownika. Może to dać dodatkowe wskazówki co do przyczyny problemu.

Jeśli wszystkie te kroki nie rozwiążą problemu, warto również rozważyć resetowanie hasła użytkownika lub utworzenie nowego użytkownika w celu testowania, czy problem jest specyficzny dla tego konkretnego konta.

Po raz kolejny generowane odpowiedzi zawierają informacje, które są zbędne. Z prompta wynika, iż problem nie jest po stronie zapory sieciowej, jak również konfiguracji systemu — innym użytkownikom połączenie RDP działa. Odpowiedź udzielona przez Claude jest zdecydowanie najlepsza.

Kategoria: Administracja IT

Pytanie 1

Z użyciem serwera NGINX skonfigurowałem reverse proxy dla usługi działającej na adresie 127.0.0.1:8080 (kontener Docker z aplikacją). Dzięki temu lokalny serwis jest dostępny z zewnątrz pod domeną app.avlab.pl. Inny administrator skonfigurował zasób SFTP dla klienta kierujący na katalog /home/www/NAZWA_KLIENTA/media. Przesłane pliki powinny być dostępne (wylistowane) pod adresem https://app.avlab.pl/media, ale zamiast tego widoczna jest strona logowania aplikacji lub następuje przekierowanie do strony https://app.avlab.pl/user. Programista nie chciałby dodawać obsługi listowania jako funkcjonalności. Jak rozwiązać ten problem?

Pytanie nie było skomplikowane, a rozwiązanie ogranicza się do dodania osobnego location /media wskazującego (alias) na katalog media. Najgorsze odpowiedzi zostały wygenerowane przez Copilot (podany location absolutnie nie zmieni sposobu obsługi /media) i Perplexity (vsftpd lub proftpd jako serwery HTTP?). Lepiej poradził sobie Gemini, ponieważ przedstawiona odpowiedź ze wszystkich jest najbardziej rzeczowa.

Pytanie 2

Zainstalowałem Phusion Passenger i polecenie sudo passenger-config validate-install nie zwraca żadnych błędów. Przedstaw przykładową konfigurację, która umożliwi obsługę aplikacji Node.js przez serwer NGINX. Aplikacja znajduje się w katalogu /home/www/avlab/public_html/app, ale katalog root to public. Dodatkowo Node.js został pobrany dzięki NVM do katalogu domowego użytkownika aplikacyjnego (~/.nvm/versions/node/v22.13.0).

Właściwie żadna odpowiedź nie jest w pełni poprawna. Mimo wszystko odpowiedź Gemini można uznać jako najbardziej adekwatną. Konfiguracja potrzebna do osiągnięcia efektu podanego w pytaniu zawiera się w pięciu opcjach:

Pytanie 3

Na serwerze zainstalowałem Redis i NGINX. Maszyna jest już dodana do Zabbix i monitorowana z użyciem template Linux by Zabbix agent. Zamierzam monitorować też te dwie usługi poprzez Nginx by Zabbix agent i Redis by Zabbix agent 2. Widzę, iż wymagają one podania kilku „macros”, odpowiednio {$NGINX.STUB_STATUS.HOST}, {$NGINX.STUB_STATUS.PATH} i {$REDIS.CONN.URI}. Jakie konkretnie czynności są wymagane, aby monitoring działał prawidłowo? Redis używa hasła.

Żadna odpowiedź nie może zostać uznana ze w pełni poprawną. Konfiguracja NGINX jest prawidłowa, natomiast mało bezpieczna w środowiskach współdzielonych, bo dowolny użytkownik będzie mógł sprawdzić status działania serwera. Lepiej zastosować np. tę konfigurację:

Użyto losowego ciągu znaków w ścieżce, dzięki czemu adres będzie trudny do odkrycia przez przypadkowe osoby. W przypadku Redis jedynie Copilot zaczął wypisywać odpowiednie kroki, ale oprócz ustawienia URI i hasła jako wartość {$REDIS.CONN.URI} należało podać Redis1 (nazwę wybraną przez Copilot).

Kategoria: DevOps

Pytanie 1

Korzystam z GitLab CI/CD do wdrożenia aplikacji ASP.NET w systemie Windows Server 2022. Pipeline’y wykonują się prawidłowo, tzn. aplikacja buduje się na runner’ach (obraz mcr.microsoft.com/dotnet/sdk:8.0), a archiwum zawierające folder wynikowy jest z użyciem mechanizmu artefaktów pobierane na serwer aplikacji i wypakowywane do folderu C:\inetpub\wwwroot\aplikacja\X, gdzie X to wartość zmiennej CI_JOB_ID. Niestety po każdym wdrożeniu muszę manualnie zmienić physical path w IIS Manager i zrestartować stronę, aby zmiany były widoczne. Czy nie można tego zautomatyzować, ale bez użycia PowerShell?

https://chatgpt.com/share/678cf907-f5a0-8004-a162-1c36017616be

https://chatgpt.com/share/678cf907-f5a0-8004-a162-1c36017616be

Rozumiem, iż chcesz zautomatyzować zmianę ścieżki fizycznej w IIS po każdym wdrożeniu aplikacji ASP.NET dzięki GitLab CI/CD, ale bez użycia PowerShell. Niestety, bez użycia PowerShell lub innych skryptów (np. VBScript) działających po stronie serwera, nie ma natywnej możliwości zautomatyzowania tej czynności bezpośrednio z poziomu GitLab CI/CD.

GitLab CI/CD działa po stronie klienta (runnera) i służy do budowania, testowania i pakowania aplikacji. Sam w sobie nie ma uprawnień do modyfikowania konfiguracji serwera IIS. Do tego potrzebny jest mechanizm działający po stronie serwera, który będzie reagował na wdrożenie nowej wersji aplikacji.

Dlaczego PowerShell jest najczęściej używany w tym przypadku?

PowerShell jest integralną częścią systemu Windows Server i ma pełny dostęp do zarządzania IIS. Pozwala na programową zmianę konfiguracji, restart aplikacji, a choćby całego serwera. Jest to najwygodniejsze i najbezpieczniejsze rozwiązanie.

Alternatywy (z pewnymi ograniczeniami):

1. Web Deploy (MSDeploy): Możesz użyć Web Deploy do publikowania aplikacji. MSDeploy może aktualizować aplikację w IIS i automatycznie zmieniać ścieżki. Wymaga to jednak konfiguracji po stronie serwera i może być bardziej skomplikowane w konfiguracji niż PowerShell.

2. Skrypty wsadowe (batch): Możesz spróbować użyć skryptów wsadowych do modyfikacji plików konfiguracyjnych IIS (applicationHost.config). Jest to jednak bardzo ryzykowne i niezalecane, ponieważ bezpośrednia modyfikacja tych plików może prowadzić do uszkodzenia konfiguracji IIS. Dodatkowo, skrypty wsadowe mają ograniczone możliwości w porównaniu do PowerShell.

Podsumowanie:

Chociaż istnieją pewne alternatywy, PowerShell jest zdecydowanie najbezpieczniejszym, najwygodniejszym i najczęściej stosowanym rozwiązaniem do automatyzacji zarządzania IIS w kontekście CI/CD. Zdecydowanie polecam rozważenie jego użycia.

Jeśli jednak uparcie chcesz unikać PowerShell, Web Deploy może być alternatywą, ale wiąże się to z dodatkową konfiguracją. Unikaj bezpośredniej modyfikacji plików konfiguracyjnych IIS dzięki skryptów wsadowych, ponieważ jest to bardzo ryzykowne.

Dodatkowe wskazówki:

* Zamiast używać CI_JOB_ID do tworzenia folderów, rozważ użycie bardziej znaczących nazw, np. numer wersji (CI_COMMIT_SHORT_SHA lub tag). Ułatwi to zarządzanie wdrożeniami.

* Zastanów się nad wdrożeniami „blue/green” lub „rolling deployments”, które minimalizują przestoje i pozwalają na łatwe wycofywanie zmian.

Mam nadzieję, iż te informacje okażą się pomocne. jeżeli masz dodatkowe pytania, śmiało pytaj.

Rozumiem, iż chcesz zautomatyzować ten proces bez użycia PowerShell. Istnieje kilka alternatyw, które mogą pomóc Ci osiągnąć ten cel:

1. Web Deploy (MSDeploy): Możesz skonfigurować Web Deploy w IIS, aby automatyzować wdrożenie aplikacji. Web Deploy umożliwia wdrażanie aplikacji ASP.NET bezpośrednio na serwerze IIS dzięki narzędzia konsolowego lub interfejsu API.

2. Azure DevOps: jeżeli korzystasz z Azure DevOps, możesz skonfigurować zadania w pipeline’ach, które automatyzują wdrożenie aplikacji na serwer IIS. Azure DevOps oferuje wbudowane zadania do wdrożenia aplikacji ASP.NET na serwerach IIS.

3. Octopus Deploy: Jest to narzędzie do wdrożenia aplikacji, które oferuje szerokie wsparcie dla ASP.NET i IIS. Możesz skonfigurować Octopus Deploy do automatyzacji wdrożeń aplikacji bez konieczności użycia PowerShell.

4. NPM skrypty: jeżeli używasz narzędzi takich jak Node.js, możesz napisać skrypty w języku JavaScript, które będą wykonywały zadania związane z wdrożeniem aplikacji. Skrypty te mogą być uruchamiane przez GitLab CI/CD.

Która z tych opcji wydaje Ci się najbardziej odpowiednia? Chętnie pomogę w dalszej konfiguracji!

Najlepsze rozwiązanie zastosował ChatGPT i Perplexity. Dzięki appcmd można uzyskać efekt zakładany przez podany prompt. Gemini i Copilot nie zwróciły całkowie błędne odpowiedzi.

Pytanie 2

W jednym ze stage’y GitLab CI/CD budowany jest obraz Docker z aplikacją. Problemem stanowi czas potrzebny na zbudowanie tego obrazu. Nie jest to raczej związane z brakiem zasobów, ponieważ choćby na mocno obciążonych środowiskach lokalnych cały proces trwa wyjątkowo gwałtownie — programiści zwrócili uwagę, iż niektóre warstwy są „CACHED”. Jak mogę zoptymalizować budowanie obrazu w CI/CD?

Obecnie używam polecenia docker build -t $APP_IMAGE .

Czas budowania obrazów Dockera w potoku CI/CD GitLab może być problematyczny, zwłaszcza gdy proces ten wydłuża się z powodu braku optymalizacji. Na szczęście istnieje kilka sposobów na skrócenie czasu budowania obrazów, w tym wykorzystanie mechanizmu cache Dockera.

Mechanizm cache Dockera

Docker buduje obrazy warstwami, a każda zmiana w pliku Dockerfile powoduje powstanie nowej warstwy. Docker przechowuje te warstwy w lokalnym cache. Podczas kolejnych buildów, jeżeli Docker napotka niezmienioną warstwę, użyje jej z cache zamiast budować ją od nowa. To znacznie przyspiesza proces budowania.

Optymalizacja budowania obrazu w CI/CD

Aby zoptymalizować budowanie obrazu w CI/CD GitLab, możesz zastosować następujące techniki:

* Używaj multi-stage builds: Pozwalają one na użycie wielu etapów budowania w jednym pliku Dockerfile. W ten sposób możesz skopiować tylko potrzebne artefakty do końcowego obrazu, co zmniejsza jego rozmiar i przyspiesza budowanie.

* Minimalizuj liczbę warstw: Staraj się łączyć jak najwięcej poleceń w jednej warstwie, używając operatora &&. Zmniejszy to liczbę warstw i przyspieszy budowanie.

* Używaj cache z rozwagą: Kolejność poleceń w Dockerfile ma znaczenie. Zmieniaj najczęściej te polecenia, które są na końcu pliku. W ten sposób unikniesz unieważniania cache dla wcześniejszych warstw.

* Wykorzystaj .dockerignore: Stwórz plik .dockerignore, w którym umieścisz pliki i katalogi, które nie powinny być dodawane do obrazu. Zmniejszy to rozmiar obrazu i przyspieszy budowanie.

* Cache zależności: jeżeli używasz menedżera pakietów, takiego jak npm czy maven, cache zależności w oddzielnej warstwie. Dzięki temu zmiany w kodzie aplikacji nie będą unieważniać cache zależności.

* Zbuduj obraz lokalnie: Zanim wypchniesz zmiany do CI/CD, zbuduj obraz lokalnie, aby upewnić się, iż wszystko działa poprawnie i iż cache jest poprawnie wykorzystywany.

Przykład

Załóżmy, iż masz następujący Dockerfile:

FROM node:16

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

CMD [„npm”, „start”]

Możesz go zoptymalizować, łącząc polecenia COPY i RUN w jedną warstwę:

FROM node:16

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

CMD [„npm”, „start”]

Dodatkowo, możesz użyć multi-stage builds, aby zmniejszyć rozmiar końcowego obrazu:

# Etap 1: Budowanie aplikacji

FROM node:16 AS builder

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

RUN npm run build

# Etap 2: Kopiowanie artefaktów do końcowego obrazu

FROM nginx:alpine

COPY –from=builder /app/dist /usr/share/nginx/html

EXPOSE 80

CMD [„nginx”, „-g”, „daemon off;”]

Pamiętaj, iż optymalizacja budowania obrazów Dockera to proces iteracyjny. Eksperymentuj z różnymi technikami i monitoruj czas budowania, aby znaleźć najlepsze rozwiązanie dla swojego projektu.

Odpowiedź ChatGPT jest adekwatna i najbardziej rzeczowa w stosunku do konkurentów. Przed zbudowaniem obrazu warto wcześniej go pobrać i wskazać argumentem –cache-from w docker build. BuildKit jest dostępny od wersji Docker 23.0. Zoptymalizowany job wyglądałby w ten sposób:

Pytanie 3

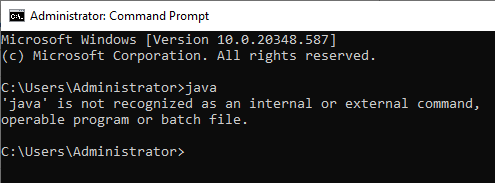

Pobrałem archiwum ZIP z JDK 23.0.1 dla Windows i wypakowałem do folderu C:\jdk-23.0.1. Pomimo tego mam błąd widoczny na zrzucie ekranu. Wskaż źródło problemu.

Problem widoczny na zrzucie ekranu wynika z tego, iż system Windows nie może znaleźć polecenia java w ścieżce (PATH). Najprawdopodobniej zmienne środowiskowe nie zostały odpowiednio skonfigurowane po rozpakowaniu JDK do folderu C:\jdk-23.0.1.

Jak rozwiązać problem:

1. Ustawienie zmiennej środowiskowej PATH:

– Kliknij prawym przyciskiem myszy na Ten komputer (lub Mój komputer) i wybierz adekwatności.

– Wybierz Zaawansowane ustawienia systemu, a następnie kliknij przycisk Zmienne środowiskowe.

– W sekcji Zmienne systemowe znajdź zmienną Path i kliknij Edytuj.

– Kliknij Nowy i dodaj ścieżkę do folderu bin JDK, np.:

C:\jdk-23.0.1\bin

– Zatwierdź wszystkie zmiany klikając OK.

2. Sprawdzenie zmiennej JAVA_HOME (opcjonalne):

– W sekcji Zmienne systemowe kliknij Nowy i dodaj zmienną:

– Nazwa: JAVA_HOME

– Wartość: C:\jdk-23.0.1

– Następnie upewnij się, iż zmienna Path zawiera wpis %JAVA_HOME%\bin.

3. Sprawdzenie instalacji:

– Otwórz nowy wiersz poleceń i wpisz:

java -version

– jeżeli konfiguracja jest poprawna, pojawi się informacja o wersji JDK.

Uwaga:

Pamiętaj, iż zmienne środowiskowe są stosowane tylko w nowo otwartych oknach wiersza poleceń. Upewnij się, iż po zmianach uruchomiłeś nowe okno terminala.

Wygląda na to, iż system Windows nie może znaleźć Javy. Dzieje się tak dlatego, iż po wypakowaniu archiwum ZIP z JDK, system operacyjny nie wie, gdzie szukać plików wykonywalnych Javy. Musisz dodać ścieżkę do Javy do zmiennej środowiskowej PATH.

Aby to zrobić, wykonaj następujące kroki:

1. Wyszukaj „zmienne środowiskowe” w menu Start systemu Windows i wybierz „Edytuj zmienne środowiskowe systemu”.

2. Kliknij „Zmienne środowiskowe…”.

3. W sekcji „Zmienne systemowe” znajdź zmienną o nazwie „Path” i kliknij „Edytuj…”.

4. Kliknij „Nowy” i dodaj ścieżkę do folderu „bin” w katalogu JDK. W twoim przypadku będzie to „C:\jdk-23.0.1\bin”.

5. Kliknij „OK” we wszystkich oknach dialogowych, aby zapisać zmiany.

Po wykonaniu tych kroków, zamknij i ponownie otwórz wiersz poleceń. Teraz polecenie „java” powinno działać poprawnie.

Jeśli przez cały czas masz problemy, upewnij się, iż poprawnie wypakowałeś archiwum ZIP z JDK i iż ścieżka do folderu „bin” jest poprawna. Możesz również spróbować ponownie uruchomić komputer.

Mam nadzieję, iż to pomoże!

Problem polega na tym, iż system Windows nie może znaleźć polecenia „java”, ponieważ ścieżka do katalogu bin JDK nie została dodana do zmiennej środowiskowej PATH.

Aby to naprawić, należy:

1. Dodać ścieżkę C:\jdk-23.0.1\bin do zmiennej środowiskowej PATH:

– Kliknij prawym przyciskiem myszy na „Ten komputer” -> adekwatności

– Kliknij „Zaawansowane ustawienia systemu”

– Kliknij „Zmienne środowiskowe”

– W sekcji „Zmienne systemowe” znajdź zmienną „Path”

– Kliknij „Edytuj”

– Dodaj nową pozycję: C:\jdk-23.0.1\bin

– Kliknij OK, aby zapisać zmiany

2. Zamknij i otwórz ponownie wiersz poleceń (Command Prompt), aby zmiany zostały zastosowane

Po wykonaniu tych kroków polecenie „java” powinno być rozpoznawane przez system. Możesz to zweryfikować wpisując:

java -version

Jeśli przez cały czas występuje problem, upewnij się że:

– Katalog C:\jdk-23.0.1\bin rzeczywiście istnieje

– Znajduje się w nim plik java.exe

– Ścieżka została poprawnie wpisana do zmiennej PATH

Wygląda na to, iż problem wynika z tego, iż ścieżka do JDK nie została dodała do zmiennej środowiskowej PATH. Aby rozwiązać ten problem, wykonaj następujące kroki:

1. Otwórz Zarządzanie ustawieniami (Settings) i przejdź do sekcji System (System).

2. Kliknij Dostępność i ustawienia wydajności (Time & Language).

3. Wybierz Zmienne środowiskowe (Environment Variables).

4. W sekcji Zmienna środowiskowa systemowa (System variables), znajdź zmienną o nazwie PATH i kliknij Edytuj (Edit).

5. Dodaj ścieżkę do folderu bin JDK (np. C:\jdk-23.0.1\bin) do wartości zmiennej PATH.

6. Kliknij OK aby zapisać zmiany.

Po wykonaniu tych kroków spróbuj ponownie uruchomić polecenie java w wierszu poleceń (Command Prompt). Powinno to działać poprawnie.

Czy mogę pomóc w czymś jeszcze?

A common issue when setting up JDK 23.0.1 on Windows after downloading and extracting the ZIP file can stem from improper configuration of environment variables or the absence of necessary installation steps. Here are potential sources of the problem:

1. Environment Variables Not Set Correctly

After extracting the JDK, you need to ensure that the PATH and JAVA_HOME environment variables are set correctly:

– JAVA_HOME should point to the directory where you extracted JDK (e.g., C:\jdk-23.0.1).

– The Path variable should include the bin directory of the JDK (e.g., C:\jdk-23.0.1\bin).

To set these variables:

1. Right-click on „This PC” or „Computer” and select „Properties.”

2. Click on „Advanced system settings.”

3. In the System Properties window, click on „Environment Variables.”

4. Under System variables, find and edit or create `JAVA_HOME` and add the path to your JDK installation.

5. Edit the `Path` variable to include `%JAVA_HOME%\bin`.

2. Missing Installation Steps

Simply extracting the ZIP file does not configure the JDK for use. It is recommended to follow a proper installation guide which typically involves:

– Downloading an installer (EXE) instead of using a ZIP file for a more straightforward setup.

– Running the installer which automatically sets up environment variables.

3. Version Compatibility Issues

If you’re trying to run applications compiled with a different version of Java, you may encounter errors like java.lang.UnsupportedClassVersionError. This occurs if your application was compiled with a newer version than your runtime environment supports. Ensure that your command line or IDE is using JDK 23.0.1 for both compiling and running Java applications.

4. Command Line Verification

To verify that your installation is correct, open Command Prompt and run:

java -version

This should display the version as openjdk version „23.0.1”. If it does not, revisit your environment variable settings.

By addressing these areas, you should be able to resolve any issues related to your JDK installation and configuration on Windows.

https://www.perplexity.ai/search/pobralem-archiwum-zip-z-jdk-23-.gPO6wtITRWtFzu0mgmXIw

Zrzut ekranu wskazuje, iż system nie rozpoznaje komendy java jako polecenia wewnętrznego, zewnętrznego, programu lub pliku wsadowego. To sugeruje, iż ścieżka do JDK nie została dodana do zmiennej środowiskowej PATH w systemie Windows. Oto kroki, które powinieneś podjąć, aby rozwiązać ten problem:

Dodanie ścieżki do zmiennej PATH:

Kliknij prawym przyciskiem myszy na „Komputer” lub „Ten komputer” i wybierz „Właściwości”.

Kliknij „Zaawansowane ustawienia systemu”.

W zakładce „Zaawansowane” kliknij „Zmienne środowiskowe”.

W sekcji „Zmienne systemowe” znajdź zmienną Path i kliknij „Edytuj”.

Dodaj ścieżkę do folderu bin JDK, czyli C:\jdk-23.0.1\bin. Upewnij się, iż oddzielasz nową ścieżkę średnikiem od poprzednich wpisów.

Uruchomienie nowego okna wiersza polecenia:

Po dodaniu ścieżki do PATH, zamknij aktualne okno wiersza polecenia i otwórz nowe, aby zmiany zaczęły obowiązywać.

Sprawdzenie:

W nowym oknie wiersza polecenia wpisz java -version, aby sprawdzić, czy komenda jest teraz rozpoznawana.

Jeśli po tych krokach problem przez cały czas występuje, upewnij się, iż poprawnie wypakowałeś archiwum ZIP i iż ścieżka do folderu bin jest poprawna. jeżeli masz jeszcze jakieś problemy, daj znać, a postaram się pomóc dalej.

Pomijając kwestie błędnego tłumaczenia, jedynie odpowiedź Copilot można zostać uznana za niepoprawną.

Podsumowanie

Trzeba przyznać, iż podane przez AI rozwiązania są mniej lub bardziej odpowiednie. Nie można jednak stwierdzić, iż odpowiedzi za każdym razem były kompleksowe. Prezentowana jakość nie jest gotowa na „awarie produkcyjne” czy nieco bardziej skomplikowane wdrożenia. Może się wydawać, iż od 2023 roku nie nastąpił szczególny postęp w rozwoju sztucznej inteligencji, przynajmniej w kontekście informacji, które weryfikowaliśmy w tym teście.

Z takim poziomem AI specjaliści IT nie muszą obawiać się masowego zastępowania swoich stanowisk. Wciąż przydane jest doświadczenie i zdobyte know-how w pracy z różnymi technologiami. Rozwiązania sztucznej inteligencji są przydatne, ale zwyczajnie należy wiedzieć, jak sensownie wykorzystać ich możliwości.